他の検査や診断手法との比較

| 検査手法 | アプリケーション ペネトレーション テスト |

一般的な 脆弱性診断 |

一般的な ソースコード 診断 |

|---|---|---|---|

| アプローチ | ホワイト ボックス |

ブラック ボックス |

ホワイト ボックス |

| 問題箇所の 特定 |

○ | × | ○ |

| 現象の 確認 |

○ | ○ | × |

| 検出できる 脆弱性 の種類 |

広範囲の種類の脆弱性 | 限定的な種類の脆弱性 (主に一般に知られている脆弱性) |

広範囲の種類の脆弱性 |

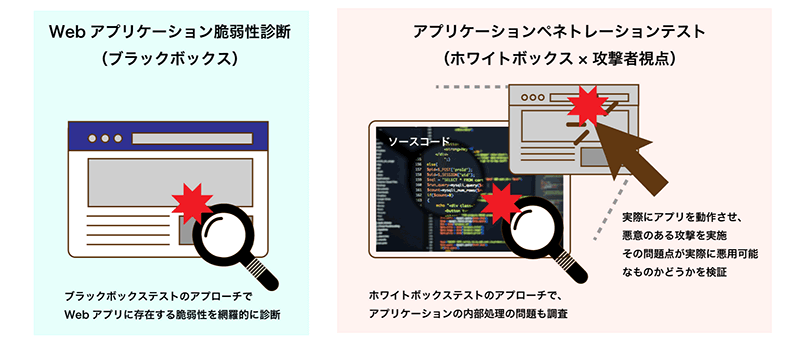

一般的な脆弱性診断との比較

アプリケーションに対するセキュリティテストで一般的なのは「Webアプリケーション脆弱性診断」です。Webアプリケーション診断は、あらかじめ定められた項目に基づき、診断ツールや手動診断などの手段でシグネチャを送信していくことで、脆弱性の有無を網羅的に調査します。

アプリケーションペネトレーションテストは、Webアプリケーション脆弱性診断とは異なるアプローチで調査を行います。アプローチの特徴は大きく2点あります。

1. ホワイトボックステスト(ソースコード診断)のアプローチ

アプリケーションペネトレーションテストは、ソースコード診断によりシステムの内部構造を把握した上で実施する「ホワイトボックステスト」を実施します。ホワイトボックステストは、お客様から提供いただいた対象アプリケーションのソースコードやドキュメントを基に、システムの内部的な情報を詳細に確認します。より効率的で精度の高い調査が可能になります。

2. ホワイトボックステスト(ソースコード診断)と攻撃者視点を組み合わせた検証

アプリケーションペネトレーションテストでは、ソースコードやドキュメントの調査から検出したセキュリティ上の問題点について、「悪意のある攻撃者の目線」で攻撃を実施することで、その問題点が実際に悪用可能なものかどうかを検証します。

実施対象サービスの例

オンラインサービスの例

|

ECサイト |

予約・口コミサイト |

|

ポイント付与アプリ |

オンラインゲーム |

|

Web会議システム |

その他 |

各種アプリケーションの例

- パソコン用クライアントアプリ

- スマートフォンアプリ

- デバイス組み込みアプリ(車載器など)

アプリケーションペネトレーションテストが選ばれる理由

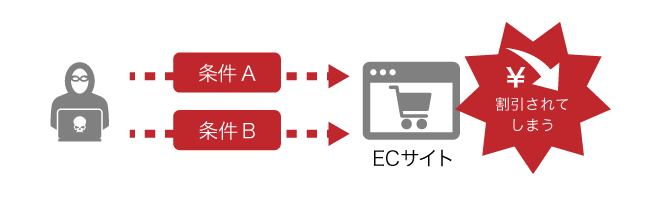

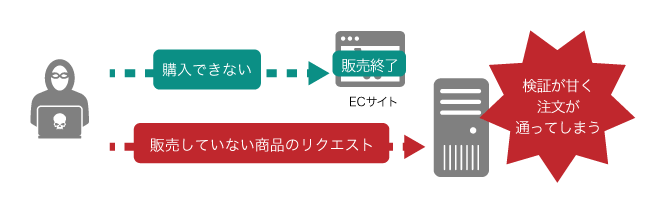

ブラックボックステストだけでは見つけにくい機能についてもテストが可能

特定タイミングでのみ動作する機能や、長期間未使用で解禁される機能など、通常のテストでは気づきにくい部分も、ホワイトボックステスト(ソースコード診断)なら全体を調査し、条件下での挙動やリスクを把握できます。問題箇所をピンポイントで指摘し、具体的な改善策を提案します。

例1:ECサイトで、特定のフラグがONになっている場合に、本来割引対象ではない商品価格が自動で割引されてしまうケース

例2:ECサイトで、購入画面のUI上では購入できない商品でも、サーバー側の注文APIに直接リクエストを送ると、サーバーサイドの検証が不十分で販売対象外の商品を購入できてしまうケース

アプリケーションロジックの不備による脆弱性も検出・防止

設計や仕様、ビジネスロジックの問題点を悪用されることで発生する脆弱性は、技術的な脆弱性(SQLインジェクション、クロスサイトスクリプティング(XSS)など)と異なり、自動ツールでは発見しにくいため、手動調査が必要です。

| アプリケーションロジックの不備から生じる脆弱性 | 技術的な脆弱性 | |

|---|---|---|

| 原因 | ・設計の不備 ・仕様の不備 |

・コーディングの不備 ・設定の不備 |

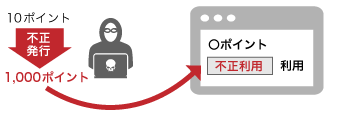

| 例 | ・ポイントの不正発行、利用

|

・SQLインジェクション ・XSS |

| 検出方法 | 攻撃者視点での手動調査が必要 | SAST(静的アプリケーションセキュリティテスト)やDAST(動的アプリケーションセキュリティテスト)といったツールで検出しやすい |

| 対策方法 | 個別のアプリケーションの仕様に依存する | アプリケーション全般に共通するケースが多い |

攻撃者視点での手動テストにより、ツールでは発見困難な脆弱性も的確に検出し、実際に悪用可能か検証します。アプリ固有の仕様に起因するリスク対策に効果的です。

OS・言語不問、フルカスタムな検証内容

Windows、macOS、Linux系OSなど、OSを問わずあらゆる言語、プラットフォームの調査が可能です。HTTP/HTTPS以外のプロトコルの調査実績もあります。また、アプリの特性に合わせた検証内容を実施いたしますので、より効果の高さを実感いただけるサービスとなっています。

ご希望に合わせて、ブラックボックステストやグレーボックステストによる診断も可能です。ホワイトボックステストでソースコードを確認した際は、コード上で問題がある箇所と改善策を記載します。これによって脆弱性を確実に修正することができます。

アプリケーションペネトレーションテスト活用例

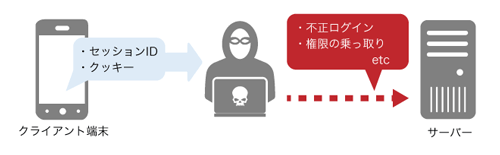

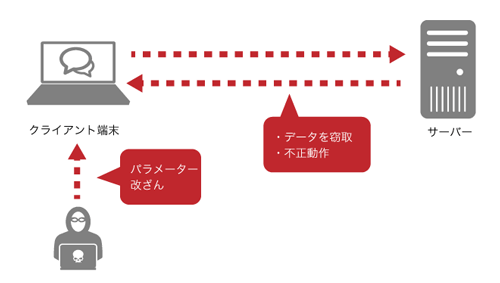

クライアントアプリ調査

- 対象

- ポイント付与アプリ

- 懸念されるリスク

- 不正ログイン、管理者権限の乗っ取り

- 結果

- 会員向けネイティブアプリに対して、端末に保存されたセッションIDやクッキーを奪取し、不正ログインや権限乗っ取りの可否を検証。セッション管理強化策を提案し、認証基盤の安全性向上に貢献。

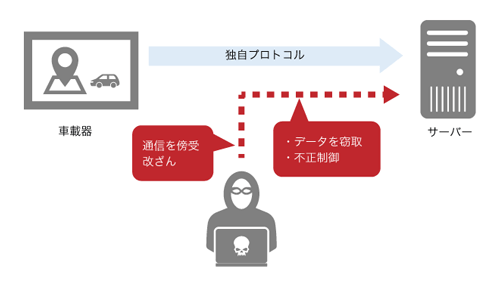

サーバーアプリ調査

- 対象

- 車載器組み込みアプリ

- 懸念されるリスク

- 情報漏えい、不正制御

- 結果

- 独自プロトコルを用いるサーバーで、車載器に組み込まれているアプリ経由の通信を傍受・改ざんし、情報漏えいや不正制御のリスクを検証。安全な通信設計やアクセス制御の改善策を提案し、情報漏えいリスクを大幅に低減。

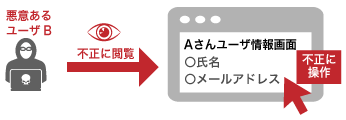

- 対象

- 予約・口コミサイト

- 懸念されるリスク

- 情報漏えい、不正制御

- 結果

- Web APIサーバーを対象にパラメーター改ざんの可否を調査。入力検証・認可設計の強化に貢献。

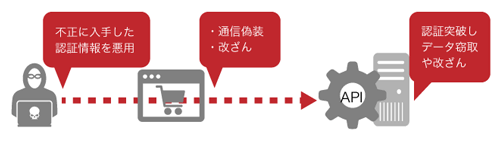

API調査

- 対象

- ECサイト

- 懸念されるリスク

- 情報漏えい、改ざん

- 結果

- APIシステムで認証情報の詐称が可能かを調査。パスワードやトークン、セッションID、APIキーなどを診断し、偽装・改ざんによる不正認証のリスクを検証。データ窃取や改ざんの未然防止に貢献。

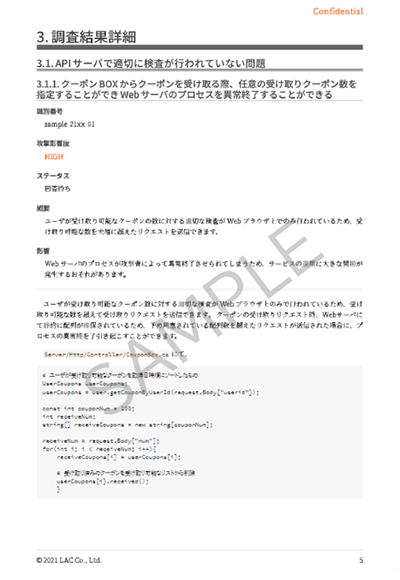

報告書サンプル

ラックだからこそできるソースコードレベルでの指摘を含めた具体的な改善報告書を納品します。

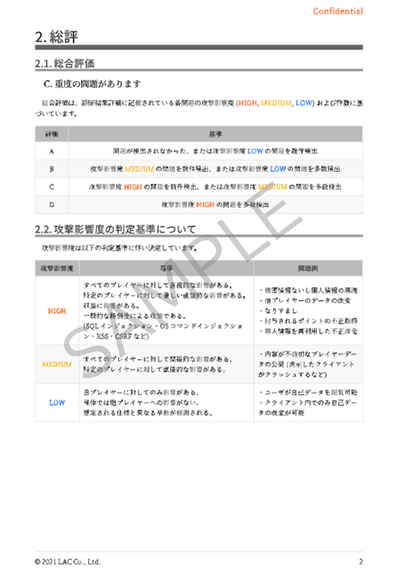

攻撃影響度の判定

価格

対象アプリの概要やソースコードの規模(API数やソースコードのStep数)などヒアリングを実施後、個別にお見積もりします。お気軽に問い合わせください。