ラックの特徴

欧米の動向と国際コーディネーションを踏まえた脅威分析及びセキュリティ検証を実現

国際標準規格ISO/IEC27400(ISO/IEC27402)を見据え、NISTの"Recommended Criteria for CyberSecurity Labeling for Consumer Internet of Things (IoT) Products"ならびにETSI EN 303 645/TS 103 701に準じた、高度なIoTセキュリティペネトレーションテストサービスを提供いたします。

高度なバイナリ解析技術

ソースコードをご提供いただかなくても調査の実施が可能です。

ソースコードを社外に出すことが難しいお客様も安心してご利用いただけます。

国際セキュリティコンテストの優勝実績があるメンバーが多数在籍

CODE BLUE 2019「産業制御システムハッキングコンテストICS Hacking Challenge」

CODE BLUE 2022「CTF for Connected Cars」

など、国際ハッキングコンテストで優勝経験のあるエンジニアが担当します。

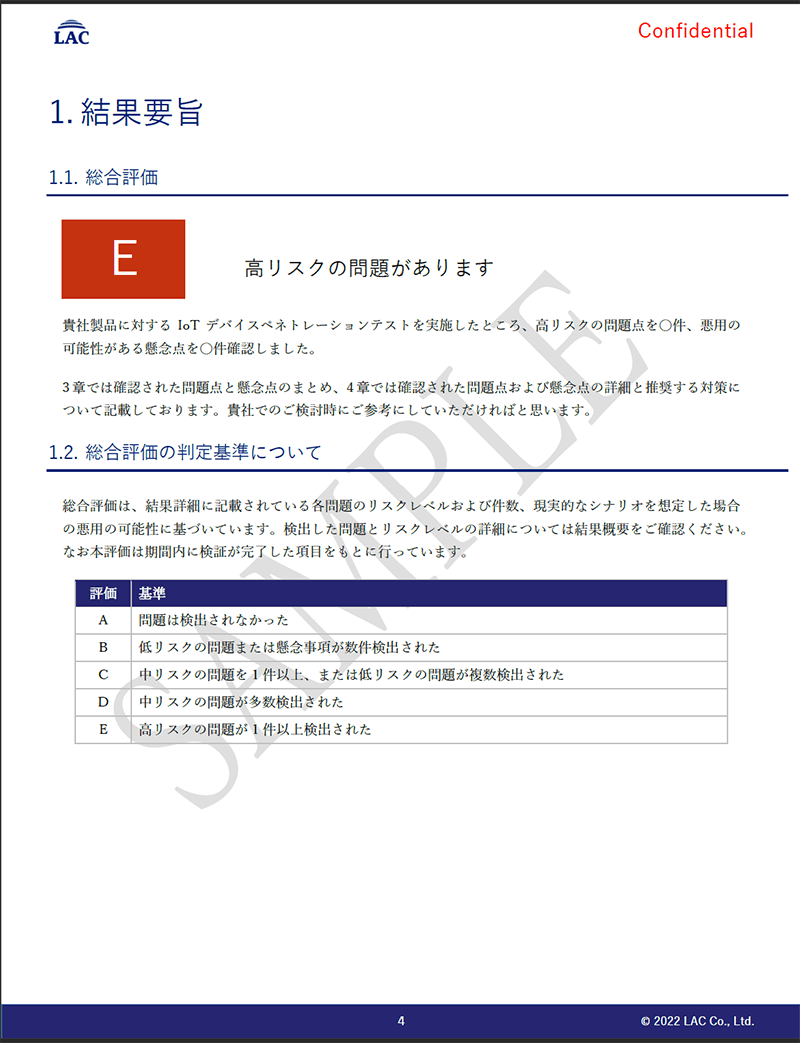

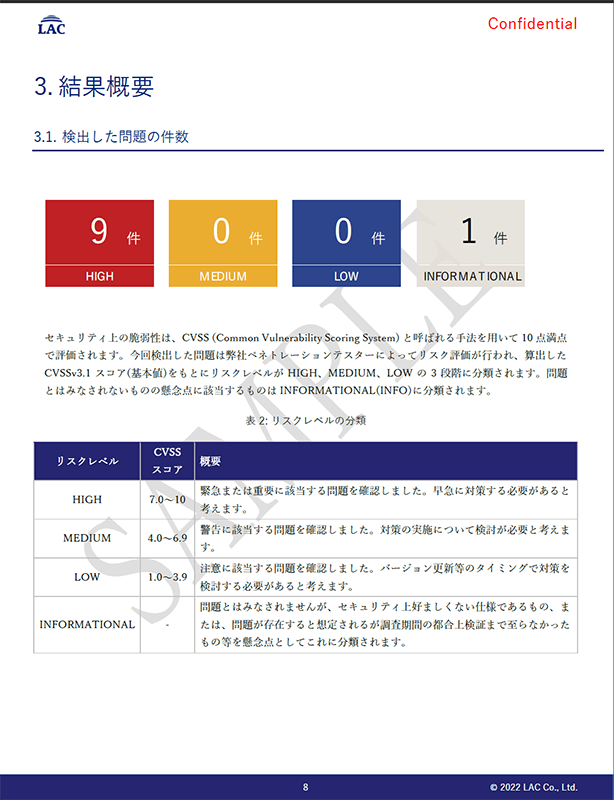

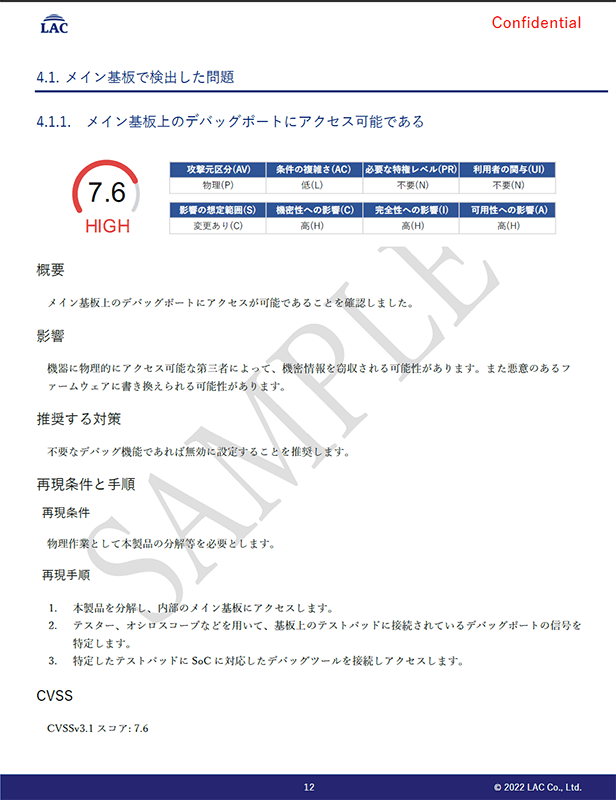

報告書サンプル

発見されたリスクについて評価を行い、想定される影響や対策方法を詳細にご報告します。

検証実績のある脆弱性の例

検証実績のある脆弱性の例

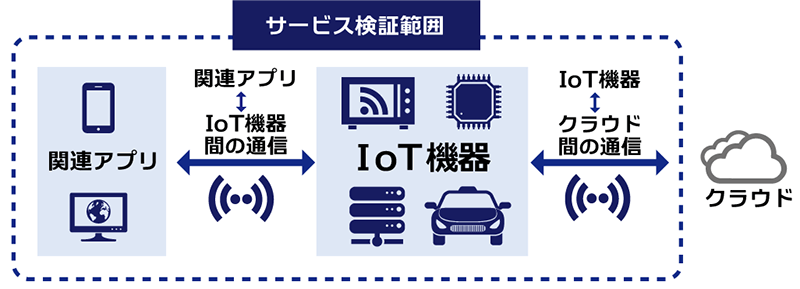

- サーバー証明書が未検証(TLS通信での危険性):通信データの盗聴、改ざん、なりすまし等が可能

- 基板に外部から侵入可能な経路がある:重要情報窃取、データの書き換え等が可能

- IoT機器と通信するWindowsアプリケーションに脆弱性:不正な操作、不正アクセス、秘密情報窃取等が可能

- セキュアブート機能が未使用:不正なファームウェアに書き換え起動が可能

- WEB管理画面に脆弱性:不正ログインやインジェクション攻撃などが可能

- IoT機器と周辺機器の通信間に脆弱性:通信データの盗聴、改ざん、なりすまし等が可能

調査実績のある機器の例

|

車載ユニット |

国内OEMの車両 |

|

IoT Gateway |

IoT家電 |

|

監視カメラ |

デジタルカメラ |

|

PC・タブレット |

ネットワーク機器(ルーター、UTM、スイッチ) |

|

サーバー機 |

医療機器・ヘルスケア |

|

船舶 |

ドローン |

など

価格

IoT機器の機能や構成するシステムの規模に応じ、500万円程度~。

個別にお見積もりいたします。お気軽にお問い合わせください。