-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

2025年3月、クレジットカード・セキュリティガイドライン(以下、ガイドライン)が6.0版に改訂されました。※1今回の改定で、すべてのEC加盟店は「脆弱性対策」への対応が必要となり、従来以上に具体的で実践的なセキュリティ対策が求められています。サイバー攻撃の巧妙化が止まらない中、この改定は単なるルール変更ではなく、事業継続や顧客信頼を守るための必須条件となるのではないでしょうか。

本記事では、このガイドラインの概要と、改定によってEC加盟店が新たに対応すべき事項について解説します。遵守すべきポイントを理解し、より安全なクレジットカード利用環境を築くための一助となれば幸いです。

※1 「クレジットカード・セキュリティガイドライン」が改訂されました (METI/経済産業省)

クレジットカード・セキュリティガイドラインとは

このガイドラインは、日本のクレジットカード業界におけるセキュリティ対策を強化するための指針です。クレジットカード情報の保護や不正利用の防止を目的としており、カード発行会社、EC加盟店、決済代行会社などが遵守すべき基準を定めています。

割賦販売法とガイドライン

割賦販売法※2とは、商品やサービスの購入時に代金を分割払いで購入できる販売方法やクレジット契約に関する法律です。消費者が分割払いで商品やサービスを購入する際のルールや、業者が守るべき規制を定めています。

割賦販売法は、社会の変化や不正利用の手口にあわせて改正が重ねられてきましたが、とりわけ平成30年の改正では大きな転換点を迎えました。クレジットカードを取り扱う加盟店において、「クレジットカード番号等の適切な管理(第35条の16)」と「クレジットカード番号等の不正な利用の防止(第35条の17の15)」に対して「必要な措置」を講ずることが義務付けられたのです。

ガイドラインは、この法改正に対して割賦販売法で求められる「必要な措置」を具体化した実務上の指針です。以下の記述の通り、ガイドラインに準じたセキュリティ対策を行うことで、法令上求められる水準を満たしていると認められるため、EC加盟店はガイドラインの内容に適切に対応することが必要です。

本ガイドラインは、「割賦販売法(後払分野)に基づく監督の基本方針」において割賦販売法で義務付けられているカード番号等の適切な管理及び不正利用防止措置の実務上の指針として位置付けられるものであり、本ガイドラインに掲げる措置又はそれと同等以上の措置を適切に講じている場合には、セキュリティ対策に係る法令上の基準となる「必要かつ適切な措置」を満たしていると認められています。本ガイドラインにおいては、同法で規定される措置に該当する部分を【指針対策】と記載しています。

引用 加盟店(クレジットカードを取り扱うお店)の皆様へ | 安全・安心なクレジットカード取引への取組 | 一般社団法人日本クレジット協会

ガイドライン6.0版でEC加盟店に求められる対応

ガイドライン6.0版にて、EC加盟店に求められるセキュリティ対策が追加となりました。主な改訂ポイントは以下となります。

- クレジットカード情報保護対策

- -クレジットカード情報を保持しない非保持化、又はクレジットカード情報を保持する場合はPCI DSSに準拠 ※ 継続

- -EC加盟店のシステム及びWebサイトの「脆弱性対策」の実施 ※ ガイドライン6.0版にて追加

- 不正利用対策

- -オーソリゼーション処理の体制整備 ※ 継続

- -加盟店契約上の善良なる管理者の注意義務の履行 ※ 継続

- -EMV 3-Dセキュアの導入 ※ ガイドライン6.0版にて追加

- -適切な不正ログイン対策の実施 ※ ガイドライン6.0版にて追加

クレジットカード情報保護対策:脆弱性対策の実施

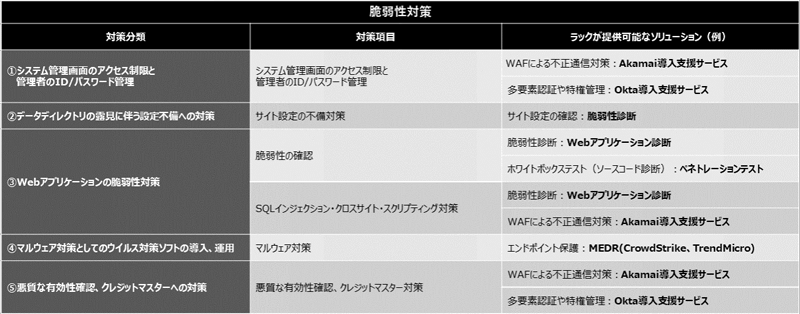

クレジットカード情報保護の対策として、『EC加盟店のシステム及びWebサイトの「脆弱性対策」の実施』が追加となりました。この中で記載されている対策項目は以下となります。

- ①システム管理画面のアクセス制限と管理者のID/パスワード管理

- ②データディレクトリの露見に伴う設定不備への対策

- ③Webアプリケーションの脆弱性対策

- ④マルウェア対策としてのウイルス対策ソフトの導入、運用

- ⑤悪質な有効性確認、クレジットマスターへの対策

それぞれ必要な対策項目と、対策ソリューションの例をまとめた図がこちらです。

例えば、「③Webアプリケーションの脆弱性対策」では、セキュリティリスクを可視化するために、脆弱性診断(セキュリティ診断)やペネトレーションテストといったセキュリティテストを定期的に実施することが求められています。以下で、ラックがWebアプリケーション診断を実施した診断結果を基に、ECサイト(会員制サイトを含む)で検出されやすい脆弱性の具体例を紹介します。

- SQLインジェクション

入力値が適切に処理されずSQL文として実行されてしまう脆弱性で、データベースの情報漏えいや改ざんにつながる恐れがあります。実際に個人情報大量流出の原因となるケースも少なくなく、ECサイトにとって致命的なリスクとなりえます。 - パラメータ改ざんによるシステムの不正利用(アプリケーションロジックの不備など)

外部からの入力値をサーバ側で検証せず信用してしまうことで、本来制限されているべき機能を攻撃者に利用されてしまう恐れがあります。

例えば、ポイントによる商品の購入動作をするWebサイトの場合、商品購入時のポイント値を改ざんされることで、不正にポイントを増やして商品を取得されるといった被害が発生することがあります。

定期的に脆弱性診断(セキュリティ診断)を実施することで、このような危険な脆弱性を早期に発見し、ECサイトの安全性を向上できます。

また「④マルウェア対策としてのウイルス対策ソフトの導入、運用」では、ウイルス対策ソフトを導入するだけでなく、定期的な最新化やフルスキャンの実施を行うことも重要です。加えて、近年のサイバー攻撃は従来型のウイルス対策ソフトだけでは検知・防御が難しいケースも増えています。そのため、エンドポイントに対する高度な監視・検知・対応を可能とするEDR(Endpoint Detection and Response)の導入が有効です。

さらに、EDRの運用を最大限に活かすには、24時間365日の監視・分析を担うSOC(Security Operation Center)サービスを組み合わせることで、インシデントの早期発見と迅速な対応が可能となります。また、Managed EDR(MDR/MEDR)サービスを活用いただくことで、専門人材による運用支援により、お客様の負担を軽減しつつ、より実効性の高いセキュリティ体制を実現できます。

不正利用対策:EMV 3-Dセキュアの導入

EMV 3-Dセキュアとは、オンライン決済時の本人認証を行う国際標準のプロトコルです。購入者のデバイス情報や取引データを使ったリスクベース認証で、低リスク取引の追加認証を省略し、高リスク時はワンタイムパスワードや生体認証を利用して安全性を担保します。

前回のガイドライン5.0版の時点で、2025年3月末までにすべてのEC加盟店に対してEMV 3-Dセキュアの導入が求められていたので、多くのEC事業者で導入済みと思われますが、ガイドライン6.0版においてもEMV 3-Dセキュアの導入は引き続き必須項目となっています。また、原則として決済の都度EMV 3-Dセキュアによる認証の実施を行うことも必要となりますので、まだ導入していない場合には、早急な対応が必要です。

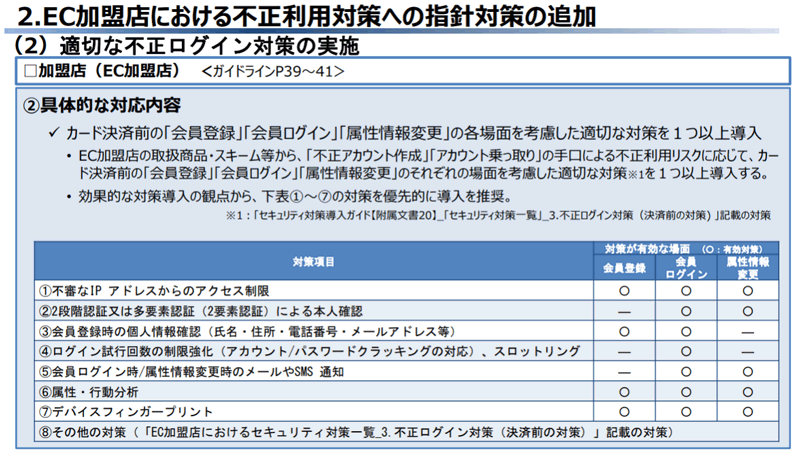

不正利用対策:適切な不正ログイン対策の実施

不正ログイン対策としてカード決済前の各場面に応じた適切な対策を講じることが求められています。具体的には、「会員登録」「会員ログイン」「属性情報変更」のそれぞれの場面を考慮して適切な対策を1つ以上導入することが必要とされています。

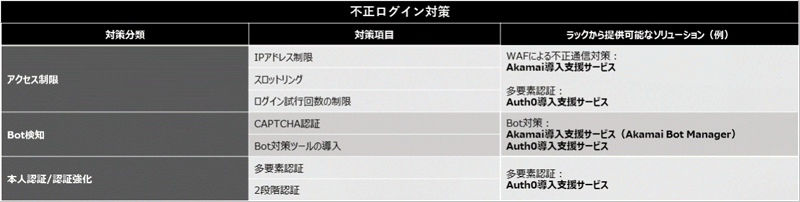

不正ログイン対策の主な対策項目と、対策ソリューション例をまとめた図がこちらです。

こちらもWebサイト側のシステム設計や設定で対策可能な項目が多いですが、特に「会員登録」「ログイン」「属性情報の変更」といった決済前の操作に対し、セキュリティ製品を活用し対策を講じることは有効です。以下は一例ですが、2製品を組み合わせることで、多層的かつガイドライン準拠のセキュリティ対策を実現できます。

- 1. Okta Auth0:不正ログイン対策の中核

- -多要素認証(MFA)、パスワードポリシー、Bot対策、CAPTCHAに対応

- -デバイスフィンガープリントや不審ログイン検出機能も搭載

- -ガイドライン記載の推奨対策をほぼ網羅

- -短期間での導入が可能で、UI/UXに配慮したログイン画面を提供

- 2. Akamai WAF/CDN+Bot Manager:外部攻撃遮断+Bot対策

- -不審なIPアドレス(特に海外)からのアクセスを遮断

- -Botによる不正アクセスをリアルタイムでブロック

- -ガイドラインで重要視される「アクセス制限」に該当

- -WAFとCDNによってWebサイト全体の可用性と表示速度も向上

両製品の併用により、一連の不正ログイン対策の強化だけでなく、Webサイト全体のUI/UXを向上できます。

- 認証前の段階でBotや攻撃を遮断

- 認証時に高度な本人確認

- なりすましやアカウント乗っ取りの防止

おわりに

ガイドライン6.0の改定について、ポイントを絞って紹介しました。いずれの項目も、より具体的な説明や対策内容は「EC加盟店におけるセキュリティ対策一覧」※3に記載されていますので、ぜひこちらもご覧ください。

今回の改定の背景には、巧妙化する不正利用やサイバー攻撃から利用者を守るという強い目的があるため、加盟店にとってガイドラインは実践の手引きになりえます。自社の現状を照らし合わせながら確認することで、早期のリスク把握と適切な対策につなげられるはずです。

※3 【附属文書20 別紙a】EC加盟店におけるセキュリティ対策一覧|クレジット取引セキュリティ対策協議会

また、ラックではECサイト開発サービスも提供しています。高度なスキルと豊富な経験を持つラックの専門家による脆弱性診断が標準装備されたサービスもありますので、「セキュアなECサイトを構築したい」「今後のEC事業拡大に備えてセキュリティに強い運用パートナーに切り替えたい」などのご要望がありましたら、ぜひお気軽にお問い合わせください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR