-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

ランサムウェアの被害は年々増加傾向にあり、身代金の要求による被害は社会的な影響も大きくなっています。被害にあった場合、適切な初動対応によって被害の拡大を防ぐことや、再発防止の徹底など専門的な知識が求められることも少なくありません。

今回の記事では、ランサムウェアの身代金要求にどう対応するかを解説します。また、支払いの是非と専門家が推奨する対処法も紹介します。

ランサムウェア対策簡易チェック

無料Webサービス「ランサムウェア対策簡易チェック」で、自社のランサムウェア対策に見落としが無いか、現状を可視化してみませんか?アンケート形式の質問に回答することで、自組織のランサムウェア対策の充足度を簡単に確認できます。

ランサムウェアと身代金要求の現状

ランサムウェアによる身代金要求の被害は、社会的な影響が最も大きい脅威として注目されています。実際、IPAが発表した「情報セキュリティ10大脅威 2025」※1では、10年連続の選出となり、2021年から連続して1位にランクインしています。

まずはランサムウェアの基本的な仕組みや手口、実際に企業に与える影響を解説します。

ランサムウェアとは何か?基本的な仕組み

ランサムウェアは、ターゲットとなるシステムやネットワークに侵入し、重要なデータを暗号化するか、端末をロックして使用できない状態にし、復元と引き換えに金銭を要求する悪意のあるソフトウェアです。ランサムウェアは、被害者のデータを人質に取ることで経済的利益を得ようとする犯罪手法として機能しています。

2021年に発生した米国大手石油パイプライン企業へのランサムウェア攻撃は、重要インフラへの被害が社会全体に直結することを示した代表的な事例です。約1週間の操業停止により米東海岸の燃料供給が大きく混乱し、複数の州でガソリン不足が発生しました。最終的に企業側は440万ドル(当時の為替レート換算で約4億8,000万円)の身代金を支払ったことを公表しており、経済的・社会的影響の大きさが改めて浮き彫りになりました。※2

ランサムウェアの深刻な問題は、一度暗号化されたデータの復旧が技術的に困難であることです。現代の暗号化技術は強固で、適切な復号鍵なしには事実上、解読不可能に近い状態です。

また、攻撃者に身代金を支払ったとしても、データが確実に復元される保証はありません。支払い後も復号鍵が提供されない、または不完全な復元しか行われないケースもあります。

近年増加する身代金要求の手口と傾向

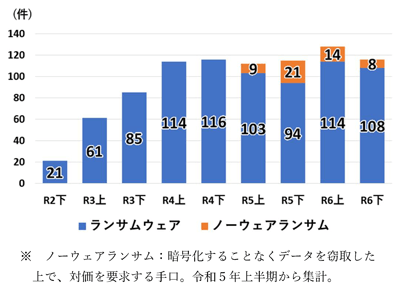

ランサムウェア攻撃は深刻化の一途をたどっており、令和6年の警察庁の統計※3では、攻撃の前段階となる脆弱性探索活動や実際の被害報告件数が前年比で顕著な増加を示しています。

攻撃経路の分析では、VPNやリモートデスクトップ環境からの侵入が全体の8割超を占めており、テレワークの普及に伴うリモートアクセス環境の脆弱性が悪用されている実態が明らかです。攻撃者は、週末や祝日・長期休暇など、IT担当者による監視体制が手薄になるタイミングを狙って攻撃を実行する傾向があります。

また、発見されても再攻撃が可能なようバックドアを仕込んだり、復旧を困難にするためログやバックアップデータを事前に削除したりするなど、身代金獲得の確実性を高める手口が常態化しています。

身代金要求が企業に与える深刻な影響

ランサムウェア攻撃が企業に与える影響は、単純なデータ暗号化による業務停止だけではなく、多層的な脅威へと進化しています。

現代のランサムウェア攻撃は、復旧のための身代金支払い要求からさらに悪質化しており、窃取した情報を一部公開するなどの二重恐喝手法が主流です。攻撃者は暗号化実行前に機密情報や個人情報を大量に窃取し、そのあとで暗号化を実行します。そして身代金支払いを拒否した場合には、盗取した情報を公開サイトやダークウェブ上で公開すると脅迫します。

そのため、たとえバックアップからシステムを復旧できたとしても、すでに流出した機密情報による風評被害、顧客や取引先からの信頼失墜、法的責任の発生、規制当局からの処分など、長期にわたって企業経営に甚大な影響を与えることに注意しなければなりません。

ランサムウェアの身代金を支払うべきか

ランサムウェアの被害にあった場合、まずは身代金を支払うかどうかの判断に迫られます。身代金支払いの判断における考慮しなければならないポイントと、公的機関や専門家が推奨する対応方法をそれぞれ解説します。

身代金支払いの判断における考慮事項

ランサムウェア攻撃を受けた企業が直面する身代金支払いの判断は、重大な経営判断となりますが、原則として支払う選択肢は採用すべきではありません。

重要な点は、身代金を支払ったとしてもデータの完全復旧が保証されない現実です。多くの事例では、支払い後も一部のデータしか復元されない、または復号鍵そのものが提供されないケースが頻発しています。

さらに悪質な場合には、初回支払い後に追加の金銭要求を行う攻撃者も存在し、企業は泥沼状態に陥る危険性があります。特に二重恐喝型の攻撃では、データはすでに攻撃者の手に渡っており、たとえ身代金を支払ったとしても、そのデータが完全に削除される保証はありません。

攻撃者は将来的な恐喝材料として情報を保持し続ける可能性が高く、根本的な解決には至らないのが現状です。

公的機関や専門家が推奨する対応

ランサムウェア攻撃を受けた場合、適切な対応を行うためには公的機関や専門家からの支援が必要です。身代金支払いの検討の際は、単純な経営判断を超えた法的リスクの評価が必要となるためです。

攻撃者が経済制裁対象の組織や個人である場合、身代金支払い自体が法律違反となる可能性もあります。国際制裁リストに掲載された犯罪組織への支払いは、意図せずとも制裁法違反として処罰対象となりうるため、法的専門家による事前確認が必須です。

国家サイバー統括室では、次の機関への相談を推奨しています。※4

| 対応機関 | 対応内容 |

|---|---|

| 国家サイバー統括室 | 関係機関への連携・調整、助言 |

| 政府技術機関 | 最新の脅威情報と技術的支援 |

| 法執行機関 | 捜査協力とほかの被害防止 |

| 専門的なインシデント対応企業 | 技術的復旧と証拠保全の両面でサポート |

身代金支払い以外の解決策の実現可能性を、専門家の知見を基に徹底的に検証しなければなりません。

身代金要求を受けた場合の具体的な対処項目

ランサムウェアの身代金要求を受けた場合の、具体的な対処項目は次の通りです。

- 初動対応:何を最初に行うべきか

- 関係各所への連絡と情報共有体制の構築

- 証拠保全と被害状況の正確な把握

- 専門家や専門機関への相談の重要性

各項目の詳しい対処方法を解説します。

初動対応:何を最初に行うべきか

ランサムウェア攻撃の疑いが生じた際の初動対応は、被害拡大防止のために最も重要な対処です。最優先で実施すべき措置は、感染が疑われる端末のネットワーク遮断です。感染端末をネットワークに接続したまま放置することは、組織全体に壊滅的な影響をもたらす可能性があります。

ランサムウェア攻撃は、攻撃者が標的とした組織のネットワークへ侵入し、内部の探索を行い、組織のネットワーク内で身代金要求につながる標的を見つけ出します。探索によって到達可能なサーバとアプリケーションが明らかになったら、手動で横展開の攻撃(ラテラルムーブメント)を行います。

ネットワークの遮断作業は、感染端末の電源を切るのではなく、LANケーブルを物理的に抜く、Wi-Fi接続を無効化する、ネットワークスイッチから該当ポートを無効化するなど、確実にネットワーク通信を遮断しなければなりません。

電源を切断すると、証拠保全や技術的分析に必要な情報が失われる可能性があるため、専門家の指示がない限り避けるべきです。

関係各所への連絡と情報共有体制の構築

ランサムウェアによる身代金要求を受けた場合、組織横断的な対応チームの編成と明確な情報共有ルールの確立が必要です。

発見者は即座に情報システム部門またはCSIRTへ報告を行う必要があります。攻撃の発見経緯、感染が疑われる端末の特定、影響を受けているシステムの範囲、可能性のある感染経路などの情報を整理して伝達することが重要です。

外部機関への連絡では、警察のサイバー犯罪相談窓口への相談が必要です。通信ログやシステムログなど利用可能な証拠資料を準備して相談することで、捜査機関からより具体的な助言を得られます。

顧客情報や従業員の個人データが漏えいした可能性がある場合、個人情報保護法に基づく個人情報保護委員会への報告義務が発生します。また、影響を受けた本人への通知も法的要件となる場合があるため注意が必要です。

証拠保全と被害状況の正確な把握

ランサムウェア攻撃への対応において、証拠保全と被害状況の正確な把握は、その後の復旧作業や法的手続きの成否を左右する重要なプロセスです。

証拠保全で注意すべきポイントは、感染端末の状態を可能な限り変更しないことです。端末の再起動や電源切断は、メモリ上に残存する重要な証拠情報や攻撃者の痕跡を完全に消去してしまう危険性があります。

感染端末に残された情報は、攻撃手法の解明、犯人特定、類似攻撃の防止において不可欠な証拠となるため、専門家の指示なしに操作を行うべきではありません。

ネットワーク遮断後の調査は、感染端末を稼働状態のまま維持しながら、詳細な状況確認を実施します。同時に組織全体での感染拡大状況を把握するため、すべての情報機器について感染の有無を系統的に調査し、影響範囲の全体像を明確化する必要があります。

専門家や専門機関への相談の重要性

ランサムウェア攻撃への対応は組織単独では限界があるため、専門家や専門機関との連携が欠かせません。法的側面は警察庁のサイバー犯罪対策部門や専門法律事務所からの支援により、捜査協力や規制対応を適切に行えます。

原因特定や再発防止などの技術面での対策は、緊急時対応から長期的なセキュリティ改善まで総合的な支援を提供する、民間企業の技術サポートを受けることも効果的です。

また、2022年4月改正の個人情報保護法※5により、個人情報漏えいの可能性が少しでもある場合、法人には個人情報保護委員会への報告と本人通知が義務化されました。個人情報保護委員会の命令に違反、または不正な利益目的で個人情報を提供・利用した場合、違反企業には最大1億円の罰金が科せられる可能性があるため、専門家との連携による適切な対応が求められます。

著者:株式会社ラック 佐藤 敦、漆畑 貴樹、武田 貴寛、古川 雅也、関 宏介(監修)

出版社:日経BP

価格:2,640円(税込)

発売日:2022年11月21日

ISBN-13:9784296200887

ランサムウェアの被害を防ぐための予防策

ランサムウェアの被害を防ぐためには、被害が発生してから対応するのでは遅く、被害が発生する前から予防しなければなりません。

適切な予防策として、次の要素が挙げられます。

- 定期的なバックアップの実施と検証

- セキュリティソフトの導入と最新状態の維持

- OSやソフトウェアの脆弱性対策

- 従業員へのセキュリティ教育の徹底

- 多要素認証(MFA)の導入とアクセス権限の最小化

- 自社の対策状況を客観的に把握する

定期的なバックアップの実施と検証

ランサムウェア攻撃に対する予防策の一つは、定期的なバックアップの実施と検証です。ランサムウェアは、バックアップデータ自体も標的となるため、従来の単純なバックアップでは不十分です。

攻撃者は本体データの暗号化と同時にバックアップサーバへの侵入を試み、復旧手段を根本的に断つ攻撃を実行します。組織は、バックアップシステム自体への攻撃を前提とした多層防御が必要です。

効果的なバックアップ戦略として広く推奨されているのが「3-2-1ルール」の実践です。重要データを三つの異なる場所に複製し、そのうち二つを異なる種類の記録媒体に保存し、さらに一つを物理的に離れた場所で管理します。「3-2-1ルール」の実践により、単一障害点を排除し、同時攻撃のリスクを軽減できます。

保存されたバックアップデータからの、実際の復旧可能性を定期的に検証することも重要です。感染端末から物理的にアクセス不可能な場所への隔離保管や、ネットワークから完全に切り離されたオフライン環境での動作確認も定期的に実施することが推奨されます。

セキュリティソフト・ソリューションの導入と最新状態の維持

ランサムウェア対策におけるセキュリティソフトは、基本的な予防策として重要です。近年の攻撃者は従来型のパターンマッチング技術を回避する手法を採用しているため、既知の脅威パターンに依存する従来型セキュリティソフトでは、新たに開発されたランサムウェアや変異型の攻撃を検知することが困難なケースがあります。

そのため、マルウェアに似た挙動のアプリケーションを見つけ、警告を表示したりそのマルウェアの動作を止めたりする次世代のウイルス対策ソフト(NGAV)や、PC等を狙った標的型攻撃などの高度な脅威を検知し、迅速な対応を可能とするソリューション"EDR"(Endpoint Detection and Response)など、ウイルス定義ファイルに依存しない新しいセキュリティソリューションの導入も必要です。NGAVやEDRによる行動分析、機械学習、異常検知などの技術により、未知の脅威や異常な活動パターンを検出できます。

従来型セキュリティソフトと次世代技術を組み合わせた多層防御により、進化し続けるランサムウェア攻撃に対する実効性のある防御体制を構築できます。

OSやソフトウェアの脆弱性対策

ランサムウェア攻撃の多くは、システムの脆弱性を悪用して実行されるため、OSやソフトウェアの脆弱性対策は最も基本的かつ重要な予防策です。

OSやアプリケーションソフトウェア、セキュリティソフト、通信機器のファームウェアまで、システムを構成するすべての要素について、製造元から提供される更新プログラムやセキュリティパッチを迅速に適用しなければなりません。

効果的な脆弱性管理のためには、組織内のすべてのIT情報資産を把握し、定期的な更新スケジュールを確立することが重要です。また、緊急度の高いセキュリティパッチは、通常の更新サイクルではなく、迅速に適用できる体制を整備し、攻撃者に悪用される前に脆弱性を修正することが組織の安全確保において不可欠です。

従業員へのセキュリティ教育の徹底

ランサムウェア攻撃の多くは従業員の行動を起点として開始されるため、組織全体のセキュリティレベル向上には従業員教育が重要な役割を果たします。

日常業務における基本的な注意事項の徹底は、攻撃の入り口を断つ予防策です。不審なリンクをクリックしない、信頼できない送信元からのメール添付ファイルを開かない、怪しいWebサイトからのファイルダウンロードを拒否するなど、これらの基礎的な行動規範を全従業員が理解し実践することで、多くの攻撃を未然に防げます。

効果的なセキュリティ教育は一度の実施では不十分であり、定期的な研修の実施、最新の攻撃手法に関する情報共有、実際の攻撃事例を用いた具体的な学習などを通じて、従業員のセキュリティ意識を継続的に向上させることが組織全体の防御力強化につながります。

多要素認証(MFA)の導入とアクセス権限の最小化

ランサムウェア攻撃の予防策として、多要素認証(MFA)の導入とアクセス権限の適切な管理は、攻撃者の侵入を阻止する強力な防御手段です。

多要素認証によって追加の認証要素が必要となるため、不正アクセスの成功率を大幅に低下させられます。特にランサムウェア攻撃は、組織の重要システムにおける管理者権限の取得を目的とするため、追加認証が有効な障壁となり得ます。

また、攻撃者が不正なログイン試行を行った場合、正当な利用者に予期しない認証要求が送信されます。IT管理者や利用者が不審な認証要求を受け取ることで、攻撃の兆候を即座に検知できることもメリットの一つです。

各従業員に必要最小限の権限のみを付与し、定期的な権限見直しを実施することで、たとえ一部のアカウントが侵害されても、攻撃者が組織全体のシステムに与える影響を限定的に抑制できます。

自社の対策状況を客観的に把握する

ランサムウェア対策では、自社の防御体制を客観的に評価し、潜在的な脆弱性や対策の漏れを把握することが重要です。内部からの視点だけでは見落としがちなリスクを発見するためには、第三者的な評価ツールの活用が効果的です。

ラックのランサムウェア対策簡易チェックは、自社の防御状況を多角的に分析できる設問が用意されています。全25問で構成されており、10分から15分程度の短時間で完了できるため、日常業務に負荷をかけることなく実施可能です。

評価を通じて、現在の対策レベルを定量的に把握し、具体的な改善点を明確化できます。また、現状分析にとどまらず、各組織の状況に応じた推奨対策や優先度の高い改善項目も把握できるため、限られたリソースを効果的に配分する指針としても活用できます。

ランサムウェア対策簡易チェック

無料Webサービス「ランサムウェア対策簡易チェック」で、自社のランサムウェア対策に見落としが無いか、現状を可視化してみませんか?アンケート形式の質問に回答することで、自組織のランサムウェア対策の充足度を簡単に確認できます。

もしランサムウェアに感染してしまったら

もしランサムウェアに感染してしまった場合、まずは感染端末の隔離が必要です。その後、復旧作業を行い通常業務を早急に再開させなければなりません。また、再発防止策を策定することで、同じような被害を防ぐ必要があります。

ランサムウェアに感染してしまった場合の、企業が取るべき行動を解説します。

感染端末の隔離とネットワークからの遮断

ランサムウェア感染が確認された際の最優先事項は、感染端末の隔離によって被害拡大を阻止することです。初動対応をいかに早く実施できるかが、組織全体への影響を最小限に抑える決定的な要因です。

近年のランサムウェア攻撃は、感染後すぐに暗号化するとは限らず、多くの場合は侵入後活動を行います。内部探索やラテラルムーブメントなどの侵入後活動を行い、感染端末から同一ネットワーク上のほかのPCやサーバ、共有ストレージ、ネットワーク機器への感染を拡散させます。企業環境では、1台の感染により数分から数時間で組織全体のシステムが使用不能となる事例もあるため注意が必要です。

復旧作業の進め方と注意点

ランサムウェア駆除の段階では、単純にマルウェアファイルを削除するだけでなく、攻撃者が仕掛けたバックドアや改ざんされたシステムファイル、不正なレジストリエントリ、隠された実行ファイルなど、あらゆる痕跡を完全に除去する必要があります。

しかし実際には、侵害端末から攻撃者が残した痕跡を完全に洗い出して削除するには、高度な技術と相当な時間・コストがかかり、状況によっては数週間以上を要する場合があります。そのため実務では、OSの再インストールなどで端末を初期化する方法が最も確実かつ迅速な復旧手段とされています。

復旧段階は、感染前の正常な状態にデータとサービスを回復させる作業です。事前に確保されたバックアップデータからの復元が必要ですが、バックアップ自体が感染していないことを確認し、復元するデータの整合性と完全性を検証する必要があります。

再発防止策の策定と実施

感染原因の徹底的な調査は再発防止の基盤です。ランサムウェア被害からの復旧後、同じ攻撃を再び受けないようにするためには、感染原因を徹底的に調査することが不可欠です。そのため、攻撃者の侵入経路、使用された攻撃手法、感染拡大の過程、被害範囲の詳細などを正確に把握する必要があり、その分析には各種システムログの分析が欠かせません。

ログデータは貴重な証拠となるため、バックアップデータと同様に適切な保管と管理が必要です。特に、ログは時間の経過とともにローテーションにより古いデータが自動的に消去される場合があるため、必要に応じてエクスポートなどの方法で確実に確保しておくことが重要です。これにより、将来の類似攻撃への対策立案においても、ログを重要な参考資料として活用できます。

調査結果に基づく技術的対策の実装として、発見された脆弱性の修正が最優先です。セキュリティパッチを迅速に適用し、攻撃者が悪用した弱点を確実に塞がなければなりません。

攻撃者がアクセスした可能性のあるすべてのPC、サーバ、ネットワーク機器のパスワードを速やかに変更し、可能であれば多要素認証の導入により認証強度を向上させることで、将来の不正アクセスリスクを軽減できます。

ランサムウェア対策に関するラックのソリューション

ラックでは、ランサムウェア対策に関するさまざまなソリューションを提供しています。体制構築の支援や、実際にインシデントが発生した際の緊急対応サービス、24時間365日の高度なセキュリティ監視など様々なソリューションがあります。

インシデント対応体制構築・強化支援

ランサムウェア攻撃をはじめとするセキュリティインシデントへの効果的な対応を実現するためには、CSIRTの構築が必要です。ラックのCSIRT構築支援サービスは、最新のセキュリティガイドラインと豊富な実務経験を組み合わせた専門的なアプローチを提供しています。

このサービスでは、現在のインシデント対応能力を客観的に評価し、具体的な課題と改善点を明確化します。理論的な評価だけではなく、実際のインシデント発生時に機能する実践的な対応力の可視化に重点を置いていることが特徴です。

利用可能な予算、人的リソース、技術的環境、業務特性などを総合的に分析し、各組織の実情に適した実行可能な対策を立案します。さらに、限られたリソースを最大限活用するため、リスクの高さと対策効果を考慮した優先度に基づくロードマップを策定し、段階的な改善を可能にします。

セキュリティ事故発生時の緊急対応サービス

ランサムウェア攻撃などの緊急事態では、専門的な技術力と豊富な経験をもつ緊急対応サービスの活用が重要です。ラックのサイバー119®は、セキュリティインシデント発生時の緊急対応を提供するサービスです。

攻撃の封じ込めやデジタルフォレンジック調査、システム復旧支援など、技術的な対応を迅速に実施することで、被害拡大を防止し早期復旧を実現します。ラックの専門的な対応により、組織は内部リソースだけでは対処困難な高度な攻撃に対しても適切に対処できます。

また、ステークホルダーへの説明資料作成、メディア対応支援、事故公表後のSNSやダークウェブにおける監視、ネガティブな反応への対応まで、レピュテーション管理を含む総合的なサポートも提供可能です。

JSOCによる高度なセキュリティ監視

現代のサイバー攻撃は、攻撃者が様々な経路からネットワークに侵入し、長期間潜伏しながら活動範囲を拡大する傾向があります。こうした攻撃に対し、EDRソリューションは有効な対策の一つですが、すべてをカバーできるわけではありません。

特にサポート対象外のOS機器やネットワーク機器自体への対応が困難であり、これらのポイントを狙った攻撃が増加しています。そのため、監視サービスの活用やEDRの導入に加え、さらに強固な防御を実現するには、ネットワーク上の異常な通信パターンや不審な活動を検出するNetwork Detection and Response(NDR)の併用が重要です。

ラックが提供する「Vectra AI NDR」の運用サービス「JSOC MSS NDR監視運用 for Vectra AI」は、人工知能技術を活用してパブリッククラウドやID管理システム、SaaSアプリケーション、データセンター全体にわたる脅威を検出します。特にランサムウェア攻撃の主要な侵入経路となっているVPN機器からの不正アクセスを効果的に検知できることが特徴です。

JSOCによるビッグデータ解析により、JSOCのアナリストとラックの豊富な知見を結集し、真に危険度の高い脅威のみを選定することで、効率的かつ精度の高い脅威検知を実現します。

ランサムウェアの脅威に備えるために

今回の記事では、ランサムウェアの身代金要求にどう対応するかを解説しました。ランサムウェアは、PCに保存されているファイルを暗号化技術によって使用できない状態にし、復元と引き換えに金銭を要求する悪意のあるソフトウェアです。

ランサムウェアの被害にあった場合に、まずは身代金を支払うかどうかの判断に迫られます。ランサムウェア攻撃への対応は組織単独では限界があるため、専門家や専門機関との連携が欠かせません。

ランサムウェアによるインシデント対応には専門的なスキルが求められるため、外部の専門家を活用することも有効な手段です。ラックでは、インシデント発生時の緊急事故対応サービス「サイバー119」を提供しています。

ランサムウェア対応の準備に不安がある場合は、気軽にお問い合わせください。

緊急対応窓口:

サイバー救急センター

セキュリティに係るお客様の緊急事態に際し

迅速にお客様をご支援する緊急対応サービスです。

緊急事態が発生したら今すぐ「サイバー救急センター」にご相談ください。

参考情報

※3 警察庁「令和6年におけるサイバー空間をめぐる脅威の情勢等について」

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR