-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

セキュリティ製品の課題は、製品の導入ではなくその後の運用であると聞いたことがある方は多いと思います。では、運用において解決すべき課題とは何でしょうか。それは、セキュリティ製品の性能と役割を常に最大限に発揮できるようチューニングし、被害が生じる前に脅威を検出もしくは防御することだと考えています。

実際の運用課題はいくつかの種類がありますが、エンドポイントセキュリティ製品では「定期的なポリシーの見直し」がその1つとしてあげられます。環境の変化や攻撃手法の高度化に対応できなければ、最新の防御策を備えていても思わぬ抜け穴が残ってしまうためです。

本記事では、その「定期的なポリシーの見直し」がなぜ必要なのかと、見直しをしないことで生じている不都合の実態をご紹介します。

ポリシーの見直しとは

エンドポイントセキュリティ製品には、次世代アンチウイルス(NGAV)やEDRといった製品があります。これらには設定項目として、特定の攻撃に対する検知機能の適用可否や、各種攻撃に対する検知精度の項目が用意されており、一般的に「ポリシー」と呼ばれます。

多くのユーザは導入時の初期設定やメーカー推奨値で運用していますが、そのままでは十分とはいえません。実際には、過検知や誤検知が頻発することで業務に支障が出たり、逆に検知すべき攻撃を見逃したりするケースが起きています。

こうした問題に直面したとき、検知基準や検知項目の設定を変更することで、誤検知を抑制できます。また、検知すべき事象の見落としが発見された場合にも、検出基準を緩めることで見落としを減らすことができます。このような調整を「ポリシーの見直し」と呼びます。

ポリシーの見直しが必要な理由

セキュリティの現場では「定期的なポリシーの見直し」が必要と言われています。このポリシーは組織全体の「情報セキュリティポリシー」を指すことが多いですが、セキュリティ製品のポリシーについても同様に見直しが必要です。その主な理由としては、以下の2点があります。

誤検知(過検知や検知漏れ)の発見と抑制

検知精度や検知機能の設定状況と、業務環境の組み合わせによっては、正常な操作を不審な活動として誤検知することや、不審な活動があったにもかかわらずアラートが発生しない事態が起こり得ます。誤検知が頻発すれば、職員の業務効率は確実に低下し、セキュリティの担当者が本当に重要なアラートを見逃すリスクも高まります。不審な活動を見落とすような状態では、セキュリティ製品を導入した意味がありません。

自組織の環境でこうした状況が発生していないかを定期的に確認し、必要に応じてポリシーを是正するための見直しが必要です。

最新機能の有効化

セキュリティ製品には、検知パターンの更新とは別に機能のアップデートが提供される場合があります。

最新の攻撃を検知するためのポリシーの項目が追加されることもありますが、新しく追加されたポリシーをユーザ環境で検証しないまま有効にすることで誤検知の原因となることを避けるため、デフォルトでは無効に設定されていることが多くあります。この場合、ユーザが設定の見直しをしない限り、有用な機能が活用されないままとなってしまうのです。また、機能が追加された場合、製品全体の推奨設定値が、メーカーやディストリビュータによって更新されることも少なくありません。

このように、導入した製品の機能を十分に引き出し、進化する攻撃に備えるためには、定期的なポリシーの見直しが欠かせないのです。

追加されたポリシーの利用率

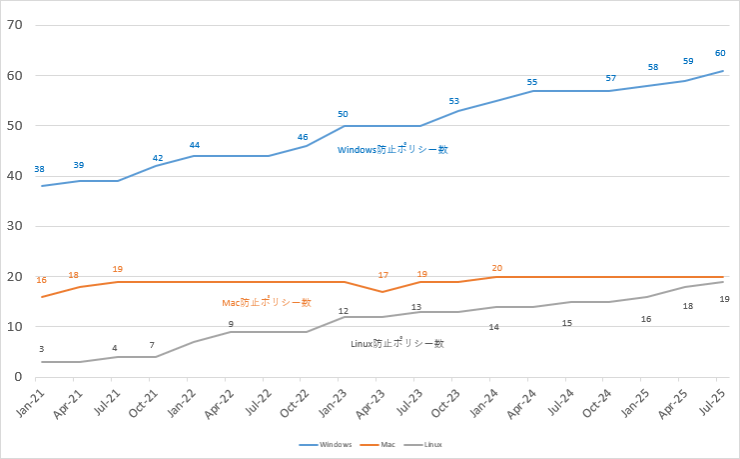

では、実際にアップデートで追加されたポリシーの例やその利用率についてご紹介します。下記のグラフは株式会社マクニカ(以下、マクニカ)が調査した、CrowdStrike Falcon Preventの2021年1月から2025年3月における防止(Prevention)ポリシー総数の推移です。防止ポリシーはFalcon Preventにおける検知機能の「ポリシー」です。

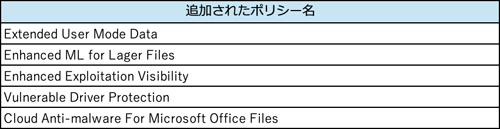

上記グラフのWindows防止ポリシーに注目すると、2023年1月から2024年7月の間では5個のポリシーが新たに追加されています。これらのポリシーはデフォルトでは無効となっていました。この5個のポリシーは以下の表で示したものになります。

上記の「Cloud Anti-malware For Microsoft Office Files」は、Officeファイル内の悪意のあるマクロがディスクに書き込まれた際に、脅威を検出するものです。この防止ポリシーには、DETECTION(検知のみ)とPREVENTION(検知と防止)の2つの設定項目があります。DETECTIONは攻撃の検知のみで、PREVENTIONは検知に加え攻撃の防止を行います。

PREVENTIONに加え自動修復の機能も有効にしている場合は、感染したOfficeファイルを隔離し必要に応じて悪意のあるマクロを含まない新しいOfficeファイルに置き換えるといった、マクロを利用した攻撃からの保護が可能です。マクロを利用した攻撃については、ラックが提供するフォレンジックサービスでは近年被害事例を確認できておりませんが、過去に流行したマルウェアの「emotet」の感染経路の1つとして悪用されたこともあるため、Office製品でマクロを使用している環境であればこの防止ポリシーを有効にすることが望ましいといえます。

しかし、「Cloud Anti-malware For Microsoft Office Files」は2024年2月に提供されていますが、同年3月時点ではDETECTIONとPREVENTIONのどちらもほとんど利用されていなかったことが、マクニカの調査で明らかになっています。また、「Cloud Anti-malware For Microsoft Office Files」以外の防止ポリシーの利用割合も、同じ時期では一桁程度にとどまっているとのことでした。

上記表のポリシーについては、マクニカからヘルスチェックを実施しポリシーの見直しを促した結果、有効化したお客様が増加したとのことです。

同社ではFalcon Preventの推奨設定を公開しており、推奨設定を下回るお客様に対してポリシーの見直しの案内を行っています。ポリシーの見直しができていないお客様は、中小規模の企業だけでなく大企業でも確認されており、その背景には製品の更新情報をフォローできてないという事情や、機能を有効化することで負荷が上昇する懸念の相談があったとされています。

ポリシー見直しのタイミング

セキュリティ製品のアップデートでは、検知パターンの更新だけでなくポリシーの追加や、検知機能そのものが新たに追加されることがあります。そのため、セキュリティ製品の更新が行われた際に、更新内容の確認と合わせて見直しを行うことが望ましいといえます。特に、追加された機能が最新の攻撃を検知するための機能やポリシーの場合、速やかに有効化しないと被害を受ける危険性があります。

クラウドストライク社製品の場合、更新内容や追加機能の詳細についてサポートポータル等のユーザサポート情報からいつでも参照可能なほか、重要な機能についてはディストリビュータのサポートページ等でも通知されます。これらの情報を定期的に確認することで、最新の情報を取得できます。

しかし、数多くのセキュリティ製品を運用していると、すべての製品の更新情報を追いきれないこともあるかと思います。そのような場合、ラックが提供するマネージメントサービスや、製品メーカーが提供するサービスを利用し、運用そのものをアウトソーシングするのがおすすめです。事前に運用方針を取り決めておくことで、アップデートの適用や新機能の利用検討といった運用負担を軽減しつつ、製品を常に最新の状態で活用できます。

これまで挙げたケース以外にも、過検知や誤検知が頻発してきた場合にもポリシーの見直しが必要です。誤ったアラートの発生は本当に重要なアラートを埋もれさせてしまい、対応の見落としにつながります。このような場合は、過検知を引き起こすポリシーの無効化や、検知精度の調整を行い、ノイズを切り分けることが欠かせません。

さいごに

せっかく導入したセキュリティ製品も、その機能を十分に活用できずに被害が生じてしまうことになれば、組織としては投資損というだけでなく、セキュリティ製品の運用担当者の責任問題にもなってしまいます。不必要なトラブルを避けるためにも、セキュリティ製品のアップデート内容の確認やポリシーの見直しを定期的に実施し、導入したセキュリティ製品の性能を十分に発揮できる体制の構築を検討してみてはいかがでしょうか。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR