-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

アカウントロック機能を回避する攻撃手法に、リバースブルートフォース攻撃があります。1つのパスワードを固定し複数のIDでログインを試行することにより、簡単なパスワードを設定しているアカウントを見つけ出し、侵入を図る攻撃手法です。

リバースブルートフォース攻撃を受けてしまうと、情報改ざんや顧客情報の漏えいなど様々な面で影響を及ぼすため注意が必要です。

この記事では、リバースブルートフォース攻撃の脅威に備える具体的な手口と対策方法や、万が一攻撃を受け不正にログインされてしまった場合の適切な対処手順を解説します。

リバースブルートフォース攻撃とは?

リバースブルートフォース攻撃とは、パスワードを固定した上で様々なIDを総当たりで試して不正認証を試みるサイバー攻撃です。リバースブルートフォース攻撃の特徴や具体的な仕組みを解説します。

ブルートフォース攻撃、パスワードスプレー攻撃との違い

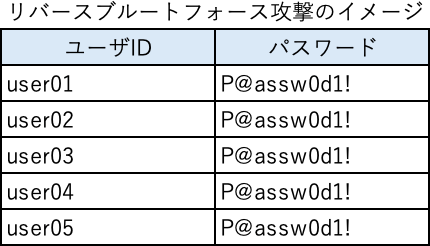

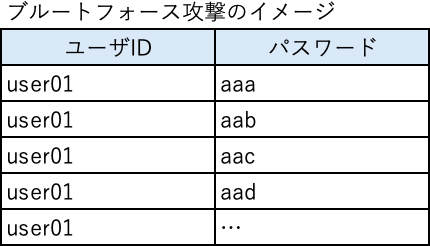

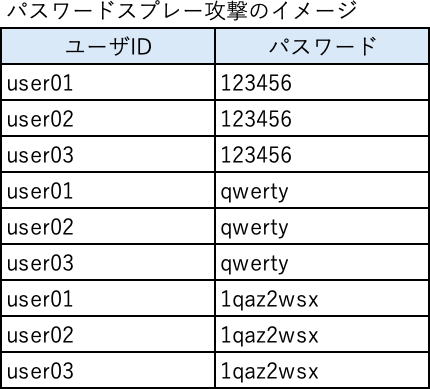

リバースブルートフォース攻撃は、ブルートフォース攻撃やパスワードスプレー攻撃とは異なるサイバー攻撃手法です。

通常のブルートフォース攻撃やパスワードスプレー攻撃との違いは次の通りです。

| 攻撃手法 | 攻撃の概要 | 主な特徴・狙い |

|---|---|---|

| リバースブルートフォース攻撃 | 特定のパスワード(1つまたは少数)を固定し、多数のユーザIDに対して総当たりでログインを試行する。 | 脆弱なパスワードを使い回している複数のアカウントを効率的に発見しようとする。IDごとに試行するため、アカウントロックアウトを回避しやすい。 |

| ブルートフォース攻撃 | 特定のユーザIDに対して、考えられる多数のパスワードを使用し、総当たりでログインを試行する。 | 1つのアカウントを標的にし、パスワードを解読しようとする。アカウントロックアウトの対象になりやすい。 |

| パスワードスプレー攻撃 | 一般的に使われがちな少数のパスワードリストを用意し、それらを多数のユーザIDに対して順番にログインを試行する。 | 広範囲のユーザに対し、よく使われる簡単なパスワードで突破できるアカウントを探す。アカウントロックアウトを避けるため、各IDに対して試行するパスワードの数を少数に抑え、ゆっくりと攻撃することが多い。 |

それぞれの攻撃のイメージは以下になります。

リバースブルートフォース攻撃の特徴は、セキュリティシステムの重要な防御機能であるアカウントロック機能を回避できる点です。

アカウントロック機能は連続したログイン失敗を検知してアカウントを一時的に無効化する仕組みですが、リバースブルートフォース攻撃は各アカウントに対する試行回数が少ないため、単純なアカウントロック機能では防ぎきれません。

攻撃の仕組みと具体的な手口の流れ

リバースブルートフォース攻撃は、特定のアカウントを狙うのではなく、脆弱なアカウントを見つけ出し、侵入することを目的とした攻撃手法です。リバースブルートフォース攻撃は最初からターゲットを絞り込まず、とにかくシステムへの突破口を見つけることに焦点を当てています。

攻撃の具体的な流れとして、攻撃者は推測しやすい単純なパスワードを使用します。「abcde」や「11111」などだれでも思いつくような脆弱なパスワードに対して、様々なユーザIDを組み合わせながらしらみつぶしにログイン試行を繰り返すことが特徴です。

さらに巧妙な手口として、ダークウェブなど闇市場や非合法的に入手した漏えい済みパスワードを活用するケースもあります。既知のパスワードを様々なIDと組み合わせることで、攻撃の成功率を高める手口です。

攻撃者の主な目的と狙われる情報

リバースブルートフォース攻撃者の狙いは、情報システム上に蓄積された機密情報、個人情報、重要な業務データへの不正アクセスです。

攻撃が成功すると、Webサービスやアカウントの乗っ取りが発生し、企業に甚大な被害をもたらします。企業アカウントが乗っ取られた場合、ランサムウェアの送り込みによる身代金要求や、Webサイトの悪意ある改ざんなど二次被害が連鎖的に発生する危険性もあります。

さらに、組織内部の従業員情報や経営戦略など機密データに加え、顧客の個人情報も流出の対象です。顧客情報の漏えいは取引先や消費者への影響も大きく、企業の社会的信頼を根底から揺るがす結果となりかねません。一度失われた信頼の回復には時間を要するため、長期にわたって企業経営へ影響を与えるでしょう。

リバースブルートフォース攻撃による被害と影響の範囲

リバースブルートフォース攻撃を受けて不正にログインされてしまった場合に、企業にどのような被害や影響があるのか、個人情報漏えいが起こった場合の二次被害もあわせて解説します。

企業に及ぶ事業継続への深刻な影響

リバースブルートフォース攻撃が成功した場合、アカウントへの不正アクセスにより企業は金銭的損失にとどまらない様々な打撃を受けます。

直接的な被害として、サービスの不正利用による金銭的損失が発生します。さらに、システムダウンによる業務の完全停止の影響で、日常業務の遂行が困難になり、顧客へのサービス提供ができません。

また、顧客情報の漏えいは企業のブランドイメージを著しく損ない、長年築き上げた信頼関係の破綻を招きます。連鎖的な影響は株価下落など市場評価にも及び、企業価値を損なう可能性があります。

情報処理推進機構(IPA)のガイドライン※1で示されている、セキュリティ対策の不備が企業にもたらす不利益は次の通りです。

- 金銭損失

- 顧客喪失

- 事業停止

- 従業員への悪影響

リバースブルートフォース攻撃を受けた場合、事業継続への深刻な影響は避けられません。

個人情報漏えいと想定される二次被害

リバースブルートフォース攻撃での不正アクセスによる個人情報漏えいは、企業にとって法的・経済的・運営的な複数の影響をもたらします。2022年の個人情報保護法改正により、個人情報漏えい事案が発生した際の企業責任は格段に重くなりました。

法的な観点では、個人情報保護委員会への報告と本人への通知が法的義務として明確化されており、報告や通知を怠ると法的制裁を受けるリスクがあります。経済的な側面では、個人情報や機密情報の漏えいにより高額な損害賠償請求が発生するリスクもあり、企業の財務状況に深刻な打撃を与えます。

また、取引先やユーザからの問い合わせが殺到し、多数の従業員が緊急対応に追われる事態になりかねません。監督官庁への詳細な事故報告書の作成、報道機関への適切な対応といった業務も並行して進める必要があります。

リバースブルートフォース攻撃への有効な対策

リバースブルートフォース攻撃への有効な対策として、次の4つの方法が挙げられます。

- 強力なパスワードポリシーの策定と運用

- 多要素認証(MFA)導入による防御強化

- 通常のユーザと異なる異常な動作の検知

- 不正アクセスを検知するIPアドレス制限

強力なパスワードポリシーの策定と運用

リバースブルートフォース攻撃に対する効果的な対策の1つが、組織全体での強力なパスワードポリシーの策定と徹底した運用です。リバースブルートフォース攻撃が脆弱なパスワードを狙い撃ちする特性を踏まえると、パスワード強度の向上が防御の要となり得ます。

単純で推測しやすいパスワードや、パスワードの使い回しは、攻撃者の格好の標的となるため避けなければなりません。明確なルールに基づいた強固なパスワード作成基準を定め、全従業員に対して重要性を継続的に啓発する必要があります。

また、パスワードポリシーの策定だけでなく、実効性を維持するための定期的な見直しも必要です。サイバー攻撃の手法は日々進化しているため、現在のポリシーが最新の脅威に対応できているかを検証し、必要に応じて基準を更新することが求められます。

多要素認証(MFA)導入による防御強化

リバースブルートフォース攻撃の対策として、多要素認証の導入も効果を発揮します。多要素認証システムは、従来のIDとパスワードの組み合わせに加えて、生体認証やワンタイムパスワードといった追加の認証要素を組み込むことで、セキュリティレベルを飛躍的に向上させられる認証方法です。

多要素認証によって、たとえIDとパスワードが攻撃者に盗まれてしまった場合でも、第三者による不正ログインを阻止できます。攻撃者は複数の認証要素をすべて突破する必要があるため、単一のパスワードを狙うリバースブルートフォース攻撃の効果は実質的に無効化できることが特徴です。

多要素認証には、生体認証・ワンタイムパスワード・デバイス認証などさまざまな方式があり、それぞれ特性や強度が異なります。導入時には自社の利用環境やリスクに応じて最適な方式を選ぶことが重要です。具体的な多要素認証の仕組みや活用方法については、以下の記事で詳しく解説しています。

通常のユーザと異なる異常な動作の検知

リバースブルートフォース攻撃への対策において、異常な動作の検知システム導入も効果的な防御手段です。検知システムの主な機能は、通常のユーザ行動とは明らかに異なる異常な動作パターンの特定です。

短期間での大量のログイン試行や、複数のアカウントへの連続アクセス試行といった不審な挙動を継続的に監視することで、攻撃を初期段階で発見できます。早期発見により、被害が拡大する前に適切な対応を取れます。

例えば、疑わしいIPアドレスの自動ブロック機能により、攻撃者のアクセスを遮断できます。同時に管理者への迅速な通知により、人的な対応も並行して実施できることが特徴です。

不正アクセスを検知するIPアドレス制限

IPアドレス制限による不正アクセス検知システムの導入もリバースブルートフォース攻撃の対策の1つです。特定のIPアドレスからの異常なログイン試行パターンを自動的に検出し、該当するIPアドレスからのアクセスを制限することで攻撃を阻止します。

事前に定められた基準値を超える失敗試行が検出された際に、自動的にアクセス制限が発動する仕組みにより、リバースブルートフォース攻撃を効果的に防げます。予防的なアプローチにより、攻撃者の活動を初期段階で封じ込められることが特徴です。

組織として取り組むべきセキュリティ体制の構築ポイント

リバースブルートフォース攻撃を受けていることを早期に検知して対応するために、セキュリティ体制を構築していくには、ログ監視とインシデント検知体制を組織として確立する必要があります。また、従業員向けのセキュリティ教育の徹底にも取り組まなければなりません。

組織として、どのようなポイントでセキュリティ体制構築に取り組むべきかを解説します。

ログ監視とインシデント検知体制の確立

組織のセキュリティ体制構築において、ログ監視とインシデント検知体制の確立は優先順位の高い取り組みとして位置づけられます。セキュリティ体制の中核となるSOC(Security Operation Center)の構築は、企業のセキュリティ対策全体の基盤を支える重要な要素です。

SOCの主要機能は、企業のネットワーク機器やサーバシステムを24時間365日体制で監視し、膨大なログデータの分析を通じて潜在的な脅威を早期に検知することにあります。継続的な監視により、リバースブルートフォース攻撃をはじめとする様々なサイバー攻撃の兆候を見逃すことなく捉えられます。

SOCの効果的な運用を実現するためには、インシデント検知時の報告体制の構築が不可欠です。検知された脅威情報を適切なタイミングで、関連する部門や担当者に確実に伝達できる仕組みの整備が、SOC構築の成否を決定づけます。

従業員向けセキュリティ教育とパスワード運用の徹底

組織のセキュリティ体制構築において、従業員向けセキュリティ教育の徹底は技術的対策と同等の重要性をもつ要素です。リバースブルートフォース攻撃のようにパスワードを狙った攻撃は後を絶たないため、強固なパスワードポリシーの策定や使い回しの禁止、多要素認証の導入などの基本ルールを浸透させることが欠かせません。

セキュリティ教育の対象は、組織内の階層や役職を問わず、ITシステムを利用するすべての従業員に及びます。経営層や管理職であっても、パスワード管理やMFAの重要性に関する知識不足は組織全体のリスクとなるため、包括的な教育体制の構築が求められます。

基礎的な利用ルールの理解から始め、多要素認証の活用方法などを含めた実践的な内容を取り入れつつ、セキュリティリテラシーを高める継続的な学習機会を提供することで、組織全体として攻撃に強い体制を築くことができます。

攻撃を受け被害にあった場合の適切な対処手順

万が一攻撃を受け、不正にログインされてしまった場合、対処手順を誤ると被害が拡大する可能性もあります。被害拡大を防ぐための迅速な初動対応が必要であり、関係機関への報告と情報共有が特に重要です。

攻撃を受け不正にログインされてしまった場合の適切な対処手順を解説します。

被害拡大を防ぐための迅速な初動対応

リバースブルートフォース攻撃による不正アクセスが確認された瞬間から、迅速な判断により被害の封じ込めを図らなければなりません。

初動対応のポイントは、情報の外部流出阻止と被害範囲の限定です。対象となる機密情報が外部からアクセス可能な状態にある場合や、攻撃がほかのシステムに波及する危険性がある場合には、即座にネットワークの遮断、関連情報や機器の物理的隔離、システムやサービスの緊急停止といった防御措置を実施します。

ただし、対象機器の電源を不用意に切断するなど、証拠となるシステム記録を消失させる操作は厳に避けなければなりません。

また、経営者の強いリーダーシップによる対応体制の構築が不可欠です。インシデントが事業運営や顧客に与える潜在的影響を総合的に評価し、事前に策定された対応方針に基づいて責任者と担当者を明確に定める必要があります。

関係機関への報告と情報共有の重要性

リバースブルートフォース攻撃による被害を受けた際は、関係機関への適切な報告と情報共有は法的義務の履行と社会的責任の両面で重要な意味をもちます。

情報公開の方法は、被害の規模と影響範囲によって適切に選択されるべきです。すべての関係者への個別通知が現実的でない場合や、インシデントの影響が広く社会に及ぶ場合には、組織のWebサイトやメディアを通じた公的な発表が求められます。

特に顧客や消費者に直接的な影響が生じる場合には、専用の問い合わせ窓口を緊急開設し、被害状況の動向を継続的に把握しながら適切な対応を提供することが重要です。また、将来的な訴訟対応を視野に入れ、事実関係を裏付ける証拠の適切な保全と、必要に応じた専門機関でのフォレンジック調査の実施も重要な対処です。

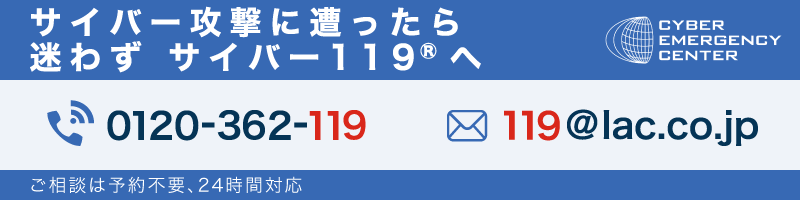

緊急対応窓口:

サイバー救急センター

セキュリティに係るお客様の緊急事態に際し

迅速にお客様をご支援する緊急対応サービスです。

緊急事態が発生したら今すぐ「サイバー救急センター」にご相談ください。

リバースブルートフォース攻撃から自社を守るために

今回の記事では、リバースブルートフォース攻撃を解説しました。リバースブルートフォース攻撃とは、パスワードを固定したうえで様々なIDを総当たりで試して不正認証を試みるサイバー攻撃です。

リバースブルートフォース攻撃者の狙いは、情報システム上に蓄積された機密情報、個人情報、重要な業務データへの不正アクセスです。個人情報漏えいが発生した場合、二次被害につながることも考えられるため、攻撃を確実に防がなければなりません。

リバースブルートフォース攻撃を効果的に防ぐには専門的なスキルが求められるため、外部の専門家を活用することも有効な手段です。ラックでは、防御策の1つとして不正アクセスを検知するIPアドレス制限の機能を持つOkta導入支援サービスを提供しています。

Oktaを導入することにより、リバースブルートフォース攻撃の防御のみならず、シングルサインオンやMFAの実現によって認証に関するセキュリティレベルと利便性を同時に向上させることができます。「本人特定要素」と「コンディション要素」を連携した強固な認証処理により、組織全体のセキュリティ体制を強化することが可能です。

参考情報

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR