-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

フィッシングに遭っても、パスワードが漏れても、比較的安全な方法があったとしたら気になりませんか?

この記事では、Webアプリケーションにおける認証について、特にB to Cに的を絞ってお届けしたいと思います。B to Cサービスを提供する方を読者として想定していますが、利用する側の方も知っておいて損はありません。

セキュリティ認証、突破されていませんか?

突然ですが、あなたが提供しているサービスの認証周りのセキュリティは万全ですか?既にMFA(Multi Factor Authentication:多要素認証)を導入しているから大丈夫と考えている方もいるかもしれません。しかし、それは本当に大丈夫なのでしょうか。

MFAだって突破される

MFAを有効にすることで、99.9%のリスクは低減できると言われています。しかし、最近ではMFAを突破する事例も出てきているのです。

事例1

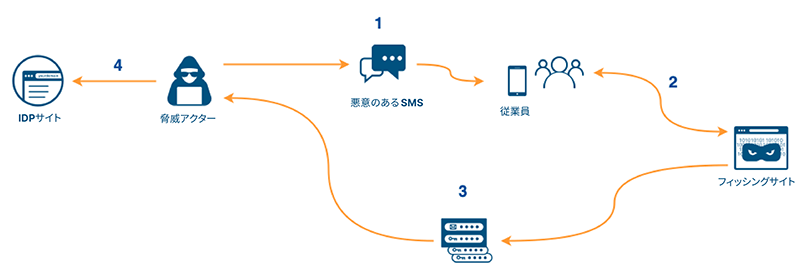

Cloudflare社の公式ブログで紹介されている、高度なフィッシング詐欺のからくりを見てみましょう。

「高度なフィッシング詐欺のからくりと、それを当社がどう阻止したか」より

- スミッシングに引っかかって

- フィッシングサイトにアクセスし、ID/パスワードの他、ワンタイムパスワードも入力してしまい

- それらが脅威アクターに転送され

- 転送された情報を使ってIDPサイト(正規サイト)にログインする

Cloudflare社では、ワンタイムパスワードではなくYubiKeyなどのFIDO2準拠セキュリティキーを使用していたのでMFAは突破されなかったようですが、同様の攻撃を受けたTwilio社では被害が発生してしまったとのことです。

事例2

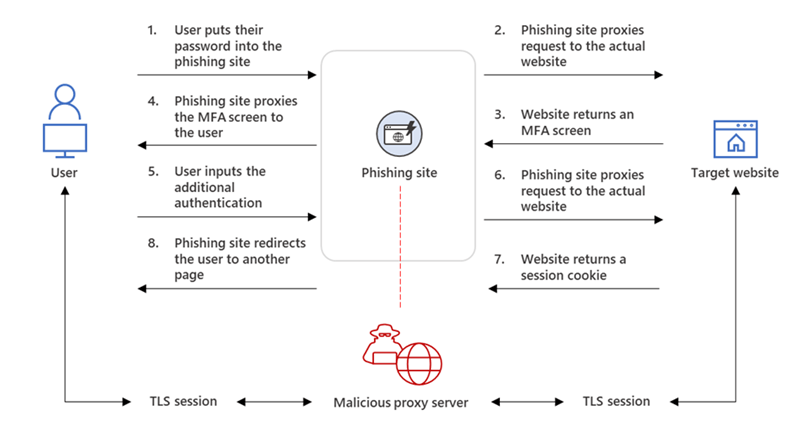

MFAだけでは守れないフィッシング攻撃、AiTM(Adversary in The Middle)のケースです。

「From cookie theft to BEC: Attackers use AiTM phishing sites as entry point to further financial fraud」より

- フィッシングに引っかかって、パスワードをフィッシングサイトに入力し

- それがターゲットサイト(正規サイト)に転送され

- ターゲットサイトからMFAを要求する画面が表示され

- そのMFA画面をユーザに表示し

- ユーザがMFA画面に入力し

- それがターゲットサイトに転送され

- 認証が成功して、ターゲットサイトからsession cookieが払い出され

- ユーザには別のページを見せつつ、7.で入手したsession cookieを使ってターゲットサイトにアクセスする

下記の記事も分かりやすいと思いますのでこちらもご参照ください。

さらに、「多要素認証疲労攻撃(MFA疲労攻撃)」と呼ばれる、多要素認証を悪用した攻撃もあります。攻撃者が不正に入手したIDとパスワードを使い、何度もログインをすることで「わざとプッシュ通知を乱発」させます。その通知を見た正規ユーザがうっかり「承認」してしまうことを狙った手法です。

少し不安になってきませんでしたか?

パスワードは使いまわされている?

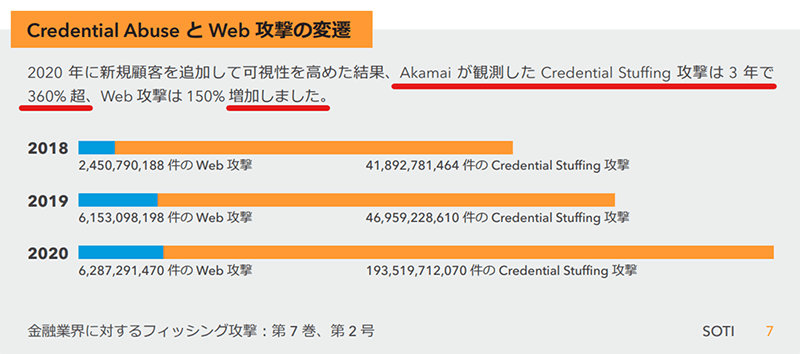

クレデンシャルスタッフィング攻撃が増加しているという記事もよく見かけますね。

Akamai社が公開しているレポート「金融業界に対するフィッシング攻撃」では、2018年から2020年にかけてクレデンシャルスタッフィング攻撃は3年で360%以上増加していると報告しています。

上のグラフの説明部分の赤いアンダーラインは筆者によるものです。

こんなに攻撃が増えている現状で、しかもMFAまで突破されているなんて......。

これ以上どうすれば??と、頭を抱えたくなりますよね。

そうだ、WebAuthnがあるじゃないか

WebAuthn(ウェブオースン)とは、と説明する前に、百聞は一見に如かずです。どのようなものなのか、いったん動画をご覧ください。

デモ用のアプリケーションにWebAuthnを使ってログインする動画

ラップトップPC編

スマートフォン編

このようにすぐログインができます。とても簡単ですよね!

簡単、これが、WebAuthnをお勧めしたいポイントの一つ

最近、「フリクションレス」という言い方を耳にするようになりましたが、これこそ抵抗感のないフリクションレスですよね。残念ながら、セキュリティとユーザビリティは両立することはなくてトレードオフの関係だ、とずっと言い続けてきましたが、WebAuthnの場合はユーザビリティを損ねないどころか向上させています。セキュリティのために利便性を我慢するのは過去の話になっていくのではないでしょうか。

なぜWebAuthnなのか?

他のMFAとは何が違うのか?これらの疑問に対する回答の前に、まずはWebAuthnについて説明させてください。WebAuthnをものすごく簡単に説明すると、Webブラウザを使って生体認証を実現する技術です。もう少し言うと、公開鍵暗号方式を使った認証です。サーバからもらったチャレンジコードに対して自分の手元にある秘密鍵を使って署名し、それをサーバに送って、公開鍵で検証するという仕組みになっています。

では、生体認証と公開鍵暗号方式がどこでつながるのかというと、鍵のペアを生成する時や、秘密鍵を使って署名する時の本人確認に生体認証を使っています。生体認証とは、つまりWindows Helloであったり、Face IDであったり、Touch IDのことです。これらをカメラや指紋センサーが付いたPC、スマホだけで操作できるので、いわゆるハードウェアトークンなども不要ということになります。

とは言え、どうしてそれが安全なのか?という点は次回お話ししていきます。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR