-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

デジタルペンテストサービス部で、セキュリティコンサルタント/テクニカルコミュニケーターをしている川島です。

国内外で二重脅迫型ランサムウェアによるサイバー攻撃が相次いで発生し、多くの企業が甚大な被害を受けています。二重脅迫型ランサムウェアの対策には、従来のランサムウェアへの対策に加えて、これまでとは異なるアプローチも求められます。

本記事では、二重脅迫型ランサムウェアの対策および対策の実効性を評価する方法について解説します。

二重脅迫型ランサムウェアとは

世界がコロナ禍によって変わった2020年以降、ランサムウェアに関するセキュリティインシデントが多く報道されています。経済産業省をはじめとする複数の公的機関が注意喚起を行っており、ラックのサイバー救急センターにも多くの問い合わせが届いています。2021年に入ってからも複数の事例が報道されており、これらの事例の中には「二重脅迫型ランサムウェア」と呼ばれるものが少なくありません。

2021年の5月に米国の石油パイプライン企業で発生したサイバー攻撃では、社内の情報システムがランサムウェアに感染したことで、石油を供給するパイプライン全体の稼働が一時停止してしまうという事件に発展しました。この際、攻撃者に要求された巨額の身代金を支払ったとも言われています。世界がサイバーセキュリティの脅威を改めて認識し、特にランサムウェアの怖さを実感する機会になったと言えます。

ここでは、ランサムウェアの中でも「二重脅迫型ランサムウェア」と呼ばれる攻撃方法について解説します。二重脅迫型ランサムウェア(暴露型ランサムウェア、侵入型ランサムウェアとも呼ばれます)では、対象とするPCやサーバ上のデータを暗号化することで身代金を要求する従来型のランサムウェアとは異なり、データを窃取した後に暗号化し、窃取したデータをWebサイト上で不特定多数に暴露します。その上で、暗号化したデータを復元するために金銭を要求するのが一つ目、金銭の支払いがない場合は盗んだ企業の内部情報を公表するとして金銭を要求するのが二つ目の脅迫です。

この二重脅迫型ランサムウェアには以下の二つの特徴があります。

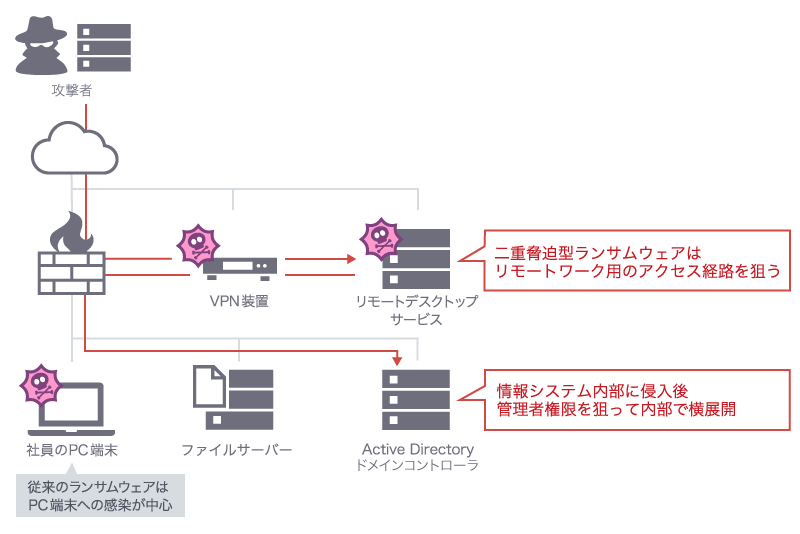

1. 感染経路はリモートワークのためのアクセス経路

従来のランサムウェアは、マルウェアを添付した「ばらまきメール」や、悪意のあるWebサイト経由でPCに感染する経路が中心でした。一方で、二重脅迫型ランサムウェアのインシデント事例では、外部に公開しているサーバの感染によるものが多いのが特徴です。

リモートワークの広がりで活用が進むVPN機器やリモートデスクトップ機能といった、組織外部から内部の情報システムにリモートアクセスする際に入口に当たる部分が、攻撃者のターゲットとなっています。具体的には、VPN機器の脆弱性やリモートデスクトップサービスの設定不備などを悪用して攻撃者はサーバに侵入し、ランサムウェアに感染させます。

さらに、従業員向けのリモートアクセス経路だけではなく、情報システムをリモート管理するためのサービスや製品の脆弱性が悪用され、攻撃者の侵入経路となる事例も複数発生しています。このようなケースは、単独の組織だけではなく、当該サービスを利用している多数の組織に影響が及ぶ「サプライチェーン攻撃」であるという見方もできます。

2. 組織の情報システムの奥深くへ侵入

前述の通り、従来のランサムウェアはPCに感染し、そのPC内のデータを暗号化することで脅迫を行います。PCは企業で利用しているものだけでなく、個人で利用しているものもターゲットになりますが、いずれも暗号化されるのはPC内のデータです。

一方で、二重脅迫型ランサムウェアは企業をターゲットとしており、入口となる外部公開サーバだけでなく、そのサーバを起点として組織内部の情報システムに侵入して感染を拡大させます。このことから、二重脅迫型ランサムウェアは「侵入型ランサムウェア」と呼ばれることもあります。

組織内部の情報システムで横展開する際にターゲットの一つとなるのが「Active Directory」です。Active Directoryは組織内のPCやサーバ、ユーザをシステム管理者が管理するためのシステムです。Active Directory環境では「ドメインコントローラ」と呼ばれるサーバがこれらを一元的に管理しています。つまり、攻撃者はドメインコントローラの管理者権限を奪取することで、ドメインコントローラの管理下にあるPCやすべてのサーバ、つまりターゲットとする組織の情報システム全体を乗っ取ることが可能となります。

これは以前のようにランサムウェアによって単にデータが暗号化されるだけでなく、組織内の情報システム全体が停止する事態になりかねないことを意味します。さらに情報システム全体を乗っ取った攻撃者は、組織全体を縦横無尽に探索することで、機密情報を見つけ出します。その情報を窃取および暗号化することで、ターゲットとする組織にさらなる脅迫を仕掛けます。

「感染したサーバを起点に組織の情報システム内部に横展開し、別の端末やサーバに侵入して機密情報を見つけ出し、それを窃取する」という一連の攻撃の流れ。どこかで見たことがあるという方がいらっしゃるかもしれません。その通りで、二重脅迫型ランサムウェアによる攻撃の流れは、前回記事「脅威ベースの検証で問題点検出実績100%!ラックのペネトレーションテストのヒミツ」で解説した、マルウェアを悪用した攻撃である標的型攻撃の手法に近いと言えます。

ランサムウェアによる攻撃の流れが変わってきている要因として、サイバー攻撃の「分業化」が挙げられます。これまでは、ランサムウェアを悪用する攻撃者グループが自らランサムウェアを開発し、そのランサムウェアを悪用した攻撃を仕掛けるのが一般的でした。

しかし、近年では「RaaS(Ransomware as a Service:サービスとしてのランサムウェア)」という仕組みが広がっています。これは文字通り「ランサムウェアをサービスとして提供する」ことを意味します。つまりランサムウェアを開発する攻撃者グループがランサムウェアを自分たちで使うのではなく、ランサムウェアを悪用した攻撃を仕掛けるためのツールや情報として、他者に提供する仕組みです。

二重脅迫型ランサムウェアでは、リモートアクセスするための入口にあたる部分が感染の起点となっています。こういった入口を探し出すのを得意とする攻撃者グループが、RaaSを悪用することで、見つけ出した入口から組織の情報システムに侵入し、機密情報の窃取や破壊を試みます。そして、ターゲットとなる組織を脅迫することで得られた身代金の一部が、「サービス」の使用料としてランサムウェアの仕組みを提供した攻撃者グループに支払われます。

このように、複数の攻撃グループが、それぞれの得意な技術を持ち寄ってサイバー攻撃を分業することで、攻撃はより巧妙になり、被害規模も大きくなります。

二重脅迫型ランサムウェア対策の考え方

従来のランサムウェアは「ばらまきメール」や悪意のあるWebサイト経由で感染するケースが多かったことから、対策としてはランサムウェアに感染しないように、不審なメールやWebサイトをむやみに開かないことが中心でした。

加えて、PCにウイルス対策ソフトやEDR(Endpoint Detection and Response)製品を導入して感染時の検知と対応を迅速化すること、そしてランサムウェアに感染してデータが暗号化されてしまった場合に備えて重要なデータのバックアップを保存しておくことも一般的な方法として認識されてきました。

しかし、二重脅迫型ランサムウェアは、不審なメールやWebサイト以外の感染経路があることや、データの暗号化だけではなく窃取や暴露を行うことから、このような対策のみでは不十分です。

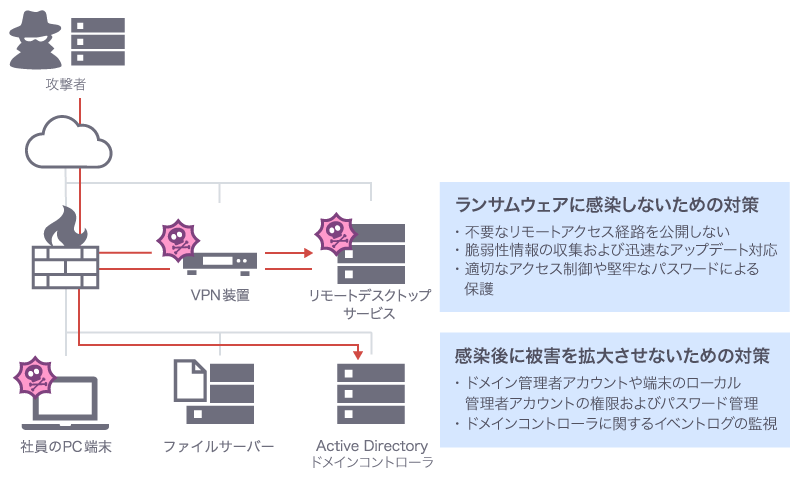

ランサムウェアに感染しないための対策

従来のランサムウェアと異なり、二重脅迫型ランサムウェアではリモートワークのためのアクセス経路が感染経路となるケースが多く確認されています。そのため、まずは不要なリモートアクセス経路を外部に公開しないことが重要です。不要なリモートアクセス機器に関しては、撤去予定だったVPN機器から攻撃者に侵入されたケースなども過去に確認されているため注意が必要です。

リモートワークなどのために組織外からのアクセス経路を用意する場合は、VPN機器などのネットワーク機器の脆弱性を悪用して侵入されるケースが多く見られることを踏まえて、日ごろから脆弱性情報を確認することや、脆弱性が見つかった場合はすぐにアップデートすることが求められます。また、脆弱性対応に加えて、リモートアクセス経路における適切なアクセス制御の設定や堅牢なパスワードによる保護も重要です。

組織のIT部門やセキュリティ部門が管理している情報システムだけでなく、現場部門が独自でリモートワークのために用意したVPN装置や、外部公開サーバが攻撃のターゲットとなる事例もしばしば見られます。

特にIT部門やセキュリティ部門と比較して現場部門の力が強いような業種では、組織で把握できていないこのような「シャドーIT」が原因となるセキュリティインシデントが発生しやすいと考えられます。こういった状況においては、組織内部で管理外のVPN機器などのシステムを検出するセキュリティ対策サービスの活用が有効です。

感染後に被害を拡大させない対策

ランサムウェアに感染しないための対策を実施していたとしても、残念ながら100%感染を防げるわけではありません。ゼロデイ脆弱性が悪用されるケースや利用している外部サービスが侵害されるケースなど、事前の対策が打てないことがあるからです。このような事態に備えて、万が一外部に公開しているサーバがランサムウェアに感染したとしても、感染後に被害を拡大させない対策が求められます。

二重脅迫型ランサムウェアは感染後、起点となる端末から組織内部の情報システムへ横展開を試みます。横展開する際の最初の目標は、Active Directory環境のドメインコントローラの侵害であるため、ドメインコントローラを悪用されないための対策が必要です。

具体的には、ドメインコントローラを操作できるドメイン管理者アカウントや、Active Directory配下の端末上に存在するローカル管理者アカウントの悪用を防ぐため、管理者権限を持つアカウントを付与する従業員の数を制限することや、アカウントのパスワードをできる限り複雑にして端末間で使い回さないことなど、徹底した管理が必要になります。また、不正なドメインコントローラの操作を検知するために、ドメインコントローラに関するイベントログを監視することも有効な対策です。

ランサムウェア対策の実効性を評価するには?

上記のようなランサムウェア対策について、「一通りの対策はちゃんとしているつもりだが本当に大丈夫か、穴がないかが不安だ」といった声をしばしばお客様からお聞きします。そこで、「調査対象のシステムにおいて攻撃者の目的を達成できるかを確認する」ペネトレーションテストの出番です。ペネトレーションテストを実施することで、攻撃者目線での検証、つまり実際にサイバー攻撃を受けた場合の対策の実効性の評価が可能です。

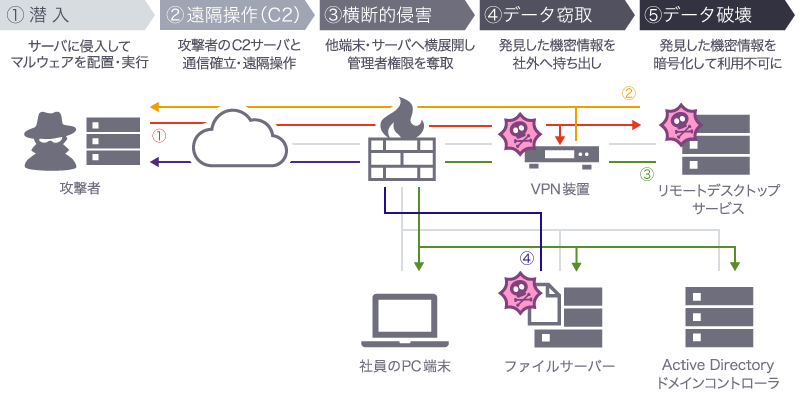

前回記事「脅威ベースの検証で問題点検出実績100%!ラックのペネトレーションテストのヒミツ」で解説した通り、ペネトレーションテストは実際の攻撃の流れに沿って実施します。二重脅迫型ランサムウェアを悪用した攻撃の場合、攻撃の一連の流れは以下のようになります。ペネトレーションテストではこのような流れに従って、対策の有効性を評価します。

前回記事で解説した、PCがマルウェア感染するケースとは異なり、今回はリモートアクセス用の経路、つまり外部に公開しているサーバがマルウェア感染するケースを想定した調査を行います。

外部公開サーバをマルウェアに感染させるために攻撃者がサーバに侵入できるかどうかの確認には、脆弱性診断が有効です。外部に公開しているネットワーク機器などのプラットフォームやWebアプリケーションに対する脆弱性診断を実施することで、サーバへの侵入に悪用できる脆弱性の存在の有無を確認できます。それにより、攻撃者がサーバに侵入できるかどうかがわかります。

しかし、攻撃者がサーバへの侵入に悪用できる脆弱性が存在しないからといって、問題がないとは言えません。診断を実施した時点では脆弱性が存在しなかったとしても、今後もそうだとは限らないからです。「もしもゼロデイ脆弱性が見つかったら......」、「もしもリモートアクセス用のパスワードが漏えいしてしまったら......」といったケースを想定してペネトレーションテストでは多層的な検証を行います。

「ランサムウェア感染」を想定したペネトレーションテストの流れ

「①潜入」から「②遠隔操作(C2)」のフェーズでは、攻撃者がサーバへの侵入に成功した場合を想定して、実際にサーバ上でランサムウェアを模した疑似マルウェアを実行できるか、サーバと攻撃者のC2サーバとの間で通信を確立してサーバを遠隔操作できるかの調査を実施します。

「③横断的侵害」のフェーズでは、攻撃者が侵入したサーバを遠隔操作で乗っ取った場合を想定して、組織内の情報システムの他の端末や他のサーバへ横断的に侵害を広げられるかを調査します。このフェーズでの目標の一つが、Active Directory環境におけるドメイン管理者アカウントの奪取です。

ドメイン管理者アカウントを奪取できれば社内の情報システムを制圧したといっても過言ではないため、乗っ取ったと想定する端末やそこからアクセス可能なネットワーク内部の情報を収集することで、ドメイン管理者権限に関する手掛かりを調査します。調査を通してドメイン管理者権限を奪取できた場合は、さらに他端末やサーバへの侵入を試みます。

「④データ窃取」のフェーズでは、横断的侵害を行うことで発見した重要な情報を社外に持ち出すことができるかどうかを調査します。最初に遠隔操作のために通信を確立したC2サーバ経由で持ち出す方法のほか、クラウドストレージサービスやUSBメモリなど、複数の経路から持ち出しができるかどうかを確認します。

ランサムウェア感染のシナリオ特有のフェーズが最後の「⑤データ破壊」です。このフェーズでは、実際のランサムウェアがファイルを暗号化するときのように、暗号化用の暗号鍵を用いてファイルを実際に暗号化できるかを調査します。

上記のように実際のサイバー攻撃の流れに沿ったペネトレーションテストを実施することで、ランサムウェア対策の実効性を評価できます。

ペネトレーションテストの「もう一つ」のメリット

ペネトレーションテストにはセキュリティ対策の実効性の評価に加えて、もう一つのメリットがあります。それは「サイバー攻撃の検知能力および対応能力」を評価できる点です。

実際のサイバー攻撃の流れに沿ったテストを実施することで、疑似マルウェアがインストールおよび実行された際に、ウイルス対策ソフトで検知されるか、ドメインコントローラで不審な操作があったときにイベントログで検出できるかなど、サイバー攻撃に対する検知能力を評価できます。また、サイバー攻撃を検知した際に、セキュリティ担当者が取るべき行動についての訓練や演習に活用することも可能です。

さいごに

見たことも聞いたこともない攻撃手法に関する報道が飛び込んできた時や、同業他社がサイバー攻撃の被害にあった時などには、「自社のセキュリティ対策は本当に大丈夫か」「どのようなセキュリティ対策を行えばよいのか」と不安に感じることがあると思います。未知のサイバー攻撃に出会ったときには、「彼を知り己を知れば百戦殆うからず」というように、まずは敵を知ることが重要です。

今回取り上げた二重脅迫型ランサムウェアにおいても、その攻撃の流れや手口を知ることで、従来のウイルス対策ソフトやEDR製品による対策が引き続き重要であることや、リモートワークのためのアクセス経路のセキュリティ対策が求められることなどが見えてきます。

ラックの情報システムペネトレーションテストサービスは、攻撃者視点でお客様の情報システムに侵入することで、お客様が「敵」を知るための取り組みを支援します。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR