-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

重要なデータを人質として身代金を要求する「ランサムウェア」の被害は年々拡大しており、独立行政法人情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威 2024」※1において「組織に対する最大の脅威」であると位置付けられるほどになりました。ランサムウェアは一度感染してしまうとファイルの復元が難しいため、事前の感染予防対策が非常に大切です。

本記事では、ランサムウェアの主な感染経路のほか、有効な8つの対策方法や感染してしまった場合の対処法、ランサムウェアの代表格などについて詳しく解説します。

ランサムウェア対策簡易チェック

無料Webサービス「ランサムウェア対策簡易チェック」で、自社のランサムウェア対策に見落としが無いか、現状を可視化してみませんか?アンケート形式の質問に回答することで、自組織のランサムウェア対策の充足度を簡単に確認できます。

ランサムウェアとは

ランサムウェアとは、「ランサム(身代金)」と「ソフトウェア」を組み合わせた造語です。一般的なコンピュータウイルスと技術的な構成は同じですが、対象となる組織の情報資産を暗号化し、データを「人質」にとるための機能が備わっています。

ランサムウェアの仕組みや種類、攻撃手法や予防策についてはこちらで詳しく解説しています。

ランサムウェア8つの感染経路

ランサムウェアはさまざまな経路から感染する可能性があります。ランサムウェアの主な感染経路は以下の通りです。

- メールの添付ファイルやリンク

- Webサイトのブラウジング

- ソフトウェアやファイルダウンロード

- アプリケーションの実行

- USBメモリなどのリムーバブルメディアの接続

- ネットワークへの接続

- VPN機器を使った接続

- リモートデスクトップでのアクセス

メールの添付ファイルやリンク

ウイルスを添付したファイルやリンクをメールで機械的にばらまくことで、ランサムウェアに感染させる手口があります。従来の手法として比較的広く認知されている手口です。この場合、ランサムウェアを使う攻撃者は明確な標的を持たないケースが多く、攻撃は広く無差別に行われる傾向があります。

経由されるメールの内容は様々で、明らかに不審なメールから異変に気付きにくい、なりすましメールまで多岐にわたります。

Webサイトのブラウジング

悪意あるWebサイトの中には、ブラウジング(閲覧)のみでランサムウェアをはじめとするソフトウェアをインストールしようとするものがあります。ブラウジング時に画面上に何らかの表示が出た場合は、必ず内容を確認するように徹底することが重要です。

また、ブラウジング時に不審なURLに誘導されたり、ファイルのダウンロードを促されたりするパターンもあります。

ソフトウェアやファイルダウンロード

Webサイトだけでなく、ウイルスに感染させるための罠が仕掛けられた悪意あるソフトウェアやファイルから感染するケースもあります。

主にダウンロードなどのユーザー操作が感染の引き金となり、最近ではWebからダウンロードした海賊版の音楽・動画ファイルや偽ソフトウェアなどをダウンロードすることで感染するパターンが報告されているほか、画像を埋め込んだ文書ファイルや細工されたパワーポイントなど、従来の手口に更なる細工を加えたものも登場しています。

アプリケーションの実行

アプリケーションの実行にも注意が必要です。PCだけでなくスマートフォンからランサムウェアをはじめとするマルウェアに感染するケースもあります。

特に公式マーケットではなく一般のWebサイトからダウンロードさせるアプリには不審なものも多く出回っており、IPAによると、一度ダウンロードボタンを押すと確認画面が出ないままダウンロードが実行されるサイトの事例も報告されています。

また、Google Playなどの公式マーケットを装ったサイトでは、公式との判別が難しいケースもあります。※3

USBメモリなどのリムーバブルメディアの接続

コンピュータには、USBメモリをはじめとするリムーバブルメディアや情報機器を接続しただけで、自動的に指定された処理が実行される(Auto run)機能を備えているものがあります。

この仕組みを悪用することで、リムーバブルメディアを媒介してコンピュータへの接続時にウイルスを実行し、ランサムウェアを感染させる手口があります。USBメモリだけでなく、自動実行の可能性がある媒体はいずれも注意が必要です。

ネットワークへの接続

ユーザーが意識的な操作を行わずとも、ネットワークへの接続からランサムウェアに感染する場合もあります。セキュリティホールをはじめとした脆弱性を悪用し、ネットワークを介して自動的に感染活動を行う仕組みです。

このようなランサムウェアはネットワークに接続するだけで感染の可能性があるため、最悪の場合組織内のコンピュータが全滅してしまうなどの深刻な被害になることも考えられます。

VPN機器を使った接続

VPNとは「外部でも企業内と同等のネットワーク環境を使えるようにするもの」※4のことです。本来はオフィス外でも業務用端末を安全に利用することを目的としていますが、その端末自体がランサムウェアに感染してしまった場合、VPNを通じて被害が拡大してしまうことになります。

リモートワークの普及に伴い、VPN機器の脆弱性を狙った侵入型ランサムウェアの攻撃も頻繁に見られるようになっています。組織側のセキュリティ対策が不十分である場合はもちろん、対策を行っていても組織管理外のVPN機器の使用による感染も考えられます。

リモートデスクトップでのアクセス

リモートデスクトップ方式とは、「テレワーク端末からオフィスに設置された端末(PCなど)のデスクトップ環境に接続を行い、そのデスクトップ環境を遠隔操作し業務を行う方法」※5のことです。

組織が利用しているリモートデスクトップサービスに設定不備などがある場合、そのセキュリティホールを悪用して攻撃者がサーバに侵入し、ランサムウェアに感染させるケースがあります。

ランサムウェア感染を予防する8つの方法

ランサムウェアで暗号化されたファイルの復号は非常に困難なため、事前の感染予防がとても重要です。ここでは、ランサムウェアの8つの感染予防方法をご紹介します。

OSやソフトウェアのアップデート・最新化

IPAは、ランサムウェアの対策について「OSおよび利用ソフトウェアを最新の状態にする」ことを推奨し、「OSおよびソフトウェアのバージョンを常に最新の状態に保ち、脆弱性を解消することで感染リスクを低減する」※6と説明しています。

OSやソフトウェアのアップデートをせずに脆弱性のある旧バージョンを使っていると感染リスクが高まるため、常にセキュアなバージョンに最新化を行うことが重要です。

セキュリティソフトの導入

IPAは、ランサムウェアの対策としてセキュリティソフトの導入も推奨し、「定義ファイルを常に最新の状態に保つことで、ランサムウェアへの感染リスクを低減する」※6と説明しています。

セキュリティソフトについても、導入後はOSやソフトウェアと同様に常に最新に保つ必要があります。また、設定状況によっては機能しないこともあるため、対策レベルを具体的に検討することも重要です。

ファイルやシステムの定期的なバックアップ

バックアップはマルウェア感染時の被害を最小限にとどめるための手段として有効です。バックアップを定期的に実施することで、万一ランサムウェア攻撃による被害に遭遇しても、データの復旧によって最悪の事態を避けられます。

バックアップの方針を検討する際には、US-CERT(United States Computer Emergency Readiness Team)が2012年に提唱した「3-2-1ルール」があります。これは重要なデータのバックアップにおいて守るべきルールとして「3つのコピーを」「2種類の異なるメディアに保存」し、「そのうちの1つはオフサイト(別の場所)に保管する」というものです。

手間のかかる方式ではありますが、万が一社内ネットワークに侵入されてもランサムウェアの影響を受けない別の場所(オフサイト)にバックアップを保管しておくことには意義があり、ランサムウェア攻撃対策として有効です。

メール送信元の確認とウイルスチェック

IPAは、ランサムウェアの対策について「受信したメールは送信者、添付ファイル、文面等に十分に注意を払い、心当たりのないメールや英文メール、文面の意味が分からないメールなどは安易に開かないこと、メールの添付ファイルの開封やリンクへのアクセスをしない」※6ことを推奨しています。

メール経由での感染を防ぐためには、開封時は必ずメールの送信元や内容を確認し、ファイルのウイルスチェックを行うなどの注意喚起が有効です。

URLフィルタリングの利用

URLフィルタリングとは、「ウェブサイトへのアクセスや閲覧について、そのアドレスや内容が所定の条件に合致もしくは違反する場合に停止や警告などを行う技術」※7です。URLフィルタリングを活用し、リスクのあるサイトを回避することでランサムウェアの感染を防げます。

ただし、禁止されていない正規のサイトそのものが改ざんされている可能性も考えられるため、完全な対策にはなりません。

身に覚えのないアプリケーションは実行しない

アプリケーションは必ず信頼できる場所から入手するように徹底し、身に覚えのないアプリケーションや不審なアプリケーションが保存されている場合は実行しないことが大切です。

特にスマートフォンにおけるアプリケーションでは、公式マーケット以外やなりすましサイトから配布される不正なアプリケーションに注意する必要があります。

クラウドストレージの活用

クラウドストレージの活用は、ランサムウェア感染時の被害を最小限にとどめるための手段として有効です。インターネット上にファイルやデータを保管するクラウドストレージを利用することで、ファイル削除や改ざんの被害を小さくできる可能性があります。

ただし、ユーザーが定期的に自動的に同期されている設定であると、感染時にはクラウド経由でさらに被害が広がってしまう可能性もあるため、限定したユーザーのみがアクセスできる設定や、クラウド側との接続を分離しておくなど、バックアップを保存できる設定が必要です。

社員教育の徹底

システム上のセキュリティ対策も非常に重要ではありますが、情報システム部門で行えるセキュリティ対策には限度があるため、地道ながらもエンドユーザーである社員一人一人への注意喚起や教育も重要です。

ランサムウェアに感染しないための注意点はもちろん、感染後の適切な対応方法もシェアすることで、仮に感染してしまった場合でも組織全体の被害を小さくできる可能性が高まります。

万が一ランサムウェアに感染してしまった場合の対処方法

警察庁は、ランサムウェアに感染してしまった場合の対処について以下の通り説明しています。※8

「一部のランサムウェアについては、「No More Ransom」プロジェクトのウェブサイトで復号ツールが公開されており、暗号化されたファイルを復号する手段として利用できる場合がありますが、以下の点に注意してください。

- 一部のランサムウェアにしか復号ツールが対応していないこと

- 復号ツールが利用できるランサムウェアとして紹介されていたとしても、バージョンなどの違いにより、復号ツールが使えないことがあること

- 復号ツールの利用により、予期せぬ不具合が生じる可能性があること

【復号ツールについて】

ランサムウェアを駆除するためには、感染したランサムウェアの種別を特定する必要があります。ランサムウェアを特定するために、ランサムノート(身代金を要求するドキュメントや暗号化されたファイルの拡張子)を確認・記録してください。 確認した情報をもとに、ランサムウェアに対応する復号ツールが「No More Ransom」プロジェクトのウェブサイトで公開されていないか確認してみてください。

なお、「No More Ransom」プロジェクトのウェブサイトで公開されている復号ツールの使用方法についてはJC3のウェブサイトを参考としてください。」

代表的な6つのランサムウェアと主な感染経路

最後に、代表的な6つのランサムウェアと主な感染経路について解説します。ランサムウェアの代表例を把握することで、感染対策に繋げましょう。

Lockbit

「Lockbit」は、2019年から活動が確認されています。2021年に、Lockbit2.0、2022年にLockbit3.0と機能がバージョンアップしており、日本に対する攻撃も盛んに行われています。オランダに拠点があるとされており、政治には興味がなく、被害企業からの身代金を目的としています。

攻撃対象は、教育関係、製薬会社、歯科医院、整形外科などとされており、攻撃者がソビエトで生まれ育ったことからソビエト諸国への攻撃をすることは禁じられています。

Conti

「Conti」は、「Hermes」、「Ryuk」ランサムウェアの後継と考えられており、2020年5月に初めて確認されました。「Lockbit」と同様に被害企業の情報をダークウェブ上のサイトに公開し、被害企業との交渉がうまくいかない場合、窃取した情報を公開するという二重脅迫を行います。

活動開始後、日本においても複数の企業が被害に遭っています。

2022年にContiランサムウェアとしての活動は終了したとされていますが、形を変えて活動を続けているため、実質的な脅威がなくなったわけではありません。

SNAKE(EKANS)

「SNAKE(EKANS)」は、2019年12月に発見されたランサムウェアで、不特定多数へのばらまき型ではなく、特定の組織や企業を狙う標的型の攻撃である点が特徴です。

IPAは、被害報告のあったSNAKE(EKANS)について、「起動されると、特定企業の内部ネットワークでのみ有効なドメイン名の名前解決を行い、更に名前解決して得られたIPアドレスをチェックし、結果が期待通りである場合のみデータの暗号化を行う動作となっていた」※9と伝えています。

WannaCry

「WannaCry」は、2017年5月12日に確認されたランサムウェアです。その被害は世界中に拡大し、実際に金銭的な被害も発生しました。

初期の感染経路はいくつかの説がありますが、セキュリティ対策が不十分なコンピュータを通じてインターネットから直接感染したのではないかと推測されています。

WannaCryは侵入したコンピュータを通じて、アクセス可能な他のコンピュータへと自動的に再感染活動を行うことで被害を拡大します。

自動的な再感染活動は、マイクロソフト社のWindowsが実装している、LANを通じてファイル共有やプリンタ共有などの実現に使用される通信プロトコルに存在する、「Microsoft Windows SMB サーバのセキュリティ上の脆弱性 MS17-010」を悪用して行われます。Windowsをセットアップして利用している場合、Microsoft Windows SMB サーバ機能は動作しており、本脆弱性に関するセキュリティアップデートを適用していない場合、WannaCryの自動感染活動による被害を受けます。

Petya / GoldenEye

「GoldenEye」は2017年6月27日に確認されたランサムウェアで、OSを読み込む領域を破壊するマルウェア「Petya」の亜種と考えられています。

GoldenEyeはWindowsの脆弱性を利用して感染を拡大するのが特徴です。ヨーロッパやアメリカを中心に被害が相次ぎ、各国の大手広告代理店や製薬メーカー、国営石油会社などの大手企業だけでなく、ウクライナ政府などの行政機関までもが攻撃を受けました。

Bad Rabbit

「Bad Rabbit」は2017年10月24日(現地時間)にロシアやウクライナを中心に感染被害が確認されたランサムウェアです。

Bad Rabbitに感染するとコンピュータのファイルが暗号化され、端末ごと使用できなくなる被害が報道されました。当時は多くの機関で業務に支障が出るなどの重大な被害が発生しました。IPAによると、以下の感染手口が報道されています。※10

- 攻撃者が、当該ランサムウェアを正規のインストーラなどに偽装して配布するウェブサイトへ誘導するコードを、一般のウェブサイトに埋め込む。

- 利用者が、改ざんされたウェブサイトにアクセスして、当該ランサムウェアをダウンロードおよび実行し感染する。

ランサムウェアの対策ならラックへ

本記事では、ランサムウェアの主な感染経路について解説しました。ランサムウェアは一度感染してしまうと、たとえ身代金を支払った場合でもファイルが復元される可能性は低いため、事前の感染予防対策が非常に大切です。

セキュリティ導入をはじめとした感染予防対策のほか、頻繁なバックアップやクラウドストレージの活用など、感染時の被害を最小限に抑えるための工夫も有効でしょう。

とはいえ、ランサムウェア攻撃は、単純なコンピュータウイルスによる感染とは比較できないほど大きな脅威となっており、今回解説した内容も明日には通用しない可能性すら考えられます。

ラックはランサムウェア攻撃に適切に対応して被害を最小化するために、その組織ごとに最適な対策を提供しています。ランサムウェア対策をご検討の方は、ぜひご相談ください。

著者:株式会社ラック 佐藤 敦、漆畑 貴樹、武田 貴寛、古川 雅也、関 宏介(監修)

出版社:日経BP

価格:2,640円(税込)

発売日:2022年11月21日

ISBN-13:9784296200887

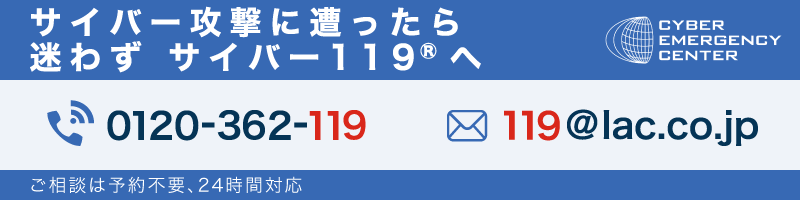

緊急対応窓口:

サイバー救急センター®

セキュリティに係るお客様の緊急事態に際し

迅速にお客様をご支援する緊急対応サービスです。

緊急事態が発生したら今すぐ「サイバー救急センター」にご相談ください。

参考情報

※2 国民のためのサイバーセキュリティサイト | 用語辞典(ら行)|国民のためのサイバーセキュリティサイト

※3 スマートフォンの偽セキュリティ警告から自動継続課金アプリのインストールへ誘導する手口にあらためて注意! | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

※4 国民のためのサイバーセキュリティサイト | 用語辞典(英字)|国民のためのサイバーセキュリティサイト

※5 総務省「テレワークセキュリティガイドライン」第5版(令和3年5月版)

※6 IPA「ランサムウェアの脅威と対策~ランサムウェアによる被害を低減するために~」

※7 IPA「中小企業の情報セキュリティ対策ガイドライン」第3版

※9 IPA「事業継続を脅かす新たなランサムウェア攻撃について~「人手によるランサムウェア攻撃」と「二重の脅迫」~」

※10 感染が拡大中のランサムウェア「Bad Rabbit」の対策について:IPA 独立行政法人 情報処理推進機構

https://warp.da.ndl.go.jp/info:ndljp/pid/12446699/www.ipa.go.jp/security/ciadr/vul/20171026-ransomware.html

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR