-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

近年増加しているランサムウェア攻撃の流れに関して、特に注目すべきはVPN機器や仮想化プラットフォーム※1を起点とする攻撃手法です。2024年11月に発行した「LAC Security Insight 第10号」では、この手法について解説しました。そして、本記事を執筆している2025年5月時点でも、継続的に類似した攻撃の手口を確認しており、これらの動向に敏感に対応する必要があります。

※1 VMware 製品のvCenter ServerおよびESXi上のホストも含む

この記事では、巧妙化するランサムウェア攻撃の手法と影響範囲、インシデント対応力の向上に役立てる平時からの備えについてご説明します。

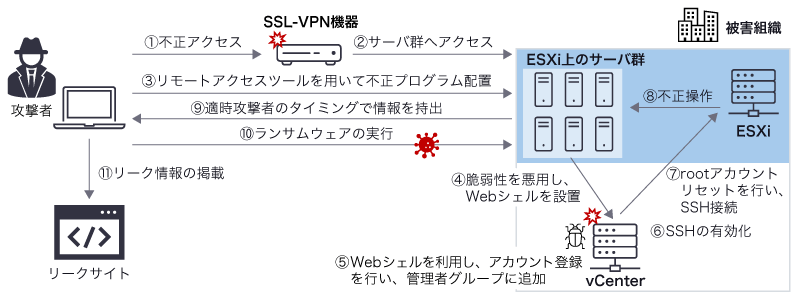

巧妙化するランサムウェアの概要

ランサムウェア攻撃者グループの最終目的は、システム全体を暗号化して身代金を要求することにあります。近年ではデータの窃取や二重脅迫(二重恐喝)といった手口も一般化し、攻撃はますます巧妙化しています。下図に示す攻撃は、VPN機器などの脆弱性を悪用したり、正規アカウントを不正利用したりすることで、組織内部での横展開や管理者権限の奪取を狙うものです。

VPN機器が初期の侵害経路となり、攻撃者は何らかの手段で組織内のサーバ、特にActive Directory(AD)サーバへ侵入して足場を築きます。そこから横展開を図り、組織内の侵害範囲を段階的に拡大していきます。

近年では、仮想化プラットフォームの脆弱性や、その上で稼働する仮想マシンを標的とする攻撃が増加しており、特にvCenter ServerやESXiに対する攻撃を多く確認しています。これらの攻撃は、一度の侵害で多数のシステムに被害が及ぶ可能性があるため、極めて深刻です。実際、ラックが支援した2025年のランサムウェア被害事例の多くで、同様の手口による侵害を確認しています。

ESXiを経由した攻撃では、ホスト上でランサムウェアを実行し、ESXi上の複数の仮想サーバを一括で暗号化する手法が用いられているケースもあります。これにより、ADサーバを含む重要な仮想マシンも被害を受け、フォレンジック調査すら困難となるケースが発生しています。特に、仮想ディスクファイル(VMDK)そのものが暗号化される場合、仮想マシンの侵害経路や情報漏えいの有無など、詳細な被害調査が不可能となるケースもある状況です。攻撃の手口の概要については、2024年11月に発行した「LAC Security Insight 第10号」を参照ください。

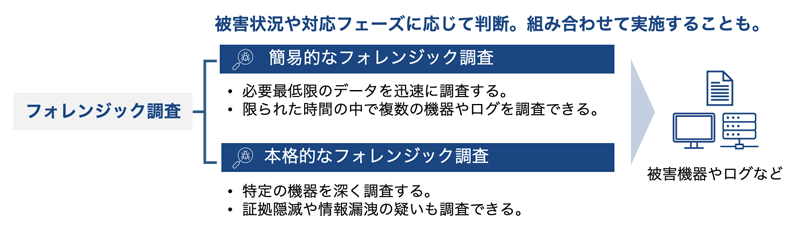

業務復旧に向けて

攻撃者による侵害から業務復旧を行うためには、被害状況の正確な把握が求められます。簡易フォレンジック調査や本格的なフォレンジック調査を行い、侵害痕跡※2を確認して侵害経路の特定や影響範囲の絞り込みをしていく必要があります。

※2 侵害痕跡:実行ファイルの痕跡やログ改ざんやログ消去の有無、ログオン痕跡など

特にランサムウェアによる暗号化の被害では、ADサーバを含む複数の重要な仮想マシンが同時に暗号化されることが多く、ネットワーク全体を視野に入れた柔軟かつ広範な調査体制が求められます。このような場合、特に簡易フォレンジック調査が有効であり、限られた時間とリソースの中で迅速に調査を行えます。

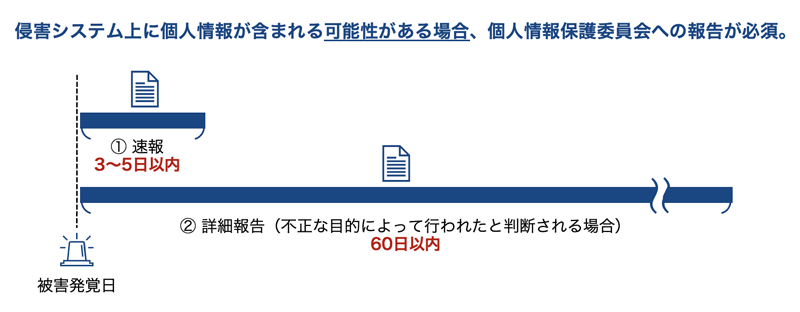

また、侵害を受けたシステム上に個人情報が含まれる可能性がある場合には、個人情報保護法に基づき、速やかに個人情報保護委員会(Personal Information Protection Commission:以下、PPC)へ報告する必要があります。PPCへの速報は原則として、個人情報漏えい等の事実を把握した日(発覚日)から3~5日以内に行う必要があり、その後の詳細報告については、通常は発覚日から30日以内、漏えいが不正な目的によって行われたと判断される場合は60日以内に提出しなければなりません。これらの対応には、侵害対象や漏えいの有無に関する技術的な根拠が不可欠であり、適切なログの保全と調査が必要となります。

サイバー救急センターが提供するサービス

2025年1月以降にラックが対応したランサムウェア事案の多くで、攻撃者がVPN機器を経由して被害組織内に侵入していたことを確認しています。こうした事案では、業務復旧や侵害範囲の把握を目的として、被害を受けた端末のみならず、被害が確認されていない端末についても調査が必要となってくるケースもあります。このような場合に有効なサービスを一部ご紹介します。

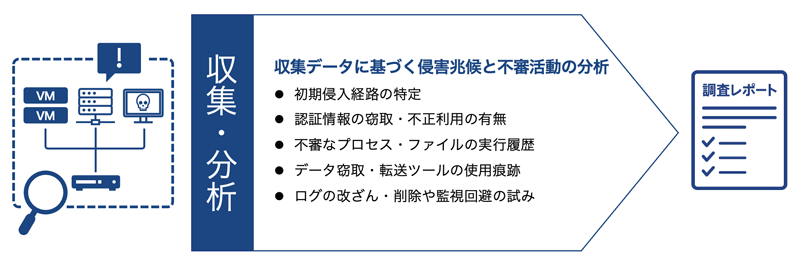

簡易フォレンジック調査サービス「侵害痕跡調査」

侵害痕跡調査は、侵害痕跡の調査、侵害経路の特定、攻撃者が侵害時に不正利用したアカウントの特定を行います。また、攻撃者が侵害時に設置した不審ファイルや不審ファイルの実行痕跡などのIoC(Indicators of Compromise)を迅速に調査します。この際、組織内のファイルサーバやNASなどにあるファイルの参照や情報の持ち出しに関する痕跡調査もできます。

また、本サービスは、調査対象機器がオンライン、オフラインに関わらず、お客様の事案や機器の初動対応の状況に合わせて調査を行えます。侵害のあった端末やサーバを業務上停止したり、ネットワーク全体を隔離したりすることが難しい場合でも柔軟に対応できます。さらに、侵害箇所の調査だけでなく、侵害時に安全性を再確認したい箇所(隣接したネットワークなど)の調査にも有効です。これまで、ランサムウェアなどの目に見える被害を受けていない機器の全台調査や、事業の継続にあたって重要な基幹サーバの調査を行ってきました。

侵害痕跡調査サービスの利用シーン

- EDRアラートに対するセカンドオピニオン(ランサムウェア感染の疑いのあるアクティビティ)

- ランサムウェア被害後の健全性確認

- 仮想基盤の侵害確認

- VPN機器等の脆弱性公表後の影響調査

- ADサーバ・重要サーバの定期診断

- インシデント発生時の全体状況把握(トリアージ)

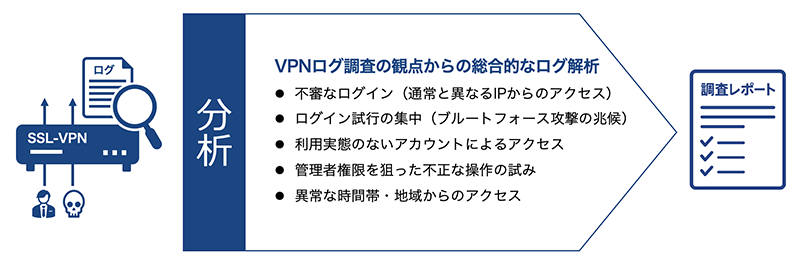

ログ解析サービス「VPNログ調査」

VPNログ調査は、VPN機器のログを調査し、不審なログインやログイン試行、不正な操作がないかを分析するサービスです。VPNログを分析することでVPNアカウント経由の侵害有無を確認できます。近年VPN機器を起点とする攻撃が多く、国内でも被害が発生していることから、VPN機器のログを監視もしくは定期的に調査することは被害を早期に見つけるにあたって有効です。

下記は、ラックがインシデント対応を支援する中でVPNログを調査することで判明した、VPN機器を起点に内部へ侵入された事例です。

- VPN機器の管理インターフェースが公開されており、外部から管理インターフェースにログインされたケース

この事例では、何らかの方法で管理インターフェースに不正ログインし、不正なアカウントが追加された後、そのアカウントでVPN接続し、内部ネットワークに侵入されました。 - ブルートフォース攻撃などによって利用されているアカウントとパスワードを特定され、ログインされたケース

一般的に利用されることが多いアカウント名でかつパスワードの強度が弱い場合、不正ログインされやすいです。特に多要素認証(MFA)を導入していない組織が被害に遭っている状況です。 - 何らかの手段でアカウント情報が窃取され、ログインされたケース

この場合、窃取された情報が使用されるため、VPNアカウントのログインの失敗は記録されず、認証に成功したログのみが記録されます。ただし、攻撃元のIPアドレスの地理的な情報やユーザのログイン傾向との相違から不審なログインを特定できることがあります。

ログ解析サービス「VPNログ調査サービス」の利用シーン

- VPNログの定期診断

- VPN接続があったアカウントの棚卸

- インシデント発生時の侵害経路の特定

さいごに

ランサムウェア攻撃の高度化に伴い、VPN機器を起点とした侵入や、仮想基盤全体を標的とした広範な被害が深刻化しています。このような環境下では、インシデント発生直後の迅速な初動と、限られた情報から的確に状況を把握する調査が求められます。そのため、被害発生時だけでなく、平時からの備えが不可欠です。

具体的には、イベントログの取得やVPNログの定期的なモニタリング、対応フローや体制の整備といったセキュリティ運用基盤を事前に構築しておくことで、被害発生時の判断と復旧のスピードは大きく変わります。また、いざという時に専門的な支援を得られる外部の相談窓口を確保しておくことも重要です。

ラックでは、限られた時間で被害の全体像を明らかにする簡易フォレンジック調査「侵害痕跡調査」と、VPN経由の不正アクセスを特定・分析するログ解析サービス「VPNログ調査」を通じて、初動対応を支援いたします。また、事前契約型のリテーナーサービスもご用意していますので、お困りの際はご相談ください。

インシデント対応支援サービス「サイバー119」のご案内

国内外の豊富なインシデント対応経験を活かし、問題の迅速な解決に向けて支援を行います。

時間との闘いがある緊急対応の中で、正しい行動をとることは難しいものです。

些細な質問や悩みごとでも、寄り添って対応いたしますので、

お困りの際はサイバー救急センターにご連絡ください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR