-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

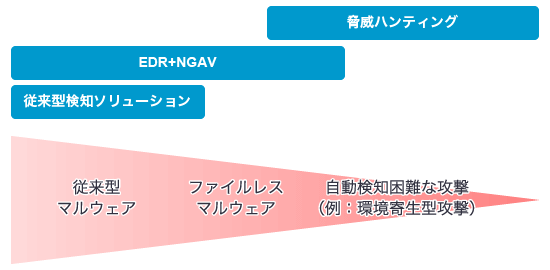

近年、標的型攻撃やランサムウェアオペレーションに関わらず、攻撃者は痕跡が残りづらいファイルレス型マルウェアなどの検知回避を目的としたマルウェアや、環境寄生型(Living off the Land)攻撃などのOSやアプリケーションに組み込まれた正規のソフトウェアを悪用しています。

セキュリティ対策による防御や検知を逃れる形で、組織ネットワークへの侵入や攻撃オペレーションを実施することが知られています。

従来型の検知手法の限界

セキュリティ侵害の被害拡大を防ぐには、これらの攻撃オペレーションによる侵害をできるだけ初期の段階で発見し、対処する必要があります。しかし、前述のような攻撃者の活動は、一般的にウイルス対策ソフトウェア、IPS(不正侵入防止システム)などの従来型の自動的な検知による対策のみでは排除するのが難しく、ランサムウェアの実行など実際の被害が発生して初めて侵害を知るといった事象も多く見受けられます。

脅威ハンティングとは

前述のように、攻撃者による初期侵入を完全に防ぐことはできないという現状において、脅威ハンティングは「組織内にすでに攻撃者が侵入している」ということを前提に、積極的に攻撃者に関連した痕跡を調査する脅威検知手法です。具体的には侵害範囲を拡大するための内部偵察行為や、一度侵入したウイルスが横展開する形で、システム内において不正を働くラテラルムーブメントの検出、悪性ツールを含むマルウェア実行の痕跡などの調査を実施します。

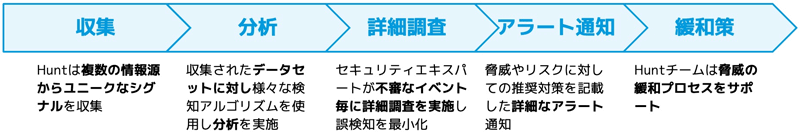

一般的な脅威ハンティングのプロセスは、ネットワーク装置やセキュリティ製品、OSなど様々なデータソースから情報を収集します。次に、収集した情報に対して独自の検知アルゴリズムを使用して一次解析を実施し、不審な情報のみを抽出します。最終的に、抽出された情報に対して、脅威解析のエキスパートが追加解析を実施し、本当に通知が必要な情報のみをユーザーに知らせます。

アラートに関する推奨対策や緩和策も併せてユーザーに通知し、脅威を早期に封じ込めるサービス形態もあります。

セキュリティ装置からのアラートを通知するという意味では、マネージドSOC(Security Operation Center)サービスも同様ですが、基本的なSOCサービスではネットワーク装置やセキュリティ装置のログを収集し、検知ルールに基づいて受動的な形でアラートを生成します。

一方、脅威ハンティングではアナリストが介在し、より積極的な形で企業側の環境の調査を実施するため、高度なサービスとして位置付けられるのが一般的です。ベンダーによってはSOCのオプションとして、脅威ハンティングが提供されることもあります。

脅威ハンティングと防御策

脅威ハンティング単体でも侵害をより早期に発見することに貢献できますが、防御(Protection)を目的とした対策と組み合わせることで、攻撃者の攻撃スピードを低減させた中で侵害を検知できるようになるため、より効果的に組織のサイバーレジリエンスを向上できます。

防御の例としてはアイデンティティの管理、Active Directoryのハードニング、ネットワークセグメンテーション、パッチマネジメント、アプリケーション許可リスティングなど様々ありますが、組織のIT基盤の構成や予算に応じて効果的な対策を実施することが重要になります。

Akamaiではネットワークの可視化やマイクロセグメンテーションが行えるAkamai Guardicore Segmentation(以下、AGS)を提供しています。詳細はこちらをご覧ください。

Akamai Guardicore Segmentation | Akamai

Akamai Huntの特徴

Akamaiでは、マイクロセグメンテーション製品であるAGS提供のオプションとして、脅威ハンティングサービス「Akamai Hunt」を提供しています。

AGSでは従来の内部ファイアウォールと比較してよりきめ細やかなホスト/プロセス単位での制御マイクロセグメンテーションを実施することにより、攻撃者のラテラルムーブメントへの防御力を向上させることができます。加えてAkamai Huntを追加利用することで防御、検知の両面でAGSの価値を最大化できます。

シームレスな導入

Akamai HuntはAGSのコンポーネントとして各PCへインストールされるAgentによって得られるテレメトリーを利用し、脅威ハンティングを実施します。AGSをご利用の企業は追加の設定や作業などなく、すぐにAkamai Huntを利用できます。

必要なアラートのみ通知

Akamai Huntでは、経験豊富なセキュリティアナリストが事象を解析し、アラート通知前に、企業側の確認を必要とする事象のみを選別します。不要なアラートのハンドリングなどで、企業のリソースが消費されることを防止します。

アラートには侵害やリスクの影響範囲や詳細、ユーザー企業が実施する推奨対策が含まれています。

脅威とリスクを検知

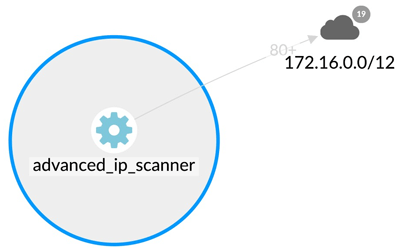

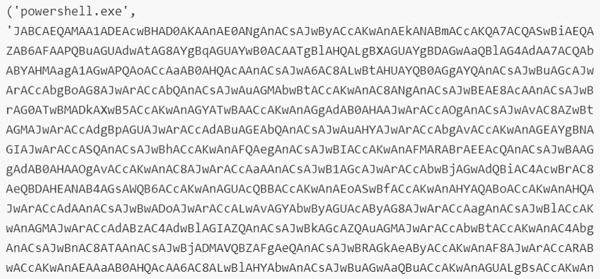

Akamai HuntはAgentから得られる情報を基に、企業の環境に潜んでいる脅威をAkamai独自、およびサードパーティの情報を基に検知します。例として通常の通信状況と異なるネットワークアノマリーの検知や不審なコマンドラインの検知などがあります。

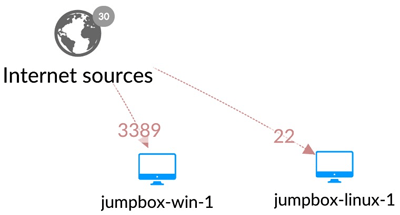

Akamai Huntは脅威だけでなく、企業の環境内での脅威につながるリスクも調査し通知します。インターネットから直接管理用の通信を受信しているPCの検出やActive Directoryでの不適切な設定をリスクとして検出し、通知します。

高度化するサイバー脅威に対しては、インシデントが起こってからの受動的な対応だけでは不十分になってきました。今後は、能動的なセキュリティ運用である脅威ハンティングの重要性がますます高まっていくことが想定されます。

Akamaiでは、既に世界中で多くの実績を持つマイクロセグメンテーション製品であるAGSと、その上で稼働する脅威ハンティングサービスAkamai Huntを提供しています。セキュリティリスク削減のため、ぜひ利用をご検討ください。

これまでの連載

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR