-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

ゼロトラストネットワークを実現する要件の1つとして、社内環境の東西通信の可視化と細かな制御を実現するマイクロセグメンテーションの導入が注目されています。

一般に、ネットワークの領域では、クライアントからサーバへのトラフィックを「North-South Traffic」、クライアント間またはサーバ間のトラフィックを「East-West Traffic」と呼びます。東西問題とは、クラウドやウェブが広く利用されることによって、インターネットの「East-West」の通信が増え過ぎて、データセンター事業者が回線コストの上昇などの影響を受けることを指します。

この記事では、日本国内でこれまで導入されてきたゼロトラストの取り組みとの違いと、マイクロセグメンテーションの概要についてご紹介いたします。

記事の要点

- これまでのゼロトラストでは、通信監視は南北通信に限られていた

- 攻撃への対策は、侵入を許した後のふるまい検知とそれへの都度対応に終始している

- ランサムウェア攻撃のさらなる増加に伴い、侵入を前提とした社内の東西方向の通信監視と攻撃の影響範囲を最小限に抑える事前対策が必要

- 上記を実現する、マイクロセグメンテーションの注目度が上がっている

- エージェント方式のマイクロセグメンテーションは従来のセグメンテーションの課題を解決するソリューションである

- 米国では、東西通信監視と事前対策を実現するセグメンテーションの導入が急速に進んでいる

これまでのゼロトラスト

ゼロトラストセキュリティの取り組みは、昨今のランサムウェア攻撃の増加や高度化、COVID-19のパンデミックと働き方改革の浸透に伴い、日本国内においても2020年初め以降急速に導入が進められてきました。これまで国内企業にて導入されてきたゼロトラストセキュリティ関連ソリューションは大きく次の4つの目的に分けられます。

- ①ユーザ認証を強化すること(MFA・IDaaS)

- ②端末・デバイスの信頼性/健全性を向上させること(NGAV・EDR・MDM)

- ③南北方向のアクセスを動的に検証し制御すること(ZTNA・SWG・CASB・SASE)

- ④セキュリティ運用の相関関係化・効率化と統合(UEBA・SIEM・SOAR)

これらの対策は日本国内でも多くの企業が従来型の境界型防御を前提としたセキュリティ対策の代替として導入されております。

従来のゼロトラストに欠けている部分とは

しかしながら、2020年から2021年にかけてのランサムウェア攻撃の増加率は年間800%を記録※するなど、多くの企業がセキュリティ強化に注力する中でもサイバー攻撃の脅威は日に日にその力を増すばかりです。

※ 「2021年上半期脅威情勢レポート」Deep Instinct社

ランサムウェア攻撃の被害が減少しない要因の1つとして、ブレイクアウトタイムの高速化が挙げられます。

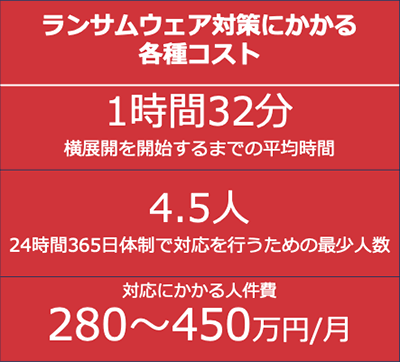

ブレイクアウトタイムとは、ランサムウェアが環境への初期侵入後、感染拡大を目的に他の端末やサーバへの攻撃の横展開、いわゆるラテラルムーブメントを行うまでの時間を表すもので、その平均時間は2022年初めの時点で平均1時間32分を記録しています。つまりは、初期侵入を許した後に、EDRやXDRで検知が起こってから、1時間32分以内には確実に攻撃の封じ込めを行う必要があるということです。

ランサムウェア攻撃は昼夜を問わず実施されるため、24時間365日体制でセキュリティ監視を行うことのできる体制を整えておくことが必要ですが、その体制を整えるためのセキュリティ人材の不足や高額な人件費から、多くの企業でこういった対策をとることができていないのが現状です。

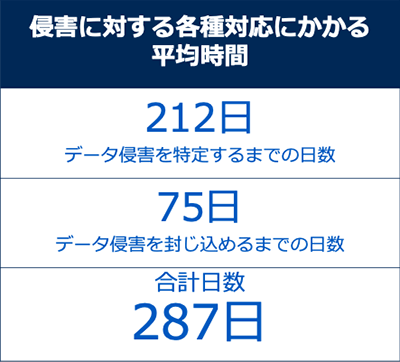

警察庁は2022年の1年間に、全国の警察が摘発したサイバー犯罪の傾向について発表していますが、ランサムウェアによる被害が230件にのぼり、前年2021年の件数と比べると1.5倍の被害件数となっていることからも、ランサムウェアが依然として企業に対しての脅威であり続けており、これまでのゼロトラストでは対処が間に合っていないことを表しています。

この現状は、次のような要因でもたらされていると考えられます。

- 通信の監視が南北方向に限られていること

- 攻撃の検出が端末ごとのふるまい検知に依存し、影響範囲を迅速に把握できないこと

これらの課題を解決するソリューションとして急速に注目を集めているのが、マイクロセグメンテーションです。

従来のゼロトラストの課題を解決する新常識、マイクロセグメンテーションとは

マイクロセグメンテーションとは、社内ネットワークにおけるセキュリティ上の区画分け(セグメンテーション)を、物理的なネットワークセグメントよりも細かい単位(機器ごとや仮想マシンごと)で行うことです。

マイクロセグメンテーションを導入することにより、上記の要因を解決することができます。マイクロセグメンテーションにより、社内アセット間の東西通信を監視し細かく制御することができるため、ランサムウェアが横展開を実施しようとするその動き自体を検知し、封じ込めを迅速に行うことができます。

また、ネットワークセグメントを事前に細かく定義することにより横展開による影響範囲が物理的に限定されるため、侵入を許した後の影響範囲をすぐに特定することができます。

新しいマイクロセグメンテーションの方式、エージェント方式

マイクロセグメンテーションという概念自体は2016年前後から存在していました。これまでの方式として以下の2つがありました。

- (1) ネットワーク機器をオーケストレーションする方式(Cisco ACIなど)

- (2) ハイパーバイザーのSDNで制御する方式(VMware NSX-Tなど)

そして、近年新たな方式として、(3)エージェント方式が勃興しています。

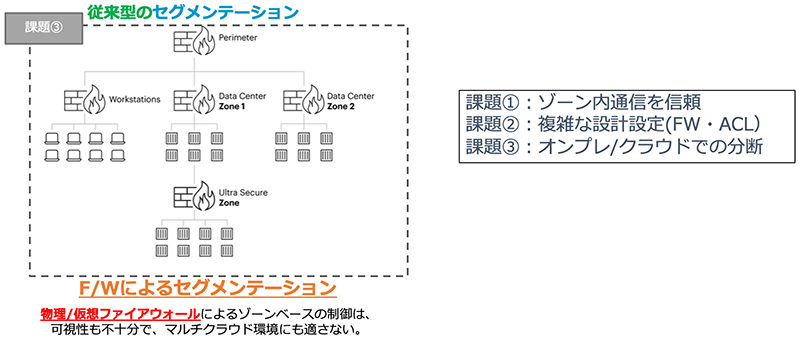

従来のセグメンテーションでは、ファイアウォール(FW)によるセキュリティゾーンに応じてセグメンテーションを行います。この場合、ゾーン内は信頼される領域となり、自由に内部通信が可能となります。加えて、オンプレ・クラウドが複雑に構築されたハイブリッド環境において、セグメント管理が物理的に分断されてしまうという課題がありました。

これらの課題を解決するために台頭した技術が、マイクロセグメンテーションです。

今でこそ、上記3つの方式がありますが、当初は(1)のネットワーク機器型、(2)のハイパーバイザー型しかありませんでした。この2つの形式でも、セグメントを「マイクロ」(最小)にし、横の通信を制御することはできます。しかし、ハイブリッド環境への対応という点に課題が残ってしまいました。ネットワーク機器もハイパーバイザーも、クラウド上に延伸することはできないためです。それゆえに、この2つの形式は、ハイブリッドやマルチクラウドに向かう環境に合わず、普及はさほど進みませんでした。そこで新たに出てきた解決策がエージェント方式です。

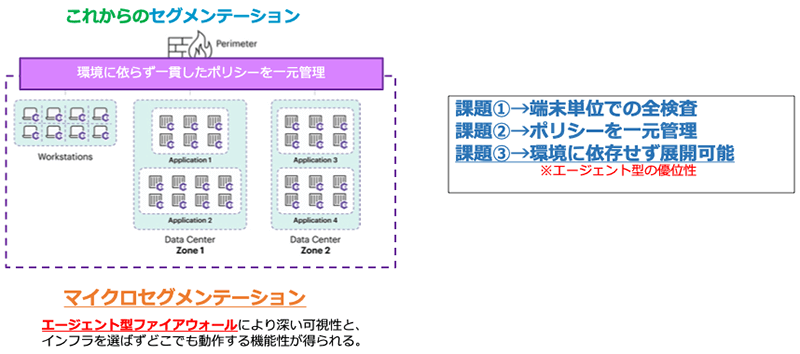

エージェント方式によるマイクロセグメンテーションは、既存のセグメンテーションで顕在化した課題(上図①−③)を解決するものとして注目を集めています。

まず、エージェントをアセットごとにインストールすることで、端末・アセット単位でのセグメンテーションが可能となります。

これにより、同一セキュリティゾーンや同一セグメント内でも通信の制御を行い、ゼロトラストにおけるアクセスの最小化に貢献でき、アセット単位での全通信の可視化・検査を実施できます。またエージェントを介してポリシーを一元管理することにより、設定・構築や運用の効率化を実現できます。

このエージェントはインフラに依存せずあらゆる環境のアセットに対して展開できるため、オンプレ・IaaS・コンテナ・仮想環境などの環境に依存せず、既存のネットワーク機器やハイパーバイザーの制約を受けずにマイクロセグメンテーションを行うことができるのです。

海外における動向

米国では、バイデン政権が2021年5月12日に署名した大統領令(Executive Order)において、サイバーセキュリティの強化が指令されています。この中でゼロトラストセキュリティモデルの採用が望ましいと明文化しています。

また、この大統領令に伴い公開されたファクトシート(要点をまとめた解説書)には、詳細な対応方針が記載されています。これらは米国国立標準技術研究所(NIST)の発表したサイバーセキュリティフレームワーク(CSF)とSP800シリーズに基づいています。

NIST-SP800-207においては、ゼロトラストアーキテクチャを構築する上での必要なアプローチの1つとして、マイクロセグメンテーションを利用することが明文化されています。

多くの国・地域では米国の基準(NIST-CSF、FedRAMPなど)を参考に各国の基準が作成されるため、多くの国と地域で既にマイクロセグメンテーションがゼロトラストを構築する上での必須条件となっているのです。

日本においても、政府情報システムのためのセキュリティ評価制度(ISMAP)の策定においては、米国のFedRAMPを参考に作成されています。そのFedRAMPにおいても、マイクロセグメンテーションがゼロトラストの要素として明文化されているため、今後日本においてもその注目度が上がると見込まれています。

ここまで読んでいただき、マイクロセグメンテーションに関してより詳細な情報を入手したいお客様はぜひラックにお問い合わせください。マイクロセグメンテーション製品の具体的な情報や製品デモなどをご紹介いたします。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR