-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

連載:ランサムウェア対策の本命「マイクロセグメンテーション」第一回「侵入後がしつこい!ランサムウェア解説」

今、最も警戒する情報セキュリティ上の脅威は何かと問いかけた場合、「ランサムウェア」と答える企業がとても多いでしょう。世界中でランサムウェアの被害が相次いでおり、日本でも複数の病院で業務が止まるなど未曾有の脅威となっています。IPA(情報処理推進機構)が毎年発行している情報セキュリティ10大脅威で、2021年から2023年にかけて3年連続で「ランサムウェアによる被害」が、組織向け脅威の第一位となっています。

本記事では、昨今のランサムウェアの動向と手法そしてその対策まで、ネットワークセキュリティの観点から解説します。(全二回)

本記事の要点・サマリ

- ランサムウェアの攻撃は侵入してからが長い

- 侵入経路は多様で複雑、全ての侵入経路をふさぐのは困難

- ランサムウェア侵入後の内部ネットワークを制御することが有効

- 内部の通信制御技術のマイクロセグメンテーションが台頭

ネットワークセキュリティが有効

サイバーセキュリティの対策には、端末、アプリケーション、データ、ネットワークなど多くのソリューションがあります。中でもネットワークセキュリティは、ランサムウェアへの対策として有望視されています。なぜなら、昨今のランサムウェアは「侵入型」もしくは「標的型」と言われ、ネットワークへの侵入を伴う攻撃手法をとるからです。

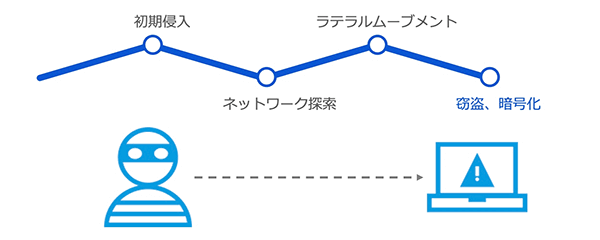

それを理解するために、ランサムウェア攻撃ステップを一つずつ見ていきたいと思います。

ネットワークセキュリティの観点から分類したサイバー攻撃のステップ

- ネットワークへの初期侵入

- ネットワーク探索(内部の探索)

- ラテラルムーブメント(攻撃の横展開)

- 情報の窃盗、暗号化と身代金要求(ランサム)

1.ネットワークへの初期侵入

まず攻撃者は標的とした組織のネットワークへ侵入を行います。ネットワークへの侵入経路としては、リモートアクセス関連のシステムが特に初期侵入の被害にあっています。

警察庁広報資料『令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について』※によると、令和4年上期に実施されたアンケートの結果では「VPN(仮想専用線)機器からの侵入」が最も多く68%、次いで「リモートデスクトップからの侵入(15%)」となっていました。昨今は働き方改革やパンデミック感染対策のためにテレワークが飛躍的に普及したため、この点はより注意が必要だと言えます。

他にも公開サーバの脆弱性をついたり、サプライチェーン経由で侵入したりなど、初期侵入の方法は非常に多様で高度です。

※ 令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について|警察庁

2.ネットワークスキャン(内部の探索)

初期侵入に成功して、組織のネットワーク内部に入り込めても、被害には直結しません。攻撃者はまだ目当てのデータを見つけていないからです。攻撃者は、まず攻撃範囲の拡大を図るためにネットワークのスキャンを行います。

ツールを使い、ネットワーク内で到達可能なサーバのIPアドレス、ポート番号などが存在するかを見つけたり、さらに共有されているファイルの情報やアカウントの情報を集めたりするなどして、組織のネットワーク内で身代金要求につながる標的を見つけ出します。

3.ラテラルムーブメント(攻撃の横展開)

探索によって、到達可能なサーバとアプリケーションが明らかになったら、攻撃者は本格的に攻撃行動をとります。これがラテラルムーブメントです。わかりやすい例では、RDPやSSHなどのサーバ管理用の通信プロトコルを使って到達可能なサーバに接続しログインするという手法が挙げられます。

それ以外にも、ファイル共有の悪用やリモート管理用サービスの脆弱性を突いて接続を確立するような手法も在ります。文字通り、攻撃者が組織の中をラテラル(=水平に)ムーブメント(=移動)によって、目的とするデータに到達するのがこのステップです。

4.情報の窃盗、データの暗号化と身代金要求(ランサム)

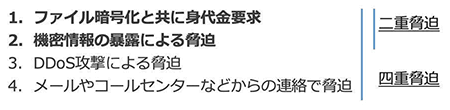

ラテラルムーブメントによってネットワーク内を動き回り、目当てのサーバとデータに到達したら、攻撃者は特権の昇格を行い、操作権限を入手します。そして外部のサーバと接続を確立し、そこにデータを送ることでデータ窃盗を行います。この窃盗されたデータは身代金を払わなければ、ダークウェブなどを通して公開されてしまいます。さらにファイルが暗号化され、サーバが利用不可能になるランサムウェアを実行します。この様に窃盗と暗号化の2つを組み合わせて脅迫を行うことを二重脅迫と呼びます。

なお、これに加えてDDoS攻撃を仕掛ける三重脅迫、メールやコールセンターなどから脅迫の連絡をかける四重脅迫も確認されています。ここまで来ると攻撃は完了し、標的となった組織は身代金を払うかどうかという選択を突きつけられることになります。

ネットワーク視点での課題

上記のように、侵入型ランサムウェアは非常に多くの手法を組み合わせた高度な攻撃です。特に大きな課題として挙げられるのは、内部ネットワークにおける攻撃者の行動を把握、対策できていないということです。上記の通り、初期侵入の経路は高度複雑化しているため、攻撃者が自社ネットワークに侵入済みという状況を想定する必要があります。そこで有効な、ネットワーク内部の通信制御を行うテクノロジーがマイクロセグメンテーションです。この技術を採用する企業が世界中で増加しています。(次回に続く)

参考情報

- ゼロトラストセキュリティの新常識、社内リソース間の通信健全化を実現するマイクロセグメンテーション

- Forrester、Akamai Guardicore Segmentation を「リーダー」に選出 | Akamai(https://www.akamai.com/ja/lp/report/akamai-guardicore-best-in-class-microsegmentation)

- マイクロセグメンテーションとは? | Akamai

- マイクロセグメンテーションソリューション選択ガイド | Akamai

- セグメンテーションの現状 e ブック | Akamai(https://www.akamai.com/ja/resources/ebook/state-of-segmentation-ebook)

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR