-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

連載:ランサムウェア対策の本命「マイクロセグメンテーション」第二回「どうやって内部通信が制御されるのか?」

本記事では、昨今のランサムウェアの動向と手法から、その対策まで、ネットワークセキュリティの観点から解説しています。この記事は全二回の二回目です。(第一回はこちら)

本記事の要点・サマリ

- 内部通信制御がランサムウェア対策として有効

- 内部ネットワークのゼロトラスト化、マイクロセグメンテーションが台頭

- マイクロセグメンテーションによる内部ネットワークの可視化

- ラベルを使った場所にとらわれないシンプルな通信制御

- 侵入型ランサムウェアへの適用

マイクロセグメンテーションとは

マイクロセグメンテーションは、企業のネットワークを細分化(マイクロ)して区分け(セグメンテーション)する技術です。例えるなら、大型船舶が船内部の区画を分けることで、浸水による沈没を避ける手法に似ています。この技術によって内部通信をゼロトラスト化することが、ランサムウェア対策の強力な手段になります。なお、こちらの記事で、マイクロセグメンテーションとゼロトラストの基礎をわかりやすく解説しています。

内部通信の可視化という価値

マイクロセグメンテーションを採用する大きな価値とされているのは、まずネットワーク内部の全体を見渡せるようになることです。「見えないものは守れない」からです。これまでの企業ネットワーク内部では、どこがどこと通信を行うのかを網羅的に把握することは困難でした。なぜなら、企業ネットワーク通信はルータやスイッチなどの機器で処理されますが、それらの機器はパケットを次の宛先に届けることに特化したものです。通信の最初から最後までを追いかける機能は持っていません。ネットワークのモニタリングツールは数多くありますが、そこを補うようなソリューションはこれまでありませんでした。

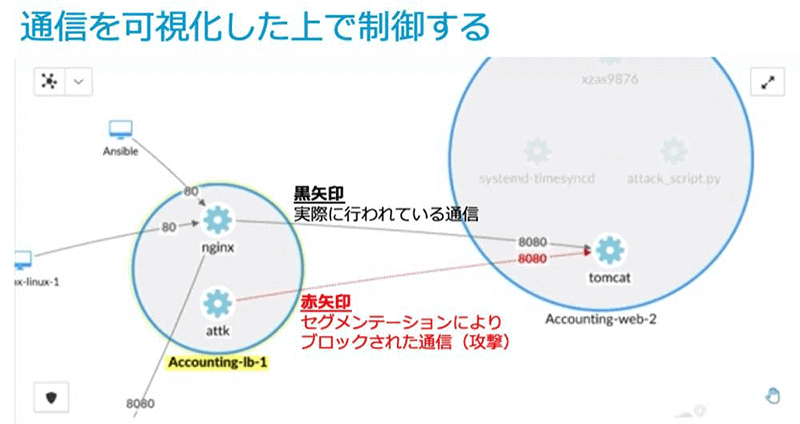

対して、マイクロセグメンテーションでは、ネットワーク上の「どこからどこへ」という部分を可視化することができます。マイクロセグメンテーションでは、サーバやクライアント端末のOS上にインストールされたエージェントが通信制御を行いますので、その通信の送信元と宛先をすべて把握できます。下図は、筆者が所属するアカマイ・テクノロジーズの「Akamai Guardicore Segmentation(略称AGS)」という製品の画面です。シンプルに矢印を追うことで、どこからどこに通信が行われているかを把握できます。

ここではAccounting-lb-1というサーバからAccounting-web-2というサーバへの通信が表示されています。実際の通信は、間に多くのネットワーク機器が介在していますが、それを省略してシンプルな可視化を実現しています。これがランサムウェア対策として今後見ていく部分です。自社の重要な資産に通信を行っているのが、正しい者であるかどうかが非常に重要だからです。

場所に依存しないことも重要

このエージェントソフトウェアは、オンプレに限らずクラウド上にも展開できます。そのため、自社のネットワーク内で発生している通信を、場所を意識することなくすべてエンド・ツー・エンドで把握できるようになります。重要なのは「場所に依存しない」ということです。ハイブリッドクラウドが当たり前となった現在の企業ネットワークでは必須の要件です。

OS上にインストールするエージェント型ですので、ルータ、スイッチ、そしてファイアウォールなどのアプライアンス機器とは異なり、場所の制限なく展開ができます。これまでは追跡に時間と手間がかかっていた「どことどこが通信をしているのか」を簡潔に把握できるようになります。

例えば、上図ではAccouting-lb-1というサーバからAccounting-web-2の間で通信が行われていることを可視化しています。間にどれだけのスイッチやルータが入っていても実際に通信するのはこの2台のサーバであり、そこでどのような通信が行われているのかをシンプルに把握できます。

可視化の後は遮断、サーバの役割にラベルを貼って制御

また上図では、本来許可していないattkという謎のプロセスから通信が発生していることも確認できます。これは赤矢印で表示されていることからAGSが不正通信としてブロックし、攻撃を遮断しています。企業のセキュリティポリシーに沿って通信制御を実装できることがマイクロセグメンテーションの本領です。

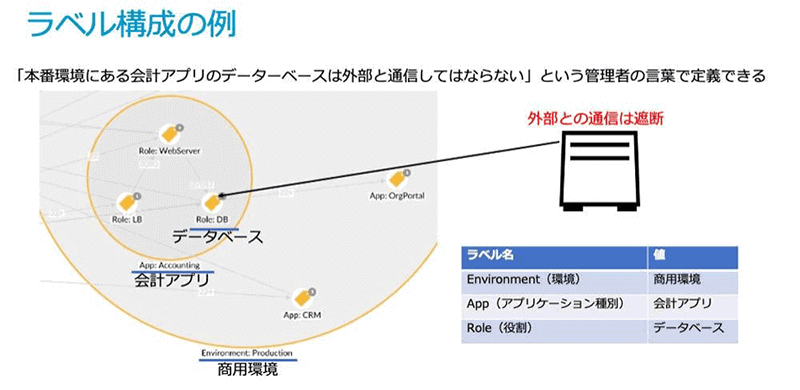

例えば、「本番環境の会計アプリは外部と通信してはならない」というのが企業の通信ポリシーだとします。これを、従来のファイアウォールを使ったセグメンテーション技術で制御しようとするととても複雑でした。なぜなら、「本番環境」「会計アプリ」というのはあくまで管理上の概念で、実際の設定はIPサブネットやTCPポートというネットワーク上の定義に変換する必要があったからです。例を挙げると、本番環境=10.0.0.0/24、会計アプリ=10.0.0.240/28、データベース=TCP27017というような要素が実際の機器に設定される情報になります。そのため、必要なポリシー全てを設定するには複雑になりすぎてしまいます。結果、設定は大まかなものになってきました。これは今必要なランサムウェア対策としては不十分です。

エージェント型のマイクロセグメンテーションでは、ラベルと呼ばれる機能によってこの制約をなくし、必要なポリシー設定を実装できます。これは「本番環境」や「会計アプリ」などの管理上の単位をそのままマイクロセグメンテーションのエージェントに割り振れる機能です。IPアドレスのように場所にひも付くものではなく、どこでも同一に機能する要素として企業のセキュリティポリシー実装が可能となります。

下図は、「本番環境にある会計アプリのデータベースの外部通信は禁止」という制御をラベルで設定した画面です。サーバにこの3種類のラベルを貼るだけで、そのサーバがどこにあっても外部との通信は一切できないよう制御できます。(東京のデータセンターでも、アメリカのデータセンターでも、AWSやAzureなどのクラウド上でも、その場所は一切関係なく同一のポリシーが維持されます。)

マイクロセグメンテーションが侵入型ランサムウェアを止める

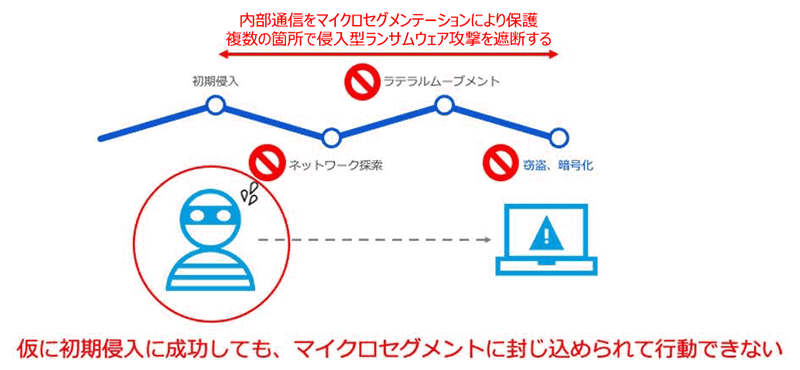

ここまで述べてきたように、従来は検査が不十分であった内部通信ですが、それをマイクロセグメンテーションによって可視化し、ラベルで制御できるようになります。そうすることで、攻撃者の行動をネットワーク上で細かく区切られた複数の区画(セグメント)に封じ込められるようになるのです。

マイクロセグメンテーションで攻撃者の侵入を防ぐ流れ

内部の通信制御を行うことで、こんなにも多くの箇所で攻撃を止めることができます。

- ネットワークへの初期侵入

- ネットワーク探索 → ネットワーク内のスキャン通信を遮断

- ラテラルムーブメント → ポリシー上許可されない通信を厳密に遮断

- 情報の窃盗、暗号化と身代金要求(ランサム) → 攻撃者の外部司令サーバとの通信を遮断

まとめ

明日突然、あなたの企業がランサムウェア被害に遭うかもしれません。被害を止めるには、従来できていなかった内部通信の可視化と制御を、マイクロセグメンテーションで対応することが有効です。サイバー攻撃から事業を保護し、健全な事業成長を継続するために、ぜひマイクロセグメンテーションの導入をご検討ください。

ここまで読んでいただき、マイクロセグメンテーションに関してより詳細な情報を入手したいお客様は、ぜひラックにお問い合わせください。

アカマイ・テクノロジーズと連携して、マイクロセグメンテーション製品の具体的な情報提供や製品デモなどを実施させていただきます。

参考情報

- ゼロトラストセキュリティの新常識、社内リソース間の通信健全化を実現するマイクロセグメンテーション

- Forrester、Akamai Guardicore Segmentation を「リーダー」に選出 | Akamai(https://www.akamai.com/ja/lp/report/akamai-guardicore-best-in-class-microsegmentation)

- マイクロセグメンテーションとは? | Akamai

- マイクロセグメンテーションソリューション選択ガイド | Akamai

- セグメンテーションの現状 e ブック | Akamai(https://www.akamai.com/ja/resources/ebook/state-of-segmentation-ebook)

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR