-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

こんにちは、デジタルペンテスト部の藤原です。

IoT機器やIoTシステムのセキュリティ上の問題を調査するIoTデバイスペネトレーションテストを提供しています。

お客様との打ち合わせで、私たちは「守りたいものは何ですか?」と必ず確認します。お客様からは、「機器に保管される情報」とお答えいただくことが頻繁にあります。この「守りたい情報」は、「暗号化して保管」すれば大丈夫でしょうか?

この記事では、多くのIoT機器の調査に対応した実績から得た知見の1つをご紹介します。

守りたい情報とは?

IoT機器で守りたい情報の例として、以下のものがあります。

- パスワード

- 機器固有の識別番号

- 顧客情報

- 認証情報

これらを「機密情報」と呼ぶことにします。

機密情報を機器に保管する場合、どのように保管していますか?

暗号化して保管すれば大丈夫?

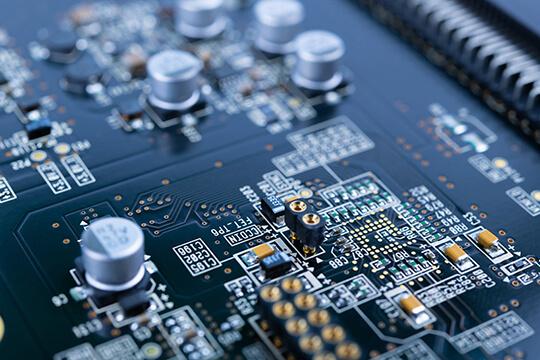

IoT機器では、基板上のSoC(System-on-a-chip)や外部フラッシュメモリ等に、機密情報を保管する事例が多く見受けられます。

ここで、ご注意いただきたい点があります。

攻撃者は、下記のような方法を用いてデータを抽出することがあります。

方法例1:SoCのデバッグポートからSoC内部のデータを抽出する

方法例2:基板上に搭載されているフラッシュメモリ等を、基板から外して、ツールを使ってそのデバイスからデータを抽出する

データを抽出し、それを解析して格納されている機密情報を窃取することを必ず試みます。

このような被害を想定し、データの保管方法を検討する必要があります。

そのため、攻撃者にデータを抽出されても、そこに存在する機密情報を解明できないように保管しておけば問題ありません。

では、どのように保管しておけば良いでしょうか。

「暗号化して保管すれば良いでしょう」と考えるのではないかと思われますが、その場合は次のことが重要です。

1:暗号方式は何を使うか

2:暗号鍵をどこに隠すか

脆弱性のある暗号方式や独自暗号方式を使用していないか、確認しましょう。また、堅牢な暗号方式を使っていても、「暗号鍵」を攻撃者から見える場所に置いてある場合が多く見受けられます。

攻撃者は、SoCや外部フラッシュメモリ等からデータを抽出することを試みることが多いです。抽出されたデータはバイナリ形式で取得されますが、さらに、そのバイナリデータの解析も試みます。実際、「暗号鍵」がそのバイナリデータの中に存在する、いわゆるハードコーディングされていることが多く見受けられます。これは攻撃者から見える場所に「暗号鍵」が保管されていると言えます。

すなわち、ハードコーディングされている「暗号鍵」は攻撃者が見つけ出すことが可能であり、暗号化された機密情報は、攻撃者が見つけた暗号鍵で復号され、機密情報を解明されてしまうことになります。攻撃者はデバイスからデータを抽出する能力と、その抽出したバイナリデータを解析する能力を備えています。そして、さらに、その能力を日々研鑽しています。

抽出されたバイナリデータは必ず解析されると想定しておくことが重要です。

さて、冒頭でお話しした「暗号鍵」をどこに隠すべきかについてです。IoT機器やその構成するIoTシステムの仕様により「暗号鍵」を隠す方法は異なると思われます。暗号鍵を隠す方法も含めて、攻撃者から機密情報を守るために必要な技術や知見をラックは持っています。ぜひラックのIoTデバイスペネトレーションテストを実施いただき、その報告書に記載されている「推奨対策」をご覧いただければと思います。

おわりに

ラックのIoTデバイスペネトレーションテストは、IoT機器やその構成するシステムに潜在する脆弱性(脅威)を調査し、それにより引き起こされる問題(リスク)を検出するばかりでなく、推奨する対策を提示できることが強みの1つです。IoT機器やその構成するIoTシステムのペネトレーションテストをご検討の際はお気軽にご相談ください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR