リアリティを追求したセキュリティ診断「情報システムペネトレーションテスト」とは

ペネトレーションテスト(侵入テスト)において攻撃に成功した場合は、どこまで企業の深部へ侵入でき、どのような情報を持ち出せるかを調査します。それにより、対策の有効性の診断や被害範囲の想定を実施することで、企業はシステム全体の攻撃耐性を確認できます。

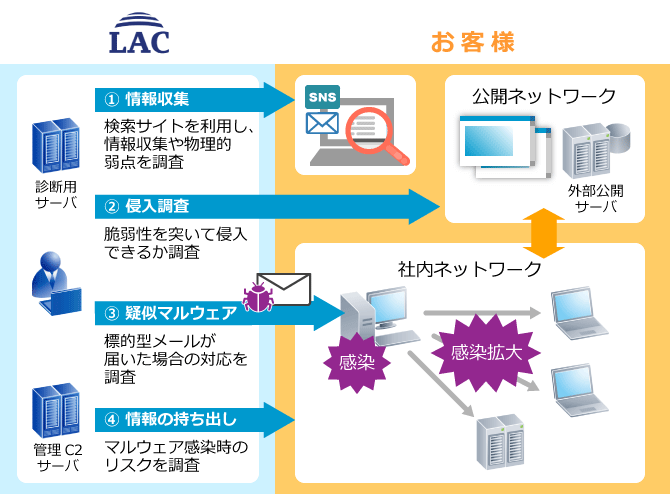

ペネトレーションテストはシナリオ検討とセットであり、さまざまな角度から脅威シナリオを検討した上で、優先すべき侵入シナリオについて疑似的なサイバー攻撃を実施します。下記に、代表的なシナリオを示します。

1 システムの情報収集、OSINT調査

検索サイトを利用した情報収集によって、不用意に公開されている情報がないか、攻撃の糸口となる情報がないかを確認します。

2 外部公開サーバに侵入できるかを調査

プラットフォームやWebアプリケーションについて、実際に侵入できる脆弱性があるかを確認します。(この部分は、診断サービスにより対応します。)また、更にそれらの脆弱性を悪用された場合、後段のシステムにどれだけの影響が出る可能性があるかを確認します。

3 疑似マルウェアを用いて、社員のセキュリティモラルを調査

標的型メールが届いた場合の対応を確認したい場合、開封率等を必要に応じて確認可能です。

4 疑似感染により、情報持ち出しができるかを調査

お客様の組織ネットワークがマルウェアに感染した場合のリスクを確認します。マルウェアと一口にいっても、従来のOA環境ばかりではなく、テレワーク環境や委託先端末、特定サービス保守用端末など、そのシナリオは様々です。

脆弱性診断とペネトレーションテストの違い

サービスの流れ

情報システムペネトレーションテストは、次の流れで実施します。シナリオは事前に合意した上で実施します。また、実施中も担当者と確認しながら進めますので、本番環境への影響を最小限にした上で実施できます。

| 実施内容 | 期間の目安 | 期間の 目安 |

|---|---|---|

1.ヒアリングと診断準備 |

1ヶ月 | |

| ネットワーク環境構成、個人/機密情報の保管状況、ログの取得状況などを考慮し最適な診断範囲と疑似攻撃のシナリオを決定します。 | ||

2.疑似攻撃診断の実施 |

1~2週間 | |

| シナリオに沿って疑似攻撃による診断を実施し、結果を記録します。 | ||

3.データ分析 |

1ヶ月 | |

| 診断結果およびお客様の環境のログをもとに攻撃に対する問題点を分析し、評価をまとめます。 | ||

4.報告 |

1~2時間 | |

| 問題点を報告書にまとめ、報告会において発見された問題点をご説明します。 | ||

5.サポート |

1ヶ月 | |

| 納品日から1ヶ月間、報告書や診断結果に関する問い合わせにお応えします。 |

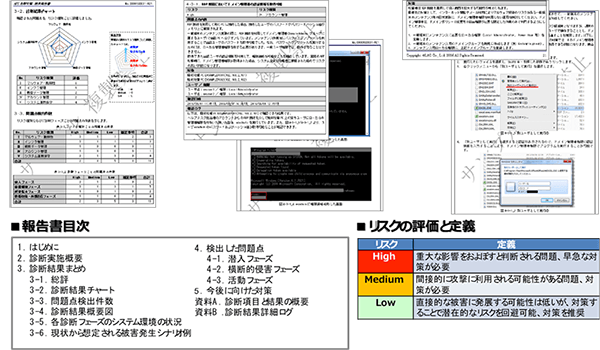

報告書

「情報システムペネトレーションテスト」実施後に提供する報告書においては、調査により判明した問題点および対策について、絵や実際のコマンド等を用いて、具体的かつ分かりやすく記載します。

「レッドチーム演習」は、ペネトレーションテストの中でも行われる疑似攻撃を活用した演習です。ブルーチーム(お客様のSOCやCSIRTなど)の方に実際に攻撃に対応して頂き、検知・初動対応・封じ込め等の対応が可能かどうかの評価を行います。「レッドチーム演習」をご要望のお客様に対しても、現状の監視体制等を踏まえた攻撃シナリオのご提案が可能です。

ブルーチームにとっての演習効果を最大限高めたい(対応能力(レジリエンス)の向上を目的として重視したい)場合、「TLPT(脅威ベースのペネトレーションテスト)」のサービス内容もご参照ください。

価格

情報システムペネトレーションテストは、お客様との打ち合わせにより、要望に沿った実施内容(シナリオ)を作成し提供します。

ラックの中でもトップクラスのセキュリティ技術者が最低2ヶ月ほどを費やすことを見込み、700万円~を想定しています。以下は典型的なケースの価格例です。

| 内容 | 価格(税抜き) |

|---|---|

| 標準マルウェア感染 シナリオ |

700~1000万円程度 注:起点の選定等を含む場合別途 |

※ 価格は実施内容により変動いたします。