-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

ラック サイバー救急センターは企業や組織のセキュリティ事故発生時の緊急対応相談を受け付けています。その中でも2020年頃から侵入型ランサムウェアの被害相談が増加しています。

これまでのランサムウェアと比較した侵入型ランサムウェアの特徴と、その攻撃手法にあわせて実施が推奨される境界防御の重要性について解説します。

侵入型ランサムウェアの特徴

ランサムウェアとは組織内のデータを暗号化し、復号を条件に金銭を要求する攻撃を指します。

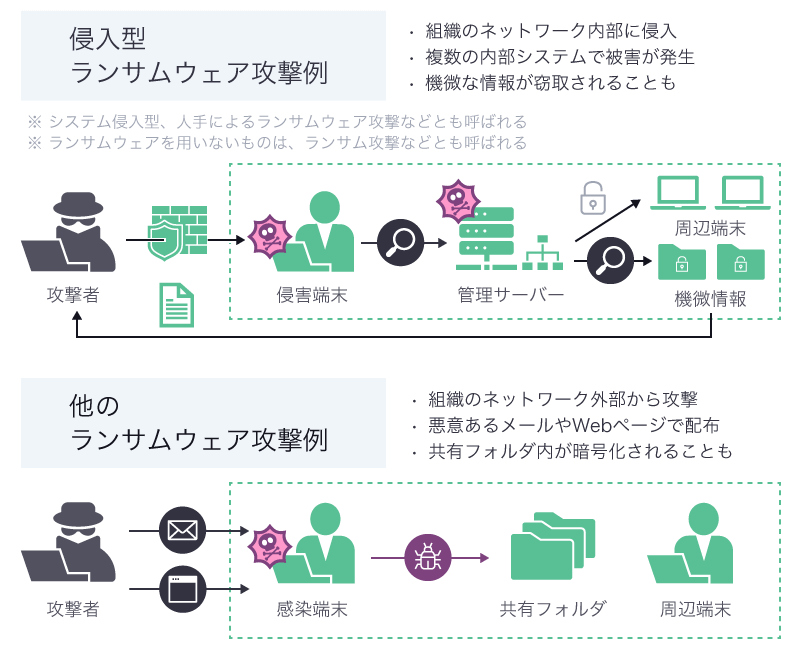

2019年頃までのランサムウェアの手法は、メールの添付ファイルや本文中のURL、改ざんされたウェブサイトを閲覧したユーザのPCをランサムウェアに感染させ、感染PC内のファイルや感染時にPCを操作していたユーザが読み書き可能なファイル共有を暗号化するものでした。感染を引き起こすメールやウェブサイトを閲覧するユーザは無作為に選ばれるため、「ばらまき型」と呼んでも差し支えないでしょう。

一方2020年頃からのランサムウェアの手法はこれまでの手法と区別のためJPCERT/CC※は「侵入型ランサムウェア」と定義しました。インターネットから攻撃可能な機器を狙って組織内部のネットワークに攻撃者が接続し、内部のPCやサーバに侵入します。多くの場合、脆弱性のあるVPN機器が狙われます。

※ 侵入型ランサムウェア攻撃を受けたら読むFAQ - JPCERT/CC

最初に侵入したPCやサーバを起点に、さらに到達できる他の重要サーバをスキャンすると共にドメイン管理者アカウントやキッティング用途などで使われる共通のローカルアカウントを奪取し、内部ネットワーク全体に侵入していきます。この攻撃者の動きをここでは「横展開」と呼びます。

攻撃者は重要なデータやバックアップがあるサーバを見定め、データの暗号化をしてくるため、被害は深刻になります。また、暗号化だけでなくデータを窃取し、データの公開を示唆して金銭を要求する「二重脅迫」もされることがあり、被害はシステムの停止だけでなく、情報漏えいにもつながります。

侵入型ランサムウェアの対策として境界防御を見直そう

侵入型ランサムウェアの対策として、通常VPN機器の脆弱性対応やEDR(Endpoint Detection and Response)の導入などが挙げられます。

しかし、バージョンアップ後に、不具合が出ないかのテストや、作業時期の社内調整を含めたバージョンアップ作業が追い付かない、Windows Server 2003などの既存のEDRが対応していない製品が残っている、などの理由で対策が進まないお客様もいらっしゃいます。そこでまずは従来セキュリティ対策の基本であった境界防御を改めて見直すことで、被害を防ぐ、あるいは被害の低減を図りましょう。

初期侵入への対策

2022年10月10日(現地時間)、Fortinetは日本でも採用例が多いFortiGateの認証バイパスの脆弱性※を報告しました。

※ JPCERT/CC:Fortinet製FortiOS、FortiProxyおよびFortiSwitchManagerの認証バイパスの脆弱性(CVE-2022-40684)に関する注意喚起

この脆弱性は悪用されるとVPN経由で内部ネットワークへ侵入される危険な脆弱性ですが、注目したいのは管理インターフェースへアクセスが必要である点です。管理者のIPアドレスのみに接続制限をしていれば脆弱性を悪用されることはありません。

また、組織内で利用しているシステムの保守用に設置しているVPN機器の脆弱性が悪用され、組織内に侵入された事例もありました。この場合も保守業者のIPアドレスのみに接続制限をしてあれば攻撃者は直接侵入することはできません。

もちろんバージョンアップによりVPN機器の脆弱性を修正するのが望ましいですが、境界防御により必要最小限のアクセスのみに制限することで多くの侵入の芽を摘むことができます。

横展開への対策

侵入型ランサムウェアの被害事例では、内部ネットワーク間で境界防御がないフラットなネットワークであるほど、被害は大きくなり、復旧に時間がかかります。攻撃者がアクセス可能な重要データが増え、侵害の可能性があり調査しなければならないPCやサーバが増えるためです。

総務部と開発部、海外拠点間と国内拠点のように直接アクセスが必要ないネットワークはセグメントを分け、不要な通信は遮断するべきです。また、サポートの切れたOSなどリスクの高いシステムがある場合、厳密に必要な通信のみ接続元/接続先を限定することで侵害リスクを大きく下げることができます。

境界防御を適切に実施するためには

境界防御には許可リストにより必要な通信のみ通す方法、拒否リストにより不要な通信を遮断する方法の2通りがあり、現実的には両者を使い分けることになるでしょう。先に上げた管理インターフェース、リスクの高いシステム、重要データを持つシステムについては少なくとも許可リストを使うべきです。

境界防御は細かく設定するほど効果がありますが、全システムの必要な通信を全て把握し、全てを詳細に設定していくのは中々困難です。しかし、侵入型ランサムウェアに限らず各種セキュリティインシデントが起きた際に被害を低減し、侵入経路の絞り込みにも役立ちます。

まずは重要なシステム、リスクの高いシステムから優先的に境界防御が適切にされているか見直してみてはいかがでしょうか。

境界防御のソリューションとして

従来の境界防御型では、一度マルウェアの侵入を許すと、その後はシステム内で自由に活動されてしまう「ラテラルムーブメント」が問題になっていますが、マイクロセグメンテーションによって端末に論理的な境界を作ることで、それを防ぐことができます。

Akamai Guardicore Segmentationでは境界防御を「マイクロセグメンテーション」技術を用いてネットワーク内に防火壁を配置し、細かくゾーンを設定します。

場所に依存することなく、通信すべきものだけにアクセスを許可でき、インシデントの影響を最小限に抑えることができるという意味で、境界防御型セキュリティを見直す際に、注目すべきソリューションだと考えます。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR