-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

ラックのサイバー救急センターには、業種・規模を問わずランサムウェアや標的型攻撃の深刻な被害を受けた企業からの支援要請が日々寄せられています。こうした状況を少しでも打開する有効な手段の1つが、WindowsとActive Directory(以下、AD)の要塞化(ハードニング)です。

この記事では、ランサムウェアの実際の侵入手口と具体的な対策を解説し、ラックが提供する「Windows・AD要塞化分析サービス」をご紹介します。

ランサムウェア攻撃の手口

まず、ランサムウェアの侵入手口について説明します。

初期侵入の手口

初期段階での侵入手口は下記が挙げられます。

ラックで確認している手口

ラックで確認している初期侵入の手口の傾向としてはここ数年変わらず、VPNの脆弱性や、平易なパスワードによるVPN・RDP等へのなりすましログオンによるものがほとんどです。

警察庁で確認している手口

警察庁が公開している資料「令和6年におけるサイバー空間をめぐる脅威の情勢等について」においても同様の傾向であることが分かります。

※ 令和6年におけるサイバー空間をめぐる脅威の情勢等について

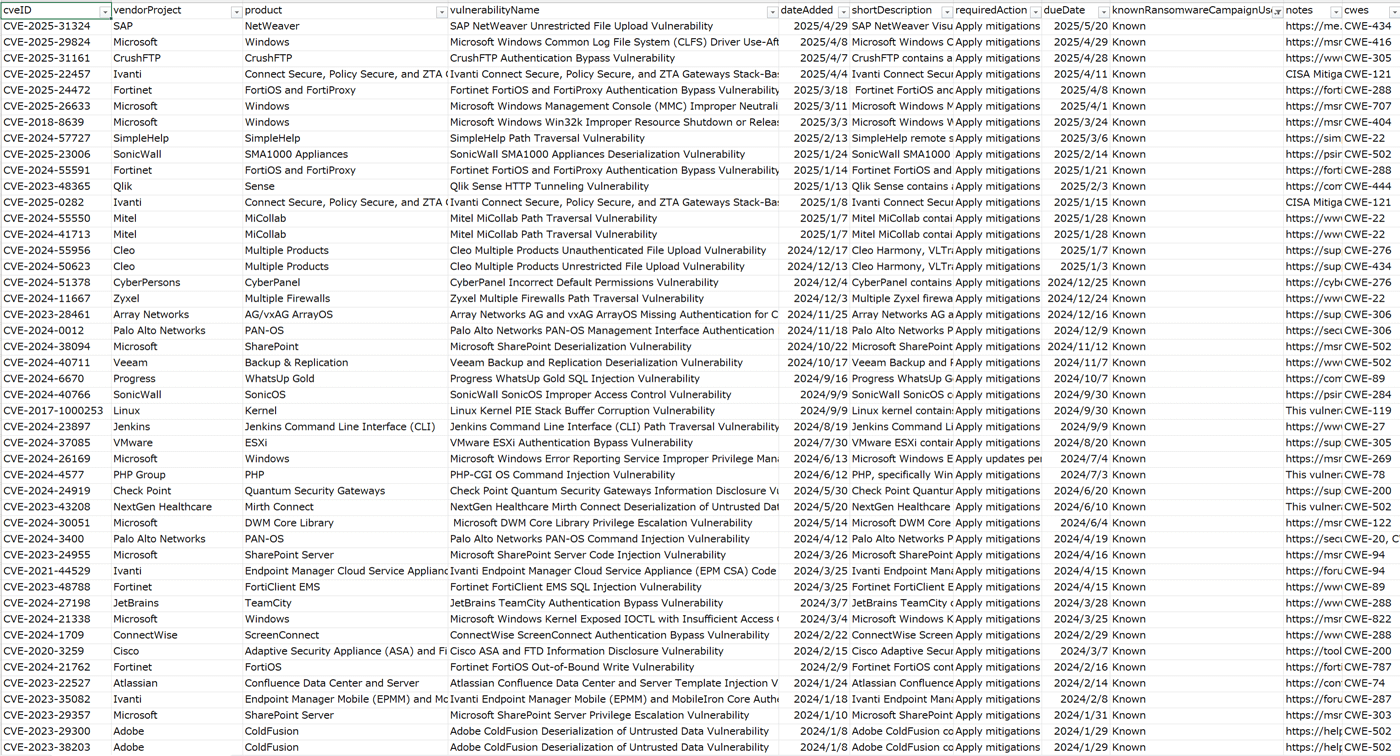

侵入後の手口と悪用が確認されている脆弱性

攻撃者は、初期侵入後に脆弱性や平易なパスワードを悪用し、比較的容易にWindowsやADの管理者権限を取得して侵害しているケースが多いようです。なお、CISAのKEV(Known Exploited Vulnerabilities) Catalog※を参照すると、ランサムウェア攻撃に悪用される脆弱性は様々です。なおこれらの脆弱性は初期侵入、初期侵入後の横移動(ラテラルムーブメント)で使用された等の区別はありません。

※ Known Exploited Vulnerabilities Catalog | CISA

初期侵入や侵入後の手口への対策

次に、初期侵入と侵入後の対策についてご説明します。

初歩的な対策

上記の手口への本質的な対策としては以下が挙げられます。

- 脆弱性への対応

- 認証強化

- -多要素認証

- -パスワードのポリシー

- -アカウントロックアウトのポリシー

多層防御の観点から、他にも様々な対策が考えられますが、比較的容易にできる初歩的な対策として以下をお勧めします。

- アカウント、パスワードを共有しない、もしくは、共有を必要最小限とし、共有するパスワードは保護する

- VPN、サーバ(RDP等)の管理アクセスに対する送信元を制限する

- VPN経由でアクセス可能な社内の通信先を制限する

- 重要なバックアップは定期的に取得し、ネットワークから切り離された状態で保存する

初歩的な対策だけでは不十分

攻撃者は状況に応じて高度な攻撃手法を組み合わせてきます。実際に米国のCISA(Cybersecurity and Infrastructure Security Agency)から、ランサムウェア攻撃に関するアドバイザリが多数報告されています。

例えば、ランサムウェアグループ「Daixin Team」は、認証情報を盗み出すPass the Hash攻撃を用いたことが報告されています。この手法はパスワードの強度に関係なく、共通のパスワードが設定された「helpdesk」等の共通アカウントを乗っ取ることが可能であり、企業のセキュリティに深刻な脅威をもたらします。

※ #StopRansomware: Daixin Team | CISA

Conti RansomwareやCuba Ransomwareによる攻撃では、Kerberoastingが使用されたことが報告されています。Kerberoastingは、サービスアカウントのパスワードハッシュ値に対して、オフラインのパスワードクラッキングをする攻撃手法です。パスワードがオフラインパスワードクラッキングに耐えるパスワードであれば問題ありません。対策としては、サービスアカウントには一般のドメインユーザアカウントではなく、パスワードを自動管理するgMSA(Group Managed Service Account)や、dMSA(Delegated Managed Service Account)を使用することが望ましいです。

※ #StopRansomware: Cuba Ransomware | CISA

※ Steal or Forge Kerberos Tickets: Kerberoasting, Sub-technique T1558.003 - Enterprise | MITRE ATT&CK®

※ Microsoft's guidance to help mitigate Kerberoasting | Microsoft Security Blog

このように先に挙げた「初歩的な対策」だけでは不十分である場合もあります。攻撃者は初期侵入できた組織の対策状況を踏まえて様々なレベルの攻撃手法を選択します。そのため、あらゆるランサムウェア攻撃を防止するためには、初歩的な対策の実施に加えて、最終的には一定程度以上のセキュリティ対策が必要です。

攻撃者は弱い部分を狙う

残念ながら、攻撃者はセキュリティ対策が施された強固な箇所ではなく、脆弱な箇所を狙って攻撃を仕掛けます。

このことについては2つの視点があります。

- 自組織だけの視点:組織内でセキュリティが弱い箇所が攻撃対象となる

- インターネット全体の視点:相対的にセキュリティが弱い箇所がある組織が侵害されやすい

まずは、組織全体のセキュリティレベルを均等に底上げし、他組織よりも相対的にセキュリティレベルを上げておくことが重要です。なお、標的型攻撃の対象となる組織については、攻撃者は組織を狙ってしつこく攻撃するため、組織全体のセキュリティレベルを他組織との相対比較ではなく、一定程度以上に均等に底上げしておく必要があります。またランサムウェア攻撃も同様で、一定以上のセキュリティ対策を実施しない限り安心できません。

管理者アカウントへの対策

ランサムウェア攻撃に限らず、管理者アカウントを使用するPCがマルウェア感染や不正アクセスされ、大きな被害を招くセキュリティインシデントも散見されます。例えば以下のような、すぐに実施しやすい対策も効果的です。

- 管理者の管理用アカウントとオフィス業務用アカウントを分ける(管理者がオフィス業務からマルウェア感染した場合の影響を減らす)

- 管理用アカウントを使用するPCを分ける

- 管理用アカウントを使用するPCは特にセキュリティを強化する

- -原則、インバウンドの通信はFirewallで全て禁止する

- -ローカル管理者アカウントのパスワードは他の利用者のPCと共通にしない

- ADにおける[Domain Admins]等、ADで何でもできる権限を付与する管理者アカウントを最小限に減らす

- -一部のサーバを管理する管理者アカウントには[Domain Admins]ではなく、該当サーバの管理者権限のみを付与する

Windows・AD要塞化分析サービスとは

Windows・AD要塞化分析サービスは、ランサムウェア攻撃や標的型攻撃における横移動(ラテラルムーブメント)への対策を強化するサービスです。侵入後の攻撃者の横移動に対しては、Windows、ADのアカウント管理とセキュリティ設定を強化することで、行動を大きく制限できます。上記の対策はほんの一例です。

本サービスでは、お客様のWindowsやADのアカウント管理やセキュリティ設定状況を分析し、不足している対策を優先順位付きで報告します。それにより横移動への対策強化を支援します。

本サービスのポイントは以下の3つです。

- ランサムウェア攻撃、標的型攻撃への対策に特化しています。膨大なWindowsのセキュリティ設定を対象とするのではなく、ランサムウェア攻撃、標的型攻撃に特化した必要な対策を提案し、対応する負担を軽減します。

- 報告する不足している対策について、高・中・低と3段階の優先度に分け、同じ優先度でもさらに優先順位を付けて報告します。具体的には高1、高2...、中1、中2...、低、とすることで、お客様が迷うことなく速やかに対策に着手可能です。

- 全ての要塞化項目と具体的な設定方法を網羅した、200ページを超える設定ガイドを提供します。これにより迅速なWindows・ADの要塞化が実現できます。

本サービスは、ラックが長年の標的型攻撃やランサムウェア攻撃への対策支援で培ったセキュリティ対策の知見に基づいており、実際にこのサービスを実施した組織では、大幅な攻撃リスクの低減とセキュリティの向上を実現しています。ランサムウェア攻撃や標的型攻撃への対策としてWindowsやADのセキュリティを強化したいとお考えの際は、ぜひラックへお問い合わせください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR