-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

昨今、話題になっている「ランサムウェア」という言葉は昔からありますが、2020年あたりから一般的新聞紙面にも度々登場するようになったと思います。データやシステムを暗号化という形で破壊し、復号の対価を要求するタイプのマルウェアという意味合いで登場しました。

ランサムウェアの対策では、バックアップを安全に保管することが強調されがちです。車の運転になぞらえれば、「車輪がパンクしても良いように、スペアタイヤを積載しておく」ことにあたるでしょうか。この対策は、確かに有効な施策のひとつではあるのですが、バックアップ偏重に代表される、「旧来のワーム型ランサム」をイメージした対策は、ミスリードになりつつあると私は感じています。

本稿では、ミスリードになっているように感じた理由と、ペネトレーションテストを実施してきた経験者から見た、現代的な標的型ランサムウェアに対して効果の高いネットワーク・セキュリティ対策を紹介します。

バックアップがあれば安心?

いま、大きな被害を出している事件の背後にあるランサムウェアの多くは、いわゆる標的型ランサムウェアと言われるもので、「感染した端末を即座に片っ端から暗号化していく」という初期のランサムウェアの動作イメージとはかなり異なります。むしろ、静かに潜伏しながら遠隔操作を通じて内部を制圧していき、ネットワーク全体の制圧に成功した時にはじめて、一気に牙をむきます。このような場合、大量のサーバやクライアントが短時間でやられることになります。その方が身代金を取れるからでしょう。この点に留意しつつ、バックアップさえあれば安心か否かを解説します。

バックアップもやられてしまう

上記に述べたようなシナリオでは、本番システムやデータが破壊(暗号化)されるタイミングで、オンラインに存在するバックアップデータも破壊されてしまうという懸念があり、実際にそうした事例を耳にします。

リアルタイム性を確保しやすいオンラインのバックアップでも、バックアップデータの書き込み権限は、マルウェア等により奪取されるおそれのある権限とは確実に分離された体系となっているかどうか、併せてオフラインのバックアップも取得されているかを確認することが重要です。

バックアップの復元は簡単ではない

仮に完全なオフラインの読み取り専用媒体の形などでバックアップが無事に残っていたとして、全拠点の全システムがもっていかれたような場合、復旧するためにかかる時間は1日や2日では済まないうえ、データの復元ポイントは巻き戻りが避けられないでしょう。

それはすでに、「バックアップデータがあって助かった」と言えるような小さなインシデントではなく、最大限防止すべき最大級インシデントのように思います。

バックアップはあくまで、「代替策・プランB」という意味においての「バックアップ手段」と捉えるべきです。

二重脅迫ランサムウェア

攻撃者は暗号化前に別途データを窃取しておき、インターネット上などに晒すか売り払うと、脅迫してくることが少なくありません。

この場合、バックアップデータがあってもなくても、もはや関係がありません。

以上が、バックアップ強調型のランサムウェア対策論に違和感がある理由です。

怪しいメールの添付ファイルをクリックしてしまう人が一人いたからといって、ネットワーク全体を制圧されてしまうのであれば、少しのデコボコでパンクしてしまう不良タイヤで運転しているようなものです。もはや「スペアタイヤ(バックアップ)」で解決できる話ではないのです。改善すべきは、簡単に全体制圧を許してしまうネットワーク・セキュリティ強度そのもの、タイヤの方が重視されるべきでしょう。次では、どのような対策が有効となってくるのかを、具体的に見ていきます。

本当に有効なランサムウェア対策とは

社内ネットワーク全体の対ランサムウェア強度を測ったり、バックアップデータが社内ネットワークの汚染によって同時にやられてしまう最悪シナリオは大丈夫なのかを確かめたりするのに、ラックのペネトレーションテストを受けていただくことがもっとも確実なのですが、ここではペネトレーションテストを提供している経験を踏まえた、強固なネットワークを築く指針をご覧いただきたいと思います。

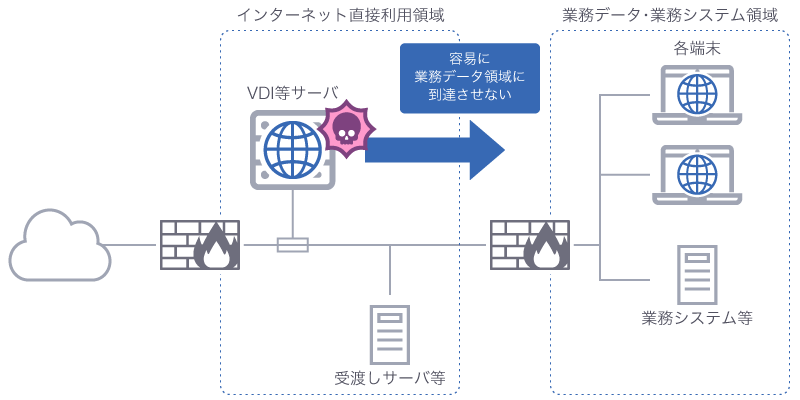

仮想化技術の導入によるネットワーク分離

インターネットとメールのやり取りやWeb閲覧を日常的に行うネットワークは、家屋で例えるとベランダか玄関口のような領域です。そこに金庫を置くべきではありません。

簡単にやられないネットワークでは、仮想化技術・ネットワーク分離が導入されています。例えば、AネットワークとBネットワークに分離されていて、A⇔B間の通信は厳しく制限されている、Aではインターネットが使えるがBでは使えない、という状態を実現すれば、Aネットワークに侵入を許したからといって、簡単にBネットワークはやられない状況をつくれます。

もっとも、ペネトレーションテストを実施してみると、分離されている筈がAネットワークからBネットワークに侵入できる穴が見つかる、AネットワークとBネットワークを超越的に管理できる最上位権限があってそれを奪取できる、などの結果になることも少なくありません。「ネットワーク分離を実施しているから、そうひどいことにはならないと聞いている」とお考えのお客様にこそ、対策の総仕上げとしてラックのペネトレーションテストに挑戦していただきたいと思います。

EDRによるエンドポイント監視

標的型ランサムウェアの脅威に対しては、いかに潜伏期の内に検知し、駆除するかが大切です。ここで武器となるのは、やはりEDR製品が挙げられるでしょう。未導入のお客様であれば、まずは導入に向けた検討を推奨します。最近では、ペネトレーションテストを受けていただくお客様においてもEDR導入済みのお客様がほとんどになってきています。ここでのポイントはむしろ、導入したら終わりではないということです。

EDRによる監視を効果的に機能させるためのポイントは、アラート発報後にあります。現実的には、アラートモニタリングは監視ベンダに任せることも少なくないと思いますが、実際に脅威の封じ込めに効いてくるのは、感染が疑われる端末の隔離完了までの時間です。監視ベンダの選定にあたっては、そのあたりのタイムスケール、そしてSLAをよく確認することが重要です。

そこまで整った後にも、EDRは標的型ランサムウェア等の攻撃者による遠隔操作をどのように捉え、アラートがあがったらどのように動けばよいか、それは実際に機能するかといった確認と演習が必要です。ラックのペネトレーションテストの上位メニューでは、EDRの監視性能の評価だけではなく、その後の対応等の内容についても、評価・確認が可能です。

権限管理・パスワード管理の徹底

私は、主に社内ネットワーク(OAネットワーク)のペネトレーションテスト型強度検証に5年近く関わっていますが、つくづく感じることは、「つまるところ権限分離ができていないことでやられる場合が多い」ということです。下記のような弱点はよくあるパターンであり、標的型ランサムウェア等への対策強度に大いに関係してしまいますが、突き詰めればすべて権限分離不備です。

- 同じ部署の管理するネットワークなので、異なるネットワークでも特権パスワードは同一に設定されている

- ある一部を管理する業務に、全体を管理できる権限のアカウントを用いている

- バックアップデータの管理権限と、本番データ管理権限が同じ

- バッチ等に記載せざるを得ないパスワード/トークン等が、意図しない権限で閲覧できる

これらは日々の運用と深く紐づいており、徐々にレベルが低下しがちであるため、セキュリティ担当者の知らない間に傷が広がっていくものです。こうしたことに対しては、ネットワーク設計段階から権限の分離を可能とする設計を意識した上で、アカウント/権限管理台帳のようなものを常時更新し続けて、確実に運用管理することが対策となるでしょう。

しかし残念ながら、ペネトレーションテストによる検証結果を参照する限り、上記のことができている組織はほとんどありません。「ひとりCSIRT」や「ひとり情シス」という言葉がある通り、ITおよびサイバーセキュリティの増大し続ける経営インパクトに見合ったリソース配分が行われていないことが背景にあるでしょう。そのような中でも、なんとか業務を回すように編み出された稼働重視、利便性重視の結果生まれるのが、先述のような権限分離不備であり、攻撃者にとってつけ込む隙を与えているとも言えるのです。

こうした細々とした、しかし致命的で根深い弱点については、私達の提供するようなペネトレーションテストをうまく活用していただき、チェックと是正を繰り返すことが当面現実的な対策でしょう。

おわりに

今日においてランサムウェア大規模被害事例の背景にあることが多い、標的型ランサムウェア対策について考察しました。標的型ランサムウェアを含む標的型攻撃の多くは、海外のサイバー攻撃グループによって行われていて、その一部は国家機関との関係性も取り沙汰されています。DXというIT活用の深化(=IT依存のさらなる進行)に取り組む企業にとって、サイバー空間の安全性の見通しは決して甘いものではありません。一方、それは根本的にセキュリティ対策レベルを見直し、現代のサイバー脅威に見合ったレベルに引き上げるチャンスでもあります。

私たちは、高いレベルのペネトレーションテストサービスの提供を通じて、企業が本来の仕事に安心して集中できる環境を作る一助となりたいと考えています。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR