-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

テレワークの拡大やクラウドの普及を背景に、セキュリティの考え方は急速に変化しています。従来のように社内にファイアウォールなどの境界をつくる境界防御型では、テレワークやクラウドを導入した場合に情報漏えいや不正アクセスなどを防ぎきれないリスクがある、ということが要因の1つに挙げられます。

今、注目されているのはゼロトラストというセキュリティの考え方です。そしてゼロトラストセキュリティと関連して頻繁に出てくるワードに、「SASE」というセキュリティフレームワークがあります。

この記事は境界防御型のセキュリティの課題を確認する情報システム部担当者に向けて、SASEとは何か、仕組み、主な機能、注目される背景などについて解説します。新たなセキュリティ管理体制を構築する参考にしてください。

SASE(サシー)とは

SASE(サシー)とはガートナー社が提唱したセキュリティフレームです。ここではSASEの概要を解説します。

ガートナー社が提唱したセキュリティフレーム

SASEとは、ネットワークとネットワークセキュリティを統合し、クラウドサービスとして提供するセキュリティフレームワークです。SASEは「Secure Access Service Edge」の略で、読み方は「サシー」です。

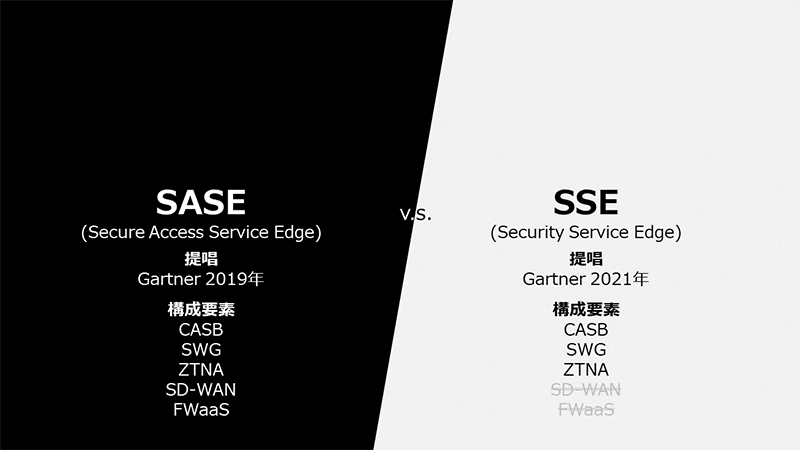

SASEは米IT調査企業であるガートナーが2019年に提唱しました。SD-WAN、SWG、CASB、NGFW、ZTNAを含む、サービスとしての統合ネットワークおよびセキュリティ機能を提供します。

SASEは従来別々に管理していたセキュリティとネットワークのサービスを一体化した製品で実現されるのが特徴です。SASEの導入によって、社内に境界を張ってその中を守る境界線型防御から、スケラーブルなプラットフォームによる防御に移行できます。

SASE導入のメリット

SASEを導入するメリットとして、以下の内容が挙げられます。

- ゼロトラストの考え方に基づく企業のガバナンス強化

- リモートワークでもセキュアなネットワーク環境を実現

- 運用を一元化することによる管理コストの低減

近年、企業の脆弱性を突いた攻撃や個人情報流出などの問題が多く発生しています。セキュリティ上の問題が発生すると、サービス停止やユーザーの離反、さらには企業価値を毀損するリスクがあります。

また、近年、ESG※1を考慮した投資活動や経営・事業活動が企業評価する情報として注目されています。ESGはEnvironment(環境)、Social(社会)、Governance(企業統治)の頭文字を集めたものです。SASE導入によるガバナンス強化は、企業価値の毀損防止だけでなく、ESG投資を促すなど企業価値の向上にも寄与すると考えられています。

ゼロトラストとの違い・関係

ここでは混同しがちなゼロトラストとの違い・関係を解説します。

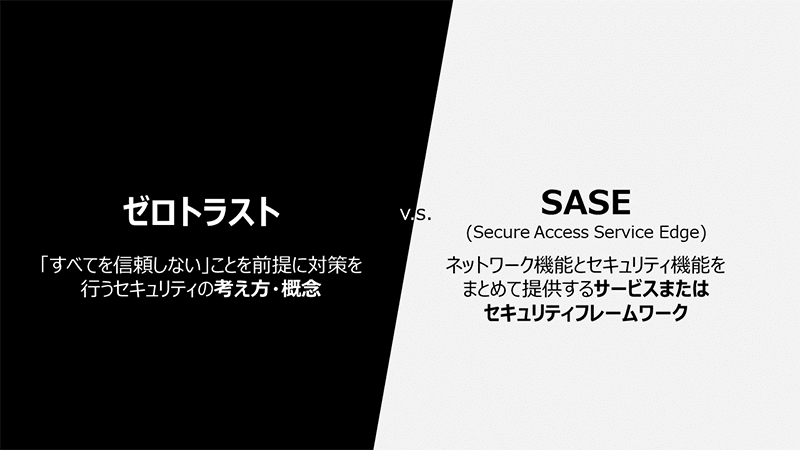

ゼロトラストはセキュリティの考え方です。一方、SASEはゼロトラストの考え方をベースにし、ネットワーク機能とセキュリティ機能をまとめて提供するサービス、またはセキュリティフレームワークを指します。

ゼロトラストとは、IPAによると「社内外すべてを「信用できない領域」として、全ての通信を検査し認証を行うという考え方」※2です。このゼロトラストが基準となってSASEの各機能が実装されています。例えば、後述しますが、通信のたびにネットワークやデバイスの状態などを認証するZTNAがあります。

ゼロトラストでは「社内=信用できる領域」「社外=信用できない領域」と区別しません。したがって、ユーザーの場所によらずサイバー攻撃を防御するSASEと親和性が高い考え方です。ゼロトラストを実現する上で必要なセキュリティ機能とネットワーク機能を、統合して提供するインフラストラクチャの1つがSASEなのです。

SASEの仕組みと主な機能

ここではSASEの仕組みと主な機能を紹介します。サービス・パッケージに含まれる、主な代表的なサービス、機能例は以下の5つです。

- SD-WAN(Software Defined - Wide Area Network)

- SWG(Secure Web Gateway)

- CASB(Cloud Access Security Broker)

- FWaaS(Firewall as a Service)

- ZTNA(Zero Trust Network Access)

ただし上記の機能すべてを実装する企業は多くありません。自社のシステムの大部分を一斉に更新するのはコスト的にも、運用的にも負担が大きくなるでしょう。

SASEを提唱したガートナー社も「2021 Strategic Roadmap for SASE Convergence」※3のなかで、CASB、SWG、ZTNAの3機能に絞って導入する企業が増えるだろうと予測しています。ガートナー社は、これらSASEのセキュリティサービス部分の3機能を担うものを「SSE(Security Service Edge)」として打ち出しています。

ラックにおいても、SSEの3機能にプラスして「構成検討と要件整理」「QA対応」「トレーニング」をパッケージした「SASEスターターサービス by Netskope」を提供しています。

SD-WAN(Software Defined - Wide Area Network)

SD-WAN(Software-Defined WAN)は、物理的に離れた拠点をオフィスネットワークで結んだWANを、クラウドで運用管理できるサービスです。直訳すると「ソフトウェアで定義されたWAN」という意味があります。

SD-WANを導入すると回線品質を可視化してモニタリングしたり、使用中のアプリケーションをチェックしたりできます。また、各拠点にある通信機器を遠隔操作できるため、運用担当者の負担も減らせます。

SWG(Secure Web Gateway)

SWG(Secure Web Gateway)は、IPAの定義によると「外部へのWEBアクセス等を安全に行うためのクラウド型プロキシのこと」※2です。具体的にはアンチウイルス、アプリケーションフィルタ、URLフィルタ、データ漏えい防止(DLP)、不正侵入防止などの機能をクラウド上で提供します。

例えば社内サーバに外部からアクセスがあった際、URLやIPアドレスを照合し、安全ではないと判断した場合にアクセスを遮断します。

CASB(Cloud Access Security Broker)

CASBは2012年にガートナー社が提唱したセキュリティについての概念であり、ガートナー社によればCASBとは次のとおりです。

「CASBは、オンプレミスもしくはクラウドベースのセキュリティポリシーの実施ポイントです。クラウドサービスのユーザーとクラウドサービスプロバイダー間にあり、クラウド上のリソースにアクセスする際に、企業のセキュリティポリシーを適用できるようにするものだ。CASBは、複数種類のセキュリティポリシーを統一する。例として、認証やシングルサインオン、認可、資格証明マッピング、デバイスプロファイリング、暗号化、トークン化、ロギング、アラート、マルウエア検出/防止などがある」※4

CASBの主な機能は以下のとおりです。

- 従業員が利用しているSaaS(Office 365やSalesforceなど)を可視化する

- アクセス権限の逸脱やデータ持ち出しをチェック、ブロックする

- コンプライアンスの監視(セキュリティルール、ポリシーなどを満たしているか)

- セキュリティ脅威の検出、防御

例えばCASBはテレワークで働く従業員の通信やデバイス状況などを常時モニターして、情報漏えいや不正行為を防ぐなどがあります。

FWaaS(Fire Wall as a Service)

FWaaS(Fire Wall as a Service)はクラウド型のファイアウォールです。クラウド上でURL/DNSフィルタリング、侵入防止システム(IPS)などを実装することで、セキュリティレベルを高めます。SASEでは境界型防御が不要になるというわけではなく、FWaaSのように形態を変えて実装されています。

クラウド型のFWaaSは、オンプレミス型のファイアウォールよりもネットワークの変更に柔軟に対応可能です。テレワークやクラウドサービスの利用が増えるなか、FWaaSを導入するメリットが高まっています。

ZTNA(Zero Trust Network Access)

ZTNA(Zero Trust Network Access)は、ゼロトラストの考え方に基づき、通信のたびに認証を行うサービスです。例えば、Web(HTTP/HTTPS)やオンプレミスファイルサーバ(CIFS/SMB)、管理系通信(RDP/SSH)などのプロトコルに応じて、IDやセキュリティ状態を動的にチェックし、アクセスを許可します。

ZTNAのメリットは、たとえデバイスがサイバー攻撃者に乗っ取られたとしても被害を限定できる点です。デバイスに不正ログインされたとしても、業務アプリケーションを悪用しようとした段階でZTNAがアクセスを拒否できます。

ラックによるSASE自社導入

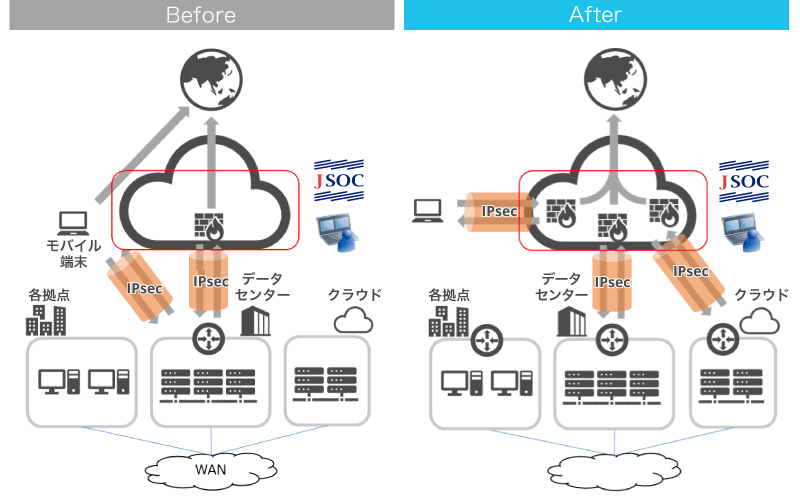

ラックではSASEソリューションの導入を決定し、まずデータセンターにSASEを導入しました。さらに、テレワークが定着化している状況を踏まえて、モバイル端末をSASEの管理に加えることにしました。

これは、将来の様々なDX(デジタルトランスフォーメーション)への投資も視野に入れて、IT基盤を、安全かつパフォーマンスが高い快適な環境に変えていくことを目的とします。

(出典 LAC WATCH:通信パフォーマンスの改善だけじゃない、DXを安全・快適に実現するためのSASE自社導入)

図の左側が2020年7月以降の構成で、各拠点・データセンター・クラウドからインターネットに抜けるトラフィックは、IPsecで暗号化された経路でクラウドに転送され、復号化などのセキュリティ機能はクラウドで適用した後、インターネットに抜けていきます。

モバイル端末のトラフィックはIPsecで接続している場合、一部のトラフィックはデータセンターを通りクラウドに転送されますが、それ以外のトラフィックは直接インターネットに抜けています。

図の右側は2021年7月以降の構成で、モバイル端末の通信はIPsecで暗号化された経路でクラウドに転送され、データセンター経由のトラフィックと共通のポリシーが適用されます。また、モバイル端末からの通信は適切なポリシーとセキュリティ機能が適用され、データセンターやクラウドのリソースに最短経路でアクセスできます。

いずれの構成でも、JSOCのセキュリティ監視サービスが提供されており、2021年7月からはモバイル端末からの通信もセキュリティ監視が行われています。

SASEが注目される背景

ここではSASEが注目される背景について、セキュリティ対策の強化、運用コストの削減、クラウド・テレワークへの対応の3つを解説します。

セキュリティ対策の強化

企業のセキュリティ対策への社会的要請が高まっており、法的な責任も拡大しています。しかしITの利用が増えるにつれて、企業はネットワークサービスとセキュリティサービスを別個に複数契約するようになりました。

その結果システム全体がつぎはぎ状態になり、ポリシーの不統一や、ガバナンスの低下、情報漏えいリスクの増大などを招いています。それらを解決する方法として、SASEが注目されるようになりました。

情報システム部門の運用管理コストの縮減

運用管理コストの削減を見込めることもSASE導入が進む理由の1つです。SASEはネットワークサービスとセキュリティサービスを一元的に管理できるため、担当者の業務を効率化できます。

従来型の管理では、セキュリティ機器やネットワーク機器のバージョンアップなどを、個々のIT部門が実行する必要があります。また複数のサービスには重複する機能があるため、ライセンス・保守費用が高いうえに管理も複雑になりがちです。SASEを導入することでこうした運用管理の効率化とコスト削減が見込めるのです。

クラウド・テレワーク環境におけるセキュアで快適な環境構築

テレワークの拡大やクラウドが普及したのもSASE導入が進む要因です。クラウドやテレワークの利用が広がるに伴い、従業員の自宅や外出先などでエッジデバイス(パソコンやスマートフォンなど)が利用されるようになりました。社内と違って境界型防御がしにくい環境でもセキュアで快適な接続環境を構築するために、SASEを導入する企業が増えています。

さいごに

SASEはネットワークとネットワークセキュリティを統合し、クラウドサービスとして提供するセキュリティフレームワークです。ゼロトラストの考え方に基づいて設計され、ゼロトラストを実現するためのインフラストラクチャとしてSASEがあります。

SASEはクラウドやテレワークなどITの利用が広がるとともに、注目されるようになりました。境界線型防御からスケラーブルなプラットフォームによる防御に移行できるSASEの導入を、検討してみてはいかがでしょうか。

参考情報

※1 2.2.1 ESGとは何か|令和2年度障害者差別の解消の推進に関する国内外の取組状況調査報告書 - 内閣府

※2 ゼロトラスト導入指南書〜情報系・制御系システムへのゼロトラスト導入〜

※3 2021 Strategic Roadmap for SASE Convergence

※4 Definition of Cloud Access Security Brokers (CASBs) - IT Glossary | Gartner

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR