-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

最近バズワードになっている「ゼロトラスト」について「会社の指示で情シス部門がゼロトラストを導入しなければならない」、「クラウドにSSOを導入するのと何が違うのか」といった相談がありました。ゼロトラストについてうまく説明できないとしたら、予算を作ることも導入に踏み切ることも難しいと思います。

こうした疑問についてNISTやIPAのゼロトラスト・アーキテクチャからラックの考えるゼロトラストについて紐解いて行きたいと思います。

情報セキュリティとは

皆さんご存知のように、情報セキュリティとは、アクセスを認可された者だけが、情報にアクセスできることを確実にする「機密性」、情報および処理方法が正確であることおよび完全であることを保護する「完全性」、認可された利用者が必要な時に情報および関連する資産にアクセスできることを確実にする「可用性」の3つの概念によって構成されています。その目的は「情報」を守ることです。

最近は情報だけでは守れない「プライバシー」を守る「Privacy by Design」という考え方もあります。ただし基本的な概念として変わることはありません。

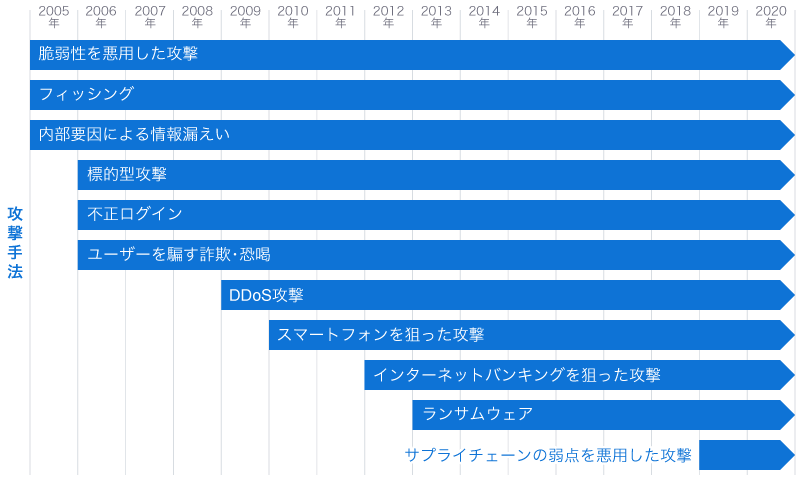

IPA 情報セキュリティ10大脅威 16年の振り返り ~攻撃手法の変化

IPAが毎年発表している「情報セキュリティ10大脅威」をまとめてみました。過去16年間の攻撃手法の変化であり、情シス部門やセキュリティ担当者が対策を行い歩んできた道のりです。

振り返ると、時代と共にサイバー攻撃が高度化していますが、既存の攻撃がなくなるわけではありません。よって新たなセキュリティ製品・サービスを導入し続けたとしても、従来のアンチウイルスやファイアウォールといった機能は必要です。

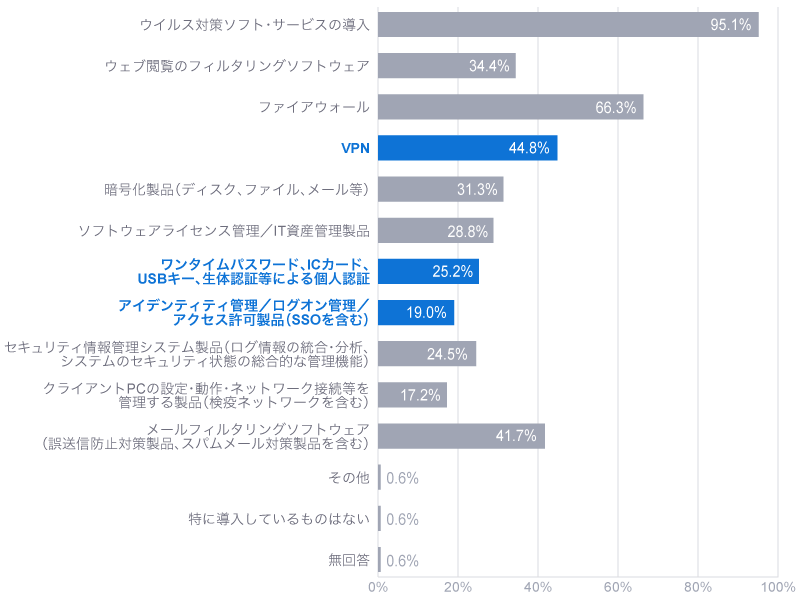

クラウドの普及が進みはじめた頃の情報セキュリティ対策状況

情報セキュリティの製品・サービスも、部分的に変わってきました。

クラウドの普及が進み始めた2016年頃には、企業の外側からのアクセスする通信を保護するVPNや、企業リソースへのアクセスに多要素認証を用いるためのワンタイムパスワード、ICカード、USBキー、生態認証等による個人認証、またアクセス元の信頼性を評価し、企業がアカウントに割り当てた属性に従って決定するアイデンティティ管理、ログオン管理、アクセス許可製品(SSO)などが話題に上っていました。

そうした背景から、ゼロトラストについて「クラウドにSSOを導入するのと何が違うのか」という疑問とともに相談を受けることもあります。ここでは、2016年をモデルケースとして話を進めていきます。

情報セキュリティに関する意識・状況 - 製品・サービスの導入

NISTによるゼロトラストの考え方とは

今までのように「また新たなセキュリティ製品やサービスを導入すればよいのか」と思いませんか?でもゼロトラストは違うのです。

2010年にForresterから発表されたレポートでは、「Trust=信頼」について、次のように書かれています。

多くのセキュリティプロフェッショナルは「Trust But Verify(信頼せよ。されど、検証せよ)」と、「マントラ」※のように唱えていますが、実際のところは信頼ばかりでほとんど検証しません。

※ マントラとは、インドで使われていた、真言を意味する言葉で、お祈りを表現しています。

このような状況から、米パロアルトネットワークスのキンダーバグ氏を中心としたとしたチームは、ネットワークの領域を境界(ペリメーター)で区切って信頼する従来の境界型防御(ペリメーターモデル)の考え方から、新たに、何も信頼しないモデルを「ゼロトラストモデル」として提唱しました。

レポートでは、ゼロトラストモデルの3つの基本原則を定めています。

- 必ず検証し、全てのリソースの完全を確保せよ

- アクセスコントロールを限定し強制せよ

- ログとトラフィックを全て確認せよ

さらにゼロトラスト・ネットワーク・アーキテクチャーでは、構成要素として、セグメント化されたスイッチングゾーンをマイクロコアと境界(MCAP)と呼び、マイクロコア毎にポリシーを適用し、より小さなマイクロ境界としました。よって境界型防御にはマイクロ境界が必要となりました。

しかし、同時に「ゼロトラストは一過性のプロジェクトではない」とレポートの中で言及しています。つまり、ジョン・キンダーバグ氏によれば、ゼロトラストモデルは、段階的かつ中立的であるように設計されています。その目的は、情報セキュリティについて、実行可能で効果的な解決策を導くことができる新しい対話の創出を支援すること※でした。

※ John Kindervag(2010). No More Chewy Centers: Introducing The Zero Trust Model Of Information Security. Forrester Research.

https://media.paloaltonetworks.com/documents/Forrester-No-More-Chewy-Centers.pdf, p10-11.

このようなことから米連邦政府機関は10年ほど前からゼロトラストの取り組みを進めてきました。私たちもゼロトラストの取り組みを段階的に、時間をかけて進めていく必要があります。なぜなら、ゼロトラストは実行可能であり、効果的な解決策に向けた対話が必要だからです。米国国立標準技術研究所(NIST)はこれらの知見を基にゼロトラスト・アーキテクチャを定義しました。

ゼロトラストとゼロトラスト・アーキテクチャの定義

ゼロトラスト(ZT)は、ネットワークが侵害されている場合であっても、情報システムやサービスにおいて、各リクエストを正確かつ最小の権限となるようにアクセス判断する際の不確実性を最小化するために設計された概念とアイデアの集合体のことである。ゼロトラスト・アーキテクチャ(ZTA)は、ゼロトラストの概念を利用し、コンポーネントの関係、ワークフロー計画、アクセスポリシー等を含むサイバーセキュリティ計画のことである。従って、ゼロトラスト企業とは、ゼロトラスト・アーキテクチャ計画の産物として、組織のネットワークインフラストラクチャ(物理的および仮想的)と運用ポリシーを指す。

つまり、ゼロトラストはアイデアの集合体であり、それらをセキュリティプランニングしたものがゼロトラスト・アーキテクチャです。よって、これを基にして進めていくことが理想です。

NISTによるゼロトラストの考え方

- すべてのデータソースとコンピューティングサービスはリソースとみなす

- ネットワークの場所に関係なく、全ての通信を保護する

- 企業リソースへのアクセスは、セッション単位で付与する

- リソースへのアクセスは、クライアントアイデンティティ、アプリケーション/サービス、リクエストする資産の状態、その他の行動属性や環境属性を含めた動的ポリシーにより決定する

- すべての資産の整合性とセキュリティ動作を監視し、測定する

- すべてのリソースの認証と認可を動的に行い、アクセスが許可される前に実施する

- 資産、ネットワークインフラストラクチャ、通信の現状について可能な限り多くの情報を収集し、セキュリティ態勢の改善に利用する

PwCコンサルティングが翻訳したNISTによるゼロトラストの考え方は、端的に言えば1は対象範囲、2は通信保護、3は権限付与、4はポリシー、5は監視、6は認証認可、7は改善活動です。つまり情報セキュリティとは、機密性、完全性、可用性の3つの概念によって構成されていましたが、さらに7つの概念を加えます。

「すべてのデータソースとコンピューティングサービスはリソースと見なす」とは

この記事では特に、1の「すべてのデータソースとコンピューティングサービスはリソースとみなす」について、掘り下げて解説してみましょう。

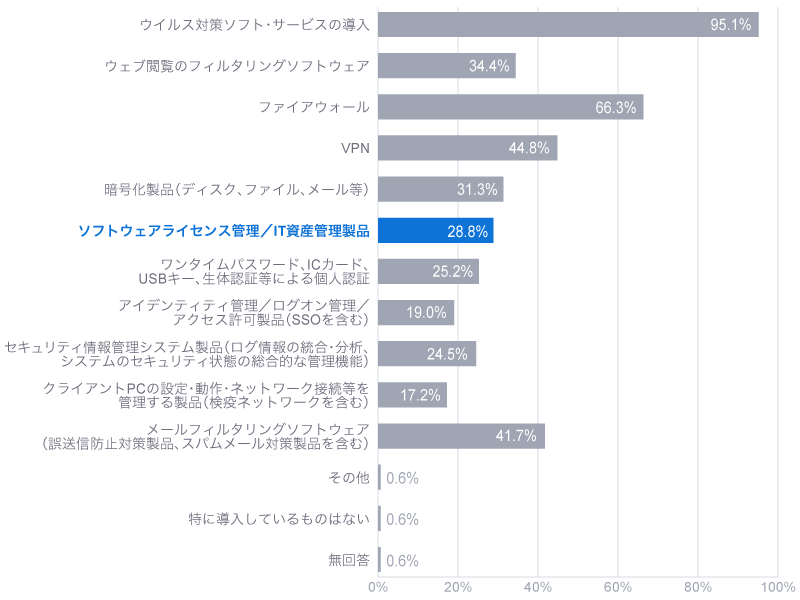

「ソフトウェアライセンス管理/IT資産管理製品」を用いて行った資産の棚卸を想像してみてください。

NISTの考え方に対する現状とのギャップ

NISTの基本的な考え方<対象範囲>

ネットワークは複数のクラスのデバイスで構成されている場合がある。

ネットワークに、アグリゲータ/ストレージにデータを送信する小さいデバイスSaaS、アクチュエーターに命令するシステム、およびその他の機能がある場合もある。また、企業が所有するリソースにアクセスできる場合、個人所有のデバイスをリソースとして分類することも考えられる。

NISTによると、すべてのデータソースとコンピューティングサービスはリソースと見なされます。ネットワークは複数のクラスのデバイスで構成されている場合があります。つまりサーバやパソコン、Wi-Fiルータや複合機など、ネットワークにはデータをアグリゲータ/ストレージに送信するスモール フットプリント デバイス(IoT機器など)、サービスとしてのソフトウェア(SaaS)、アクチュエーターに命令を送信するシステム(例えば工場にある工作機器に信号を送ることを想像してみてください)、その他の機能が含まれる場合もあります。また、個人所有のデバイスが企業所有のリソースにアクセスできる場合、それらをリソースとして分類することもあります。そこで、ゼロトラストの考え方から具体的にIPA ゼロトラスト導入指南書に書かれている「ゼロトラスト・アーキテクチャ展開サイクル」を見てみましょう。

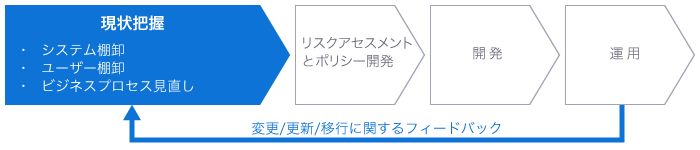

ゼロトラスト・アーキテクチャ展開サイクル

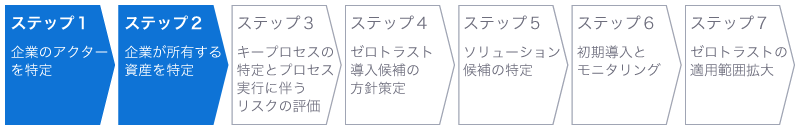

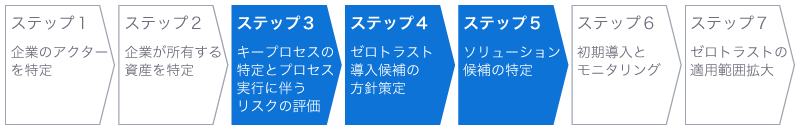

まず、ゼロトラスト・アーキテクチャの展開サイクルには、新しいプロセスやシステムを導入するうえで判断が必要です。現在の運用状況を把握するため資産(デバイスやネットワークなど)、主体(ユーザや権限など)、ビジネスプロセスについて理解してから見直す必要があります。よって、導入する準備として、資産、主体、データフロー、ワークフローの調査を行います。続いて、ゼロトラスト導入指南書の「ゼロトラストセキュリティ導入ステップ」を見てみましょう。

そうすると[ステップ1]で、企業においてどのユーザにどのレベルの権限を与えるのかは精査が必要です。基本的には、必要な対象に必要な権限だけ与えるという、最小権限の考え方で整理します。さらに[ステップ2]では、デバイスを識別して管理する能力が必要であり、企業内のデバイスはもちろん、企業所有ではないデバイスについても識別し監視する能力が必要です。よって「シャドーIT」いわゆる従業員が持ち込んだ私物のスマートフォンやUSBメモリなどのデジタル機器やアプリ、Webサービスなども含めて可能な限り資産化する必要があります。

余談ですが[ステップ2]で特定した資産を基に[ステップ3]では、業務プロセス、データフロー、および組織のミッションを特定し関係を明確にします。次に信用度を設定し、ゼロトラストの導入方針を決めます。[ステップ4]で業務プロセスなどから影響を受けるリソースを特定し明確にします。次に管理者は業務プロセスで使用するリソースの重み、いわゆる重要度を決定します。それらを踏まえて、何を対象に、どこへゼロトラストの機能を導入するのか決めます。[ステップ5]でゼロトラスト機能を導入する箇所に最適なソリューションを検討します。

さて、現状の「ソフトウェアライセンス管理/IT資産管理製品」を用いて行った資産の棚卸と比較すると、すべてのデータソースとコンピューティングサービスはリソースと見なされるゼロトラストの対象範囲は広いと思います。このようなNISTの考え方に対するギャップに対して、既存の資産の棚卸が全く無駄になるわけではありません。ゼロトラスト・アーキテクチャ展開サイクルで示されているように、現状把握に必要な既存の運用からフィードバックを行うことで段階的に対象範囲を広げていくことが必要です。

最後に

次回はNISTによるゼロトラストの考え方の2番目「ネットワークの場所に関係なく、全ての通信を保護する」についてひも解きます。

社内外全てを「信用できない領域」として、全ての通信を検査し認証を行うといった考え方として、Forrester Research社が2010年に提唱したのがゼロトラストです。ゼロトラストは実行可能で、効果的な解決策に向けて対話が必要なことが含まれていました。つまり、道標のように向かうべき方向であって、ゴールではありません。

振り返ると、さらに高度なサイバー攻撃が現れてきました。その度に新たなセキュリティ製品やサービスを導入し対策し続けてきました。これは今後も変わりません。

2016年の中小企業における情報セキュリティ対策の実態調査からは、既にクラウドの普及が進んでおり、ゼロトラストに用いられるようなソリューションが含まれていることが分かります。そこでNISTによるゼロトラスト7つの概念を意識しながら、IPA ゼロトラスト導入指南書を用います。指南書に書かれた「ゼロトラスト・アーキテクチャ展開サイクル」からラックの考えるゼロトラストをひも解いていきます。

今回は最初の「すべてのデータソースとコンピューティングサービスはリソースと見なす」について解説しました。次回は2番目の「ネットワークの場所に関係なく、全ての通信を保護する」について、ラックの考えるゼロトラストをお伝えいたします。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR