ゼロトラストとは?

DXに向けて企業が進むべきセキュリティの方向性

業種を問わず企業が生き残りを賭けて、デジタルトランスフォーメーション(DX)の実施を模索しています。DXを実現するために、インフラのクラウドシフトが急速に進む一方で、増え続けるサイバー攻撃への対応も急務となっています。

そうした背景がある中で、キーワードとして浮かび上がっているのが「ゼロトラストセキュリティ」です。DXとの両輪として、企業は、ゼロトラスト対応に向けて取り組みを進めるべき状況を迎えていると指摘されているのです。

この記事では、セキュリティの最前線で活躍するラックの仲上竜太(執筆当時)がIT専門メディア「@IT」に寄稿した内容に触れながら、ゼロトラストの定義や登場の背景、仕組み、ソリューション、事例、最新情報について解説します。DXに取り組みながら、企業がゼロトラストセキュリティについて進めるべき方向性について解説します。

ダウンロードコンテンツ

ゼロトラスト時代のSOC構築と運用ガイドライン

ゼロトラストとは

ゼロトラストとは、1994年にスティーブン・ポール・マーシュ氏がコンピュータセキュリティに関するスターリング大学の博士論文で使用した造語が発祥とされており、ネットワークセキュリティに関する考え方の1つです。その後さまざまな議論を経て、2020年8月にNIST※が発表した「SP800-207 Zero Trust Architecture」においては以下のように定義されています。

※ NIST(National Institute of Standards and Technology:米国国立標準技術研究所)

ゼロトラスト(ZT)は、ネットワークが侵害されている場合であっても、情報システムやサービスにおいて、各リクエストを正確かつ最小の権限となるようにアクセス判断する際の不確実性を最小化するために設計された概念とアイデアの集合体のことである。

出典:PwC Japan「NIST Special Publication 800-207 ゼロトラスト・アーキテクチャ」

ゼロトラストモデルへの転換

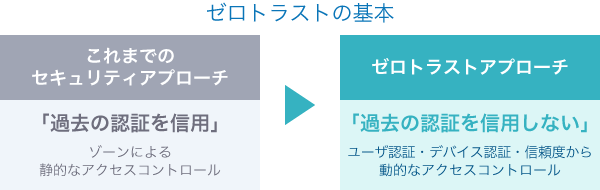

従来のネットワークセキュリティは「境界型防御」が主流で、社内ネットワークとインターネット間に境界をつくり、外部からの脅威を境界でブロックすることで社内ネットワークの安全性を確保していました。しかし近年は内部からの情報漏洩やクラウドサービスを利用する企業の増加、サイバー攻撃の巧妙化などに伴い境界型防御によるセキュリティ対策が難しくなり、境界型防御よりも厳格なサイバーセキュリティ対策が企業に求められるようになりました。

そして2010年、米国の調査会社であるフォレスター・リサーチ社のジョン・キンダーバーグ氏により、サイバーセキュリティプログラムとアクセス制御を表す「ゼロトラストモデル」が提唱されます。ゼロトラストモデルは「Verify and NeverTrust」(決して信用しないで必ず確認する)という考え方です。境界型防御のように社内ネットワークは安全、境界外は危険という考え方とは異なり、たとえ境界内部であっても無条件に信⽤しない、全てにおいて都度確認し、認証・認可を⾏うという概念です。

ゼロトラストモデルはその後さらに議論され、先述した「SP800-207 Zero Trust Architecture」の定義に至ります。サイバー攻撃の増加やクラウドサービスの普及のほかテレワークの拡大も背景に、セキュリティリスクは年々高まっているのが現状です。企業はネットワーク上の脅威を防ぐために、セキュリティの考え方を時代のニーズに合わせて変えていかなければなりません。ゼロトラストモデルを基にしたセキュリティ対策は企業にとって重要であると言えます。

DXに向けたゼロトラストセキュリティ

ゼロトラストの考え方を基にしたセキュリティ対策を「ゼロトラストセキュリティ」と呼びます。企業がDXの取り組みを行う場合において、ゼロトラストセキュリティは必須と言っても過言ではありません。

仲上は連載の中でゼロトラストセキュリティとは、以下のように述べています。

ゼロトラストセキュリティは、その名の通り「全て信頼しない」ことをコンセプトとしています。社内ネットワークやインターネットといったネットワークの境界にとらわれない、過去に行われた認証や検証を信頼しない、データにアクセスするたびに厳密な認証を実施し、データそのもののセキュリティを保証します。ゼロトラストセキュリティは、守るべきものを「データ」とし、データへのアクセスを「全て信頼しない」ことで実現する情報セキュリティの考え方です。

企業がDXを進める際に、以前のように情報システムを自社で構築するのではなく、既にサービスとして提供されているSaaS、IaaS、PaaSなどの外部のクラウドサービスを利用するようになっています。必要な際に、自社の基幹システムと社外のクラウドサービスなどを連携します。

なぜなら、自社のシステムのみで完結するよりも、既に社外で提供されているサービスやツールを利用した方が、事業のソリューション推進や働き方の改革、企業の変革を手軽に実現できるからです。しかし、そうした方法でDXを進める場合、自社のシステム内での完結を前提とする従来の境界型防御型のセキュリティ対策では、万全を期すことができません。

ゼロトラストセキュリティの要件には、誰がどのデバイスでどこからアクセスしたとしてもリアルタイムにログを収集し分析する、デバイスの統制を取ることなどがあります。つまり、オンプレミスとクラウドを含めたシステム環境全体のセキュリティを考えると、アクセスしたデバイスを都度認証するゼロトラストセキュリティに移行する方が、セキュリティの強度を高められる上に、より柔軟にDXを促進できるのです。

一方で、ゼロトラストセキュリティには検討段階や移行、移行後にさまざまな課題があるのが実情です。検討する段階においては、ゼロトラストの知識不足や理解度が高くないことから何をするべきか分からないという実態があり、移行する段階ではコスト(時間・人・予算)がかかりすぎる、不足してしまうなどのケースもあるようです。さらに、ゼロトラストセキュリティは、移行したら終了ではなく、環境構築後は検証と改善を繰り返さなければなりません。ゼロトラストセキュリティは中長期的な計画で実行し、企業全体の理解を深めるための取り組みが必要と言えるでしょう。

ゼロトラストセキュリティの大きな特徴である「信頼しない」ですが、一見すると単に認証が強化され、確認回数が増えるだけのように感じられるかもしれません。この「信頼しない」「毎回確認する」がもたらす圧倒的なメリットが、現在進むデジタルによる働き方改革が抱える問題を解決に導くでしょう。強力な確認によって、ネットワークの内側と外側の差をなくすことができます。

国から相次ぐゼロトラスト関連の情報発信

国もゼロトラストに注視しています。経済産業省、IPA、金融庁が、以下のように、相次いでゼロトラスト関連の情報を発信しています。デジタル庁発足などを背景に、ゼロトラストが中核的な動きとして認識されていることを示していると言えるでしょう。

経済産業省「DXオフィス関連プロジェクト管理業務等の効率化に関するデジタルツールの導入実証・調査事業」で実証結果を公表

金融庁「ゼロトラストの現状調査と事例分析に関する調査報告書」

Googleのゼロトラストセキュリティモデル

ゼロトラストアーキテクチャを考える上で、具体的な企業の取り組みを考えてみます。仲上が連載で紹介しているのはGoogleの取り組みです。Googleは検索エンジンとネット広告を核に、動画配信サービスや人工知能(AI)、ロボット企業など多くのテクノロジー企業との買収などを通じて連携しています。ここで、買収時の課題となるのがネットワークシステムの統合です。

もともと他社のものであるネットワーク構成を、自社の内部の仕様に適合させるには苦労が伴います。ゼロトラストセキュリティでは、インターネットにさえ接続できていればインフラとして機能します。従来の方法でネットワークを統合するよりずっと軽い負担で統合できるというわけです。Googleのゼロトラストセキュリティモデルは「BeyondCorp」として公表されています。

重要なのは、ゼロトラストセキュリティに基づく考え方であれば、ネットワークはインターネットにさえ接続できていればよいため、内部ネットワークの統合を行うよりもはるかに少ない労力でシステムの統合が実現できるということです。

これまでのセキュリティアプローチの落とし穴

実際のところ、ゼロトラストは、従来の情報セキュリティの考え方とどのように違うのでしょうか。

従来型では、VPNに接続するIDとパスワードがあれば社内システムに入り、アプリケーションを利用することができました。

さまざまな人が利用する公共空間であるインターネットから、社内ネットワークを切り離すことで情報にアクセスできる利用者を制限し、情報を保護するコンセプトが従来の境界型セキュリティモデル(ペリメタモデル)です。

こうした考え方の下、ファイアウォールやIDS/IPS(侵入検知装置/侵入防止装置)、アンチスパム/アンチマルウェア、UTM(統合脅威管理)などの製品を配置し、社外と社内の境界を出入りするパケットをチェックします。このように、社内ネットワークの安全を保障するのが従来型の「ペリメタモデル」です。

境界型セキュリティモデルであるペリメタモデルでは、一度検査したパケットや認証した利用者を信頼します。しかし、ここに落とし穴があると仲上は指摘しています。

社内ネットワークが事業所や拠点といった物理的領域に制約されていた時代を経て、今ではモバイルネットワークとVPNを通じて、どこからでも社内ネットワークへの接続が可能だからです。

安全と思っていたはずの境界内ですが、セキュリティ製品の監視をかいくぐる攻撃など従来なかったような脅威が近年特に目立っているからです。

境界線を引いて内側を防衛する方法は、例えば戦争における戦い方のイメージにも通じるためわかりやすいですが、一方で現在のセキュリティトレンドは「敵はどこにいるかわからない」という考え方へと急速にシフトしています。そこで「誰も信用しない」という考え方に支持が集まっているのです。

このように、防衛に対する根本的な考え方が変化しているのであれば、ファイアウォールやIDS/IPSといった従来型のセキュリティ製品だけでは今後を展望できなくなります。誰も信用しないゼロトラストアーキテクチャならではの戦い方があるからです。

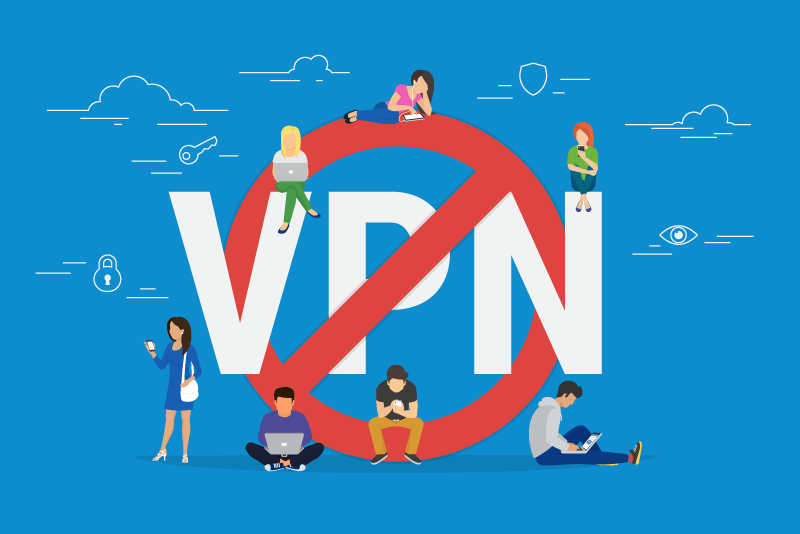

在宅勤務の要請によるテレワークで露呈したVPNの限界

従来型セキュリティ施策の限界は、今回の新型コロナウイルス感染症の影響によって広がった在宅勤務の影響として、既に見えています。境界内のネットワークにのみ公開されているWebサービスは通常インターネットから接続できません。組織の外のネットワークから接続するためにはVPN(=仮想プライベートネットワーク)などのリモートネットワークを利用する必要があります。しかし、VPNには課題があるのです。

あらかじめVPNを導入していた組織でも、想定外の通信がVPN装置に集中し、ネットワーク速度が大幅に低下。利用者からの声に応えるべく、ルーティングの変更やVPN装置の交換に奔走された情報システム担当の方も数多くいたのではないのでしょうか。

社外からアクセスする手段として広く使われているVPNですが、大多数の社員が同時に使うといったような規模を想定していないケースがほとんどです。

VPN装置の帯域を全リモートアクセス利用者で共有するため、利用者が増加することにより、パフォーマンスの悪化や場合によってはシステムがダウンしてしまうリスクがあります。仲上はVPNの課題について、次のようにまとめています。

VPNが抱える問題

セキュリティ上の課題

一度接続してしまえば組織内のネットワークに正規の利用者としてアクセスが可能なVPNは、サイバー攻撃者にとって非常に魅力的な存在です。持ち出されたPCの脆弱(ぜいじゃく)な設定を悪用し、VPNから組織内への侵入が可能です。

管理の課題

世界中のどこからでもネットワークにアクセスできるVPNは、常に適切に運用されている必要があります。接続可能なデバイスの登録、アカウントの管理、パフォーマンスチューニング、利用状況のモニタリング、脆弱性のチェック、機器の更新などリモートアクセスを安全に提供するためには多くの手間が常に発生します。

脱VPN

日本を代表する規模のある企業では、コロナ禍が始まる1年ほど前に「脱VPN」に取り組んだことで、数万人という社員のリモートワーク環境を問題なく運用できています。同社IT担当者は、以前のVPNのキャパシティは1,500人分しかなかったと振り返っており、もし脱VPNに取り組んでいなければ、コロナ禍の中で大きなシステムトラブルに見舞われていたかもしれません。

また、どこからでも企業内のネットワークにアクセスできるようにするため、VPNは常に適切に運用されている必要があります。ネットワークにアクセスできるデバイスの登録、アカウント管理、パフォーマンス調整、利用状況の監視、脆弱性確認、ドライバの更新など、遠隔からのアクセスを安全かつ快適に提供するための人的、経済的コストは大きいと言えるでしょう。

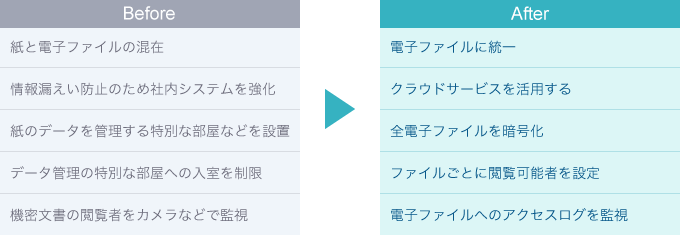

ここで、俯瞰的な視点から、ゼロトラストの考え方に基づいて組織に新たな業務遂行体制を作ることを考えてみましょう。例えば、BeforeとAfterは次のようになるかもしれません。

ゼロトラストによる防御とは

では、具体的にどんなテクノロジーを活用すればゼロトラストを実現するセキュリティ体制を実現できるでしょうか。VPNに限界があり、新たにゼロトラストをベースにした防御策を採りたいという場合の選択肢を考えます。

前述の脱VPNを成功させた企業における取り組みの鍵は、アイデンティティー認識型プロキシー(IAP)という新たなリモートアクセス手法の導入でした。そのために導入したのがAkamai Enterprise Application Access(EAA)です。EAAは企業が持つソフトウエアをインターネット越しに使えるようにするために、プロキシーサーバー機能を提供するクラウドサービスです。

この企業の社員は、最初にインターネット経由でEAAの専用ページに入り、そこで多要素型の認証プロセスを踏みます。それにより、通信が社内に置いてある連携サーバーを中継して目的のソフトウエアに届き、社員はソフトウエアを利用できるようになります。

すべての通信は暗号化されています。またEAAはクラウド型であるため、キャパシティを伸縮できる点が決定的なメリットになってきます。VPNでは、VPN装置が社内にあるため、急なトラフィックの増加に対応してキャパシティを増やすといったことは難しいのが実情ですので、ここでもEAAの利点が際立ってきます。

ゼロトラストアーキテクチャの利点を示す製品の一例として、EAAのポイントをまとめておきましょう。

EAAを使う4つのメリット

- VPNを使わない通信

- 信頼できない端末の拒否

- 端末の統合

- 導入・拡張のしやすさ

このように、ゼロトラスト型アーキテクチャを採用した場合、ユーザーを信頼することなく、どこにいても多要素認証などによってユーザーの身元を確認します。安全を常にその場で担保するわけです。裏を返せば、社内と社外の違いがなくなるため、VPNで社内のネットワークに入るという手間をかける必要がなくなります。その分、ユーザーの利便性が高まるという言い方もできるのです。

NISTによる「ゼロトラストにおける7つの基本原則」

ここまでゼロトラストの成り立ちから、注目を浴びるまでの大まかな流れを追ってきました。日本ではまだバズワードのイメージがある一方、米国では既に体系化されています。

仲上は連載の中で、NISTが発行したレポート「SP 800-207 Zero Trust Architecture(2nd Draft)」に書かれた内容を基に、今後ゼロトラストを論じる上で軸となり得る、米国政府が考えるゼロトラストの定義と実践の姿を紹介しています。

ゼロトラストにおける7つの基本原則

- データソースとコンピュータサービスは、全てリソースと見なす

- 「ネットワークの場所」に関係なく、通信は全て保護される

- 組織のリソースへのアクセスは、全て個別のセッションごとに許可される

- リソースへのアクセスは動的なポリシーによって決定される

- 組織が保有するデバイスは、全て正しくセキュリティが保たれているように継続的に監視する

- リソースの認証と認可は、全てアクセスが許可される前に動的かつ厳密に実施される

- 資産・ネットワーク・通信の状態について可能な限り多くの情報を収集し、セキュリティを高めるために利用する

7つの基本原則をまとめ、次の項目を満たした状態が理想的なゼロトラストであると提言しています。

理想的なゼロトラスト

- 全リソースへのアクセスの認証と認可がリクエストごとに動的に決定される

- 全てのリソースの状態が、その判断に用いられる

- 全てのリソースの機器や通信が保護され、状態が可視化によって監視されている

日本でゼロトラストアーキテクチャへの転換は、まだまだ始まったばかりと言えます。クラウドをベースに、オートスケールの利点を存分に生かし、また認証を統合できるなど、スケールの大きなシステム施策になり得るため、今後DXにシフトする企業の多くが注力する取り組みと言えるでしょう。

ラックのゼロトラスト関連記事