-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

フィッシング対策のWebAuthnが持つ課題をPasskeysが解決、Apple IDやGoogleアカウントを持つ端末間で認証資格情報を共有

フィッシングサイトを使った「フィッシング詐欺」は、電子メールなどを経由して、偽のウェブページ(フィッシングサイト)に接続させ、クレジットカード情報、アカウント情報といった重要な情報を盗み出す行為を言います。

フィッシングサイトの増加は社会問題とさえ言われており、2022年9月時点で、2019年55,787件の約13.5倍755,028件となっており、早急な対策が必要です。

※ 参考:『2022年版フィッシング報告状況と対策』フィッシング対策協議会

このフィッシングに対して、パスワードレス認証の1つであるWebAuthnが有効であることを、ラックでアプリケーション開発の他、顧客向けアイデンティティ管理製品であるOkta Customer Identity Cloudの構築を担当する濵元哲也がLAC WATCHの記事で3回にわたり話しています。

しかし、WebAuthnには実は弱点があります。この弱点を解決できる方法であるPasskeysについて今回はお話ししていきます。(「Passkey」と複数形でない表記や、「パスキー」とカタカナ表記も見当たりますが、今回はFIDO Allianceの表記に合わせて「Passkeys」と表記します。)

※ Passkeys (Passkey Authentication)

FIDO2とWebAuthn

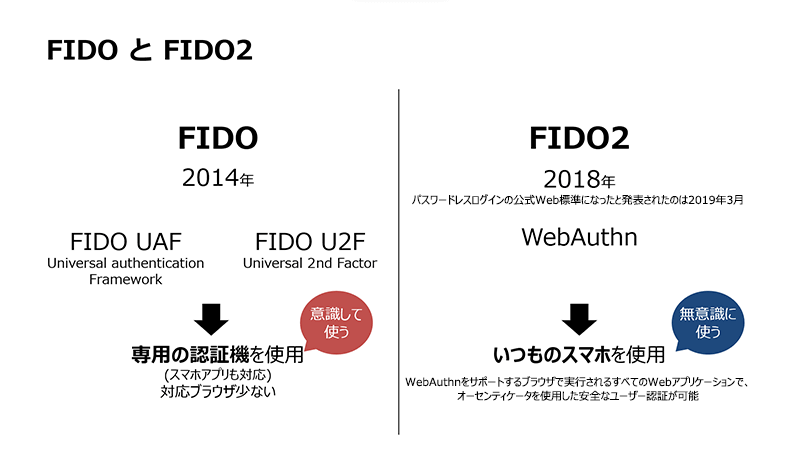

FIDO(Fast IDentity Online Alliance)は生体情報などを利用した新しいオンライン技術の標準化を目指して2012年7月に発足した非営利の標準化団体、業界団体です。

このFIDOが2014年12月にUAF(Universal Authentication Framework)とU2F(Universal 2nd Factor)を公開しました。FIDOの詳細については、今回省略しますが、FIDOでは専用の認証機を使用する必要があること、対応ブラウザが少ないといった理由から、普及には課題がありました。

2018年9月にFIDO2を公開します。FIDO2では、いつも使っているスマホの機能を利用することで、利用者にストレスを与えずにパスワードレスを実現できるようになりました。

サービス提供者は、一般的なスマホの機能を利用することで、フィッシング対策を強化できます。利用者は従来のパスワード認証に比べて簡単な操作、かつ新しいことを覚えることなく利用することができます。

FIDOにおいてよく聞く問題としては、「生体の精度が悪い」が言われていましたが、Apple TouchID/FaceID、Android、Windows Helloの精度は、高い・低いというレベルではなく、「いつも使っている」機能として無意識に利用しているので、「精度が悪い」という問題にはなっていません。

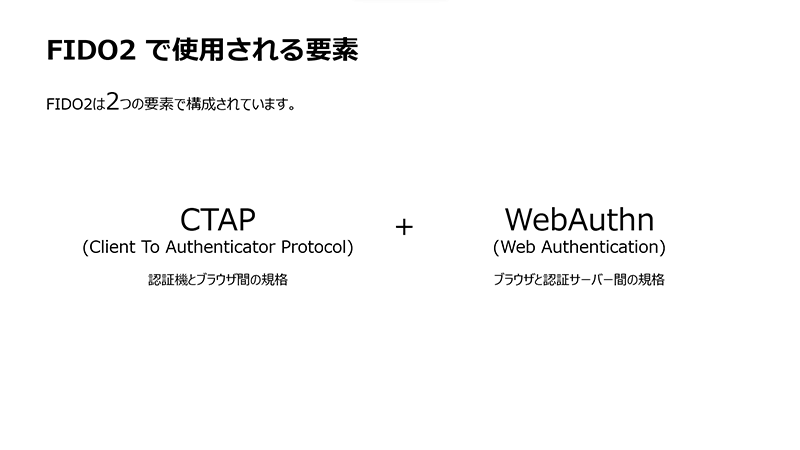

FIDO2 = WebAuthnと勘違いされることが多くありますが、FIDO2では実は2つの要素で構成されていることに注意が必要です。(アイデンティティ管理システムを利用して実装する際に、意識することはないと言ってよいでしょう。)

WebAuthnの課題

フィッシング耐性があり、ユーザビリティにも有効、と良いことばかりに見えるWebAuthnですが、唯一課題がありました。端末内に認証資格情報を保管するので、その端末でしか使えない。つまり、機種変更、紛失時に、新しい端末で改めてログイン設定が必要になる点です。

機種変更であれば、変更前の端末でログインして、一度切り替えればいいのかもしれませんが、紛失時は大変です。パスワードレスに慣れると、私もそうなのですが、パスワードを忘れてしまっています。最近は特に強固なパスワードを自動生成してくれるのもあり、余計に忘れてしまっており、パスワードレスの復旧は、相当ストレスを感じる作業になることでしょう。

認証資格情報を複数の端末間で同期できる仕組み「Passkeys」

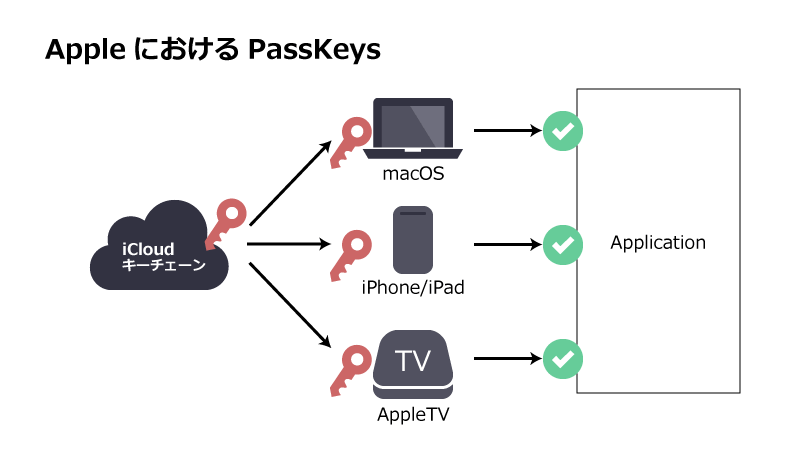

このWebAuthnの課題を解決するために、認証資格情報を複数の端末で同期できる仕組みが「Passkeys」として規格化されました。

例えば、Microsoftアカウント、Apple ID、Googleアカウントなどの対応サービスを使うことで、同じアカウントを登録した端末間で認証資格情報を同期できるようになりました。

同じApple IDを登録したMacとiPhone、iPadの各端末で生体認証を使い、それぞれの端末だけでFIDO2認証を使ったログインが可能になったのです。

AppleでPasskeysを利用するには、2段階認証が設定されている必要があります。

さいごに

お客様向けのビジネスにおいて、ユーザビリティは重要ですが、セキュリティを高めることももちろん重要です。冒頭で申し上げたとおり、フィッシングサイトの増加は社会問題とさえ言われており、サービス提供者側の対策も急務です。

一見難しく見えるFIDO2、WebAuthn、Passkeysも、Okta Customer Identity Cloudのような顧客向けアイデンティティ管理製品を使うことで、簡単に実装できます。

Okta Customer Identity Cloudは、Okta社が提供する顧客向けアイデンティティ管理製品です。アプリケーション連携、モダンなユーザーログイン体験を提供する多要素認証/セキュリティなどの機能を持ちます。特にセキュリティに関しては、Okta Customer Identity Cloudの標準ログイン画面であるUniversal Loginを採用することで、常に新しいセキュリティ機能が提供されます。

WebAuthnやPasskeysはユーザビリティとセキュリティの両方の課題をクリアにできる便利なものです。このような新しい技術を積極的に取り入れていただき、デジタルビジネスを推進していただけますと幸いです。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR