-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

顧客情報を集中管理することで、ビジネスのデジタル化と安全確保を実現するサービスを提供している、Okta社のイベント「Okta Showcase 2022」が11月30日に開催されました。私は「アイデンティティで変革する日本のビジネスの未来」というテーマのパネルディスカッションに登壇しました。

さて、この「アイデンティティ」という言葉ですが、非常にあいまいに認識されているように思います。「Identity」を英和辞典で調べると「同一であること、同一性、一致、身元、独自性」と記述されています。しかし、IT業界の人の場合、「IDではないの?」「ログイン情報では?」といったように、「ユーザーIDとパスワードでユーザー認証すること」と理解されている方が多くいます。この点において、「Identity」と「Identifier」が混同されているように感じます。

今回は、「デジタル "アイデンティティ"とは何か」について、パネルディスカッションでお話しした内容を交えて整理していきます。

「アイデンティティ」を日本語で表すと?

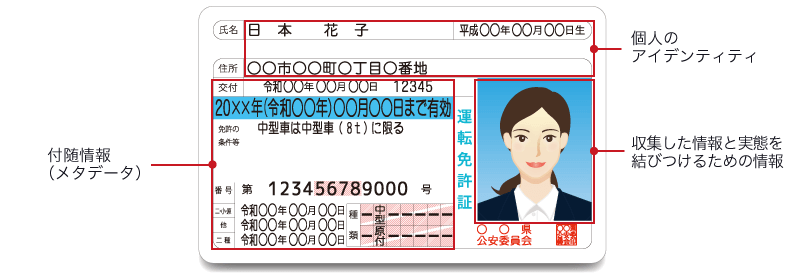

「アイデンティティ」を単純に日本語にすると、「属性の集合」となります。以前にLAC WATCHに書いたものと同じことになりますが、免許証で説明します。

これらの属性(Attribute)の集合がアイデンティティです。免許証はアイデンティティに対する付随情報(メタデータ)になります。

「アイデンティティ」の意味だけでも、「ユーザーIDとパスワードでユーザー認証すること」ではないことは分かっていただけるはずです。

ID管理の「ID」とは?

IDというと、「Identity」の略というイメージがありますが、IDは「Identity」と「Identifier」の2つの単語で使われます。これら2つとも、略すと「ID」ではありますが、少し意味合いが違います。

- Identity

- 個人を特徴づける情報。例えば、氏名、住所、生年月日に加え、クレジットカード情報や行動履歴も含まれます。

- Identifier

- 個人を特定するための情報。「識別子」と訳されることが多くあります。アカウント名などにあたるものです。

冒頭でお話しした、「ユーザーIDとパスワードでユーザー認証すること」であれば、Identifierとするのが正しいように見えます。しかし、"デジタル" アイデンティティとなるとどうでしょうか。次はWikipediaを見てみましょう。

人、組織、デバイス、サービスなど、属性を管理する単位のことをエンティティ(主体)といい、システムに登録されたエンティティに関する属性情報の集合をアイデンティティ情報という。アイデンティティを電子的に表現したものをデジタルアイデンティティという。

~省略~

エンティティが人である場合、個人識別可能な属性情報の組み合わせをPII(Personally Identifiable Information)という。

クレデンシャルは、そのエンティティが確かにアイデンティティ情報と結びついたエンティティであることを証明するための情報を指す。

議論が起こりそうなところではありますが、アイデンティティ管理には、「Identity」と「Identifier」の両方を管理しなくてはいけないと私は理解しています。認証・認可をするだけ、シークレット情報を管理するだけにも関わらず、「アイデンティティ管理」と言っている製品をときどき拝見します。どのように考えてもアイデンティティ管理の領域は非常に広く、少々疑問に感じます。

Active Directoryはどうだったか?

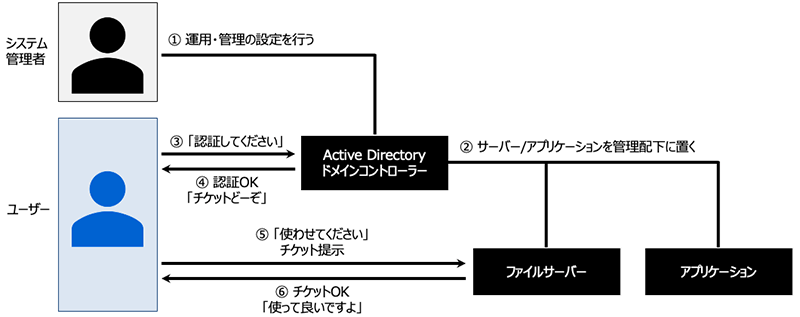

「ID管理」製品の超メジャーといえば、情報システム部門にいれば誰もが触るであろう「Active Directory」があります。Active Directoryは下記のように動作します。

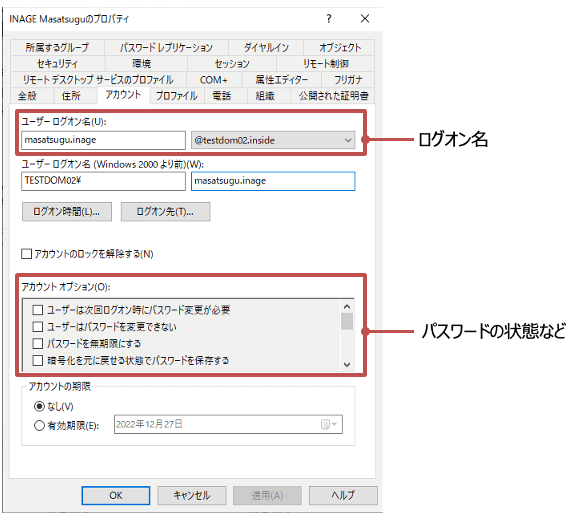

このチケットを渡す方式は「Kerberos認証」と呼びますが、この動作だけでは、認証・認可を実現しているだけです。しかし、Active Directoryユーザーとコンピューターを見ると多くの属性値を持てます。最も多く使うであろう、「アカウント」タブでは、認証に必要な情報を設定できます。

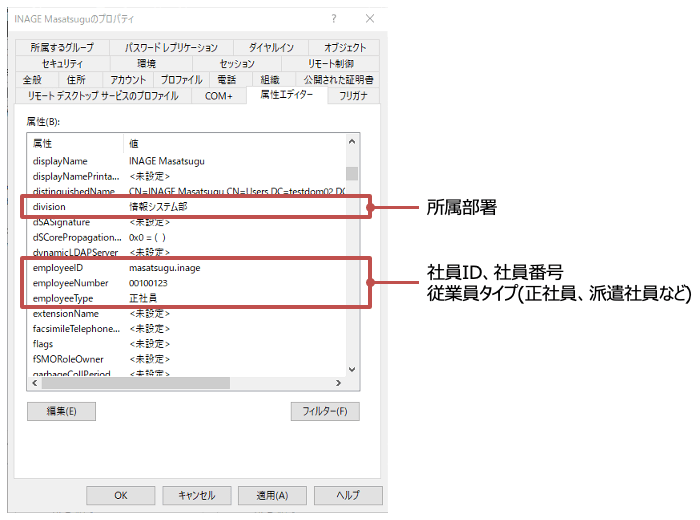

一方で、「属性エディタ」を確認すると、標準値だけでも「division(所属部署)」「employeeID(従業員ID)」「employeeNumber(従業員番号)」といった属性値を管理できることがわかります。

人事システムからADに情報を連携し、各アプリケーションに連携して利用することも多くあるかと思います。ADのオブジェクトは「属性の集合」なので、Active Directoryは「Identity」「Identifier」両方の属性を備えた「アイデンティティ管理」の製品と言えるでしょう。個人的には、LDAPという複雑なものを、たいていの企業で使えるようにしたMicrosoftの功績は大きいと思います。

広がる「アイデンティティ管理」の領域

アイデンティティ管理の領域は広がっています。「社内/社員向け」と「顧客向け」の二つからどう変わっているのかを考えていきます。

社内/社員向けのアイデンティティ管理

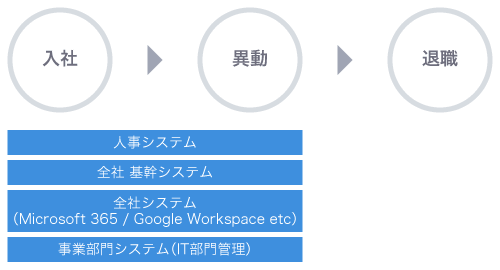

従来は入社から退職まで、全社が利用、IT部門が管理するシステムだけが管理対象で、アクセスするネットワークや端末は会社貸与/会社ネットワークからのアクセスが前提でした。

従来までのID管理

しかし、現在はどうでしょうか。

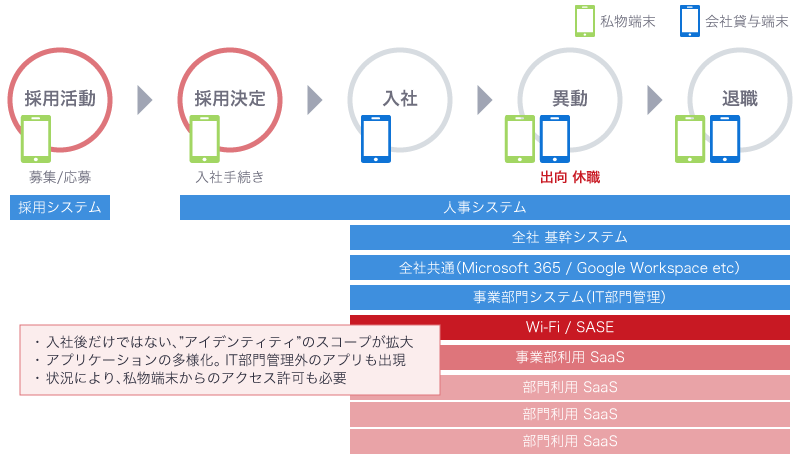

企業におけるID管理

入社手続きのために、入社前からシステムを使います。これまでは、人事部の方が代理で行っていたかもしれませんが、マイナンバーを入力する必要もあり代理での作業は難しくなっています。採用システムだけではなく、入社後に使う人事システムは入社手続きで使います。まだ入社前なので、内定者はこのタイミングは私物の端末でアクセスします。入社後、多くの企業では端末を会社から貸与します。

一方で、退職後に給与明細などをダウンロードするために、しばらく人事システムにアクセス許可しなくてはいけません。この時、退職者は私物の端末からアクセスします。出向や休職がある場合も、別の端末からアクセスします。Wi-Fiはもちろん、Prisma AccessやNetskopeのようなSASEもあります。事業部門管理のSaaSがあり、さらに部門利用の、数人しか使わないSaaSも大量に存在します。

こんな状況でアカウント管理チームが手動で対応されている企業も多いようです。後述しますが、運用だけで全てカバーしようという考えはNGです。

顧客向けのアイデンティティ管理

顧客向け、ビジネスを促進するためのアイデンティティ管理はより領域が拡大しています。

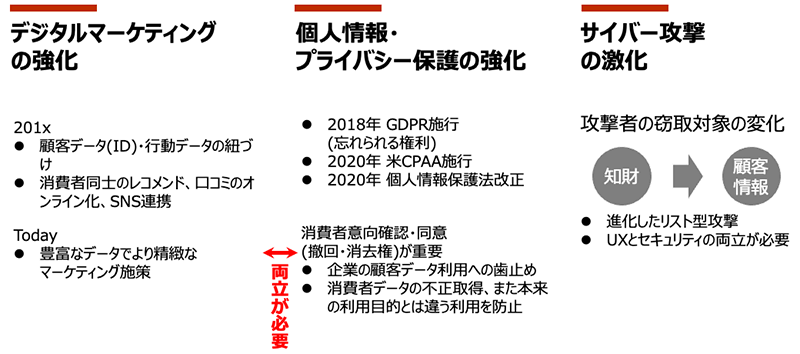

顧客IDを取り巻く外部環境

デジタルマーケティングの視点でのアイデンティティ管理は、2010年代であれば、顧客データ(ID)と行動データの紐づけやSNS連携くらいのことでした。最近では、豊富なデータでより精緻なマーケティング施策を扱います。デジタルマーケティングの強化と相反する形で、個人情報・プライバシー保護の強化も必要です。

そして、サイバー攻撃も激化しています。攻撃者の窃取対象が変化してきており、ログイン情報が高い金額でやりとりされる、価値の高い(=狙われやすい)状態になっています。ログイン情報がどの程度狙われているのかは、デジタル・アイデンティティのセキュリティを考える#1 デジタル・アイデンティティで考慮すべきセキュリティとは?にてお話しています。

運用だけでカバーはNG

運用でカバー......エンジニアにとって魅惑の言葉です。

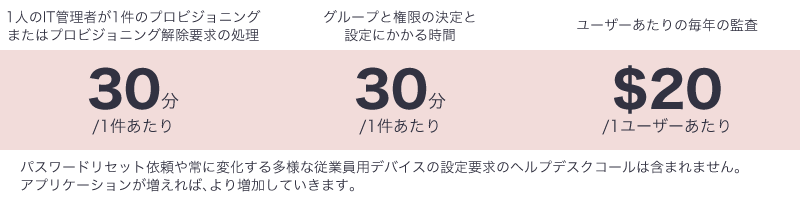

運用でカバーするとどうなるでしょうか。わかりやすいのはコストです。

アカウント管理のコスト

こちらはOkta社のレポートです。アカウント管理のコストはこのように、多くの時間(=コスト)がかかっています。「運用でカバー」という誘惑に負けない、十分なコストです。前述のとおり、部門利用のSaaSも増えています。自動化しない場合、そのままコストになってきます。

2022年11月8日のセミナーの基調講演で、澤円さんも「運用でカバーはNG」とお話しされていました。実は私も同じセミナーに登壇して、UXとセキュリティを両立してセキュアなID管理をするポイントなどについて話しました。運用だけで何とかしようとせず、ぜひ自動化する前提で進めてみてください。

見落とし厳禁! アクセス制御&内部通信制御の合格点を狙え ~「セキュアなアカウント管理」へ踏み出す第1歩~ - 申し込み | ITmedia(https://v2.nex-pro.com/campaign/47388/apply)

※ 2023年5月8日(月)までオンデマンド配信しています。

さいごに

今回は、エンジニア視点でアイデンティティの話をしました。本当は「アイデンティティをログイン情報と考えていては、世界に負けてしまう」、「アイデンティティ=その人を特徴づける情報をどう活用するか」という話をしたいので、近いうちに投稿したいと考えています。当記事が、皆さまのデジタル "アイデンティティ"管理推進の一助になれば幸いです。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR