-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

近年サイバー攻撃による情報漏えいなどのセキュリティ事故が頻発し、社会的な問題となっています。機密情報などを取り扱う社内システムにおいて、セキュリティ上の問題点を洗い出すセキュリティ診断は重要です。

しかし、脆弱性診断(セキュリティ診断)の必要性は感じているものの、具体的にどのような種類のものがあるのか、どのように実施するのか、詳しく理解できている方は少ないでしょう。この記事では脆弱性診断(セキュリティ診断)の目的や種類、具体的な方法などについて解説します。

脆弱性診断(セキュリティ診断)とは

セキュリティ診断とは、ITシステムに存在する「様々なバグ(脆弱性)」の中から放置してはいけないバグや塞がなければならない穴を見つけ、ITシステムが抱えるサイバー攻撃を受けるリスクを低減するものです。システムやネットワークのセキュリティ状況を評価するプロセスで、組織や企業が自身の情報システムの脆弱性やセキュリティリスクを特定し、それらに対する適切な対策を講じるために行われます。

ここでは、セキュリティ診断と脆弱性の概要について解説します。

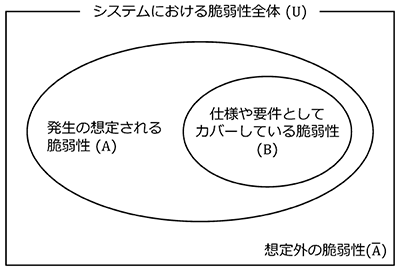

(出典:デジタル庁『政府情報システムにおける 脆弱性診断導入ガイドライン』)

情報セキュリティ上で対策をとるべき問題がないか診断するもの

総務省では、情報セキュリティ対策を「インターネットやコンピュータを安心して使い続けられるように、大切な情報が外部に漏れたり、ウイルスに感染してデータが壊されたり、普段使っているサービスが急に使えなくなったりしないように、必要な対策をすること。」と定義付けており※1、対策を採るための診断が一般にセキュリティ診断と呼ばれています。

ただ、セキュリティ診断という用語は単に脆弱性診断のみを指すこともあれば、セキュリティに関するあらゆる診断や評価全体を含めることもあり、明確に定義されていません。

独立行政法人 情報処理推進機構(IPA)の『中小企業の情報セキュリティ対策ガイドライン』でも、はじめに「情報セキュリティ5か条」を周知後に、「現状を知り改善すること」つまり、セキュリティ診断の実践を推奨しています※2。

脆弱性とは

脆弱性とは「ソフトウェア等におけるセキュリティ上の弱点のことで、セキュリティホールとも呼ばれる」とIPAにより定義づけられています※3。脆弱性があると、外部からの不正アクセスを受けた場合に、情報漏えいやシステム侵害が発生するリスクがあります。

脆弱性はプログラムの不具合や設計上のミスなどによって発生することが多いです。その他にもサーバ室の施錠やバックアップデータの保管が適切にされていないなど、管理体制の甘さから発生することもあります。

(出典:デジタル庁『政府情報システムにおける 脆弱性診断導入ガイドライン』)

ペネトレーションテストとの違い

ペネトレーションテストとセキュリティ診断はどちらもセキュリティ対策の一環ですが、目的や実施方法が異なります。セキュリティ診断は、システムやソフトウェアの弱点(脆弱性)を探すためのテストを指しており、「どこに問題があるかをリストアップする」ことが目的です。一方、ペネトレーションテストは、実際に攻撃者になりきってセキュリティを突破するテストのことで「どれだけ簡単に侵入できるかを試す」ことが目的でのテスト方法です。ラックでは脆弱性診断を「システム全体を網羅的に確認する」診断、ペネトレーションテストを「現実的な攻撃シナリオを用いて攻撃耐性を確認する」診断と位置付けています。

一般に、ペネトレーションテストでは、悪意のある攻撃者が実際に実行するのと同様の方法を用いてシステムへの侵入を試みます。ラックが提供するサービスでは、これを脆弱性診断サービスの中で実施することが多くなっています。そこで、侵入を許してしまった箇所に脆弱性が存在することが分かります。その脆弱性を突かれれば、セキュリティ対策が回避される、もしくは無効化されてしまいます。このようにして、自社が抱えるリスクを特定し、システム全体としてサイバー攻撃への耐性がどれくらいあるかをテストするのです。

セキュリティ診断の目的と必要性

企業があらゆるリスクを回避するために欠かせないセキュリティ診断の重要性は増しています。

IPAは脆弱性検査の目的を「ソフトウェアやシステムにある脆弱性を低減させること」にあるとしつつも、「利用シーンによって目的が異なる」ことにも言及しています※4。以下、具体的な利用シーンを紹介しつつ説明します。

セキュリティインシデントの発生・被害を低減するため

セキュリティ診断を実施することによって、脆弱性につけこまれたセキュリティインシデントの発生・被害を低減する効果が期待できます。既知の脆弱性を特定し危険性を把握することで、あらかじめ対策を練ることができるためです。

IPAは「自社が運用しているシステムが攻撃されるリスクを低減する」効果が期待できると説明しています。また、自社がソフトウェアをリリースする場合、「当該ソフトウェアの脆弱性を狙った攻撃による被害をあらかじめ低減する」効果が期待できることにも言及しています※4。

まずはセキュリティ診断を行い弱点となり得る脆弱性の有無を網羅的に検査することで、取り組むべき対策が可視化されセキュリティインシデントの予防ができます。

セキュリティ対策のコストを低減するため

IPAは自社がソフトウェアをリリースする場合に、「リリース後に見つかった脆弱性を修正するためのコストを下げる」効果も期待できるとしています※4。

リリース後に脆弱性が見つかった場合、非公開とする、バージョンをロールバックする、などしながら、修正することが求められます。セキュリティ診断を行うことで、この修正コストを低減できます。脆弱性を放置したことで攻撃されてしまった場合は、攻撃に対応するために多くの人員と費用を掛ける必要があり、これらのコストを低減できる点で、セキュリティ診断・脆弱性診断は有用です。

脆弱性を放置するリスク

IPAは2024年4月に公表した『IPA 脆弱性対策 コンテンツ リファレンス』で、脆弱性に対して「対策がとられないまま放置されたり、対策がとられない状況で悪用可能な情報が先に公開されたりする場合」のリスクがあることを指摘しています※3。

攻撃者は脆弱性を放置している企業のシステムを発見すると内部への侵入を試み、不正行為をすることがあります。具体的にはデータの盗聴・改ざん・破壊、機密情報の漏えい、マルウェアへ感染させる行為などが挙げられます。

これにより企業は以下のような被害を受ける恐れがあります。

- システム停止による売上減少

- ステークホルダー(顧客、取引先、株主など)からの信頼低下

- トラブル対応や復旧に必要なリソースやコストの発生

このような損失はビジネスにとって大きな打撃となるでしょう。回避するためには、脆弱性を検知し、放置せず、適切に対応する必要があります。

脆弱性診断(セキュリティ診断)の種類

セキュリティ診断は診断する対象によって分類されています。ここでは、Webアプリ診断、スマートフォンアプリ診断、プラットフォーム診断について解説します。

①Webアプリ診断

Webアプリケーションとは「Webブラウザを利用して、Webサーバに接続することで、動作するアプリケーションソフトのこと」と総務省は定義しています。デジタル庁によると、Webアプリ診断は、Webアプリやアプリミドルウェアといったソフトウェアの脆弱性を診断することを意味します。対象のWebアプリ(Web APIを含む)に対して疑似的な攻撃のリクエストを行うことにより、情報漏えいやサイト改ざんなどにつながる脆弱性の有無を確認するものです。

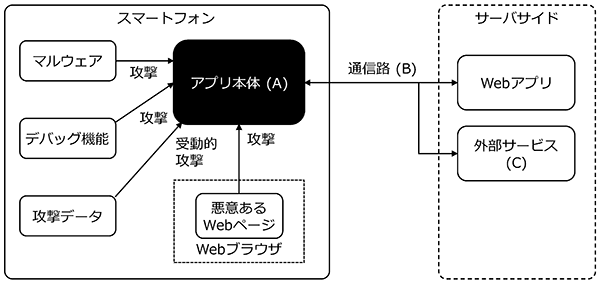

②スマートフォンアプリ診断

スマートフォンアプリ診断は、AndroidやiOS/iPadOS端末上で動作するアプリの脆弱性の有無を確認するものです。診断対象にはアプリ本体に加え、アプリとサーバとの間の通信等も含まれます。診断手法にはアプリ本体をツールで自動解析するものや、リバースエンジニアリングを用いるもの、アプリとサーバ間の通信内容に着目し脆弱性を探索するものなどがあります。

(出典:デジタル庁『政府情報システムにおける 脆弱性診断導入ガイドライン』)

近年特に普及が進むアプリケーションはユーザーニーズに応えるために複雑化しており、サイバー攻撃の対象になりやすい傾向があります。具体的には以下のような攻撃手法が多く見られます。

- SQLインジェクション

- クロスサイトスクリプティング(XSS)

- セッションハイジャック

- パラメーターの改ざん

- OSコマンドインジェクション

- ディレクトリトラバーサル

- クロスサイトリクエストフォージェリ(CSRF)

- クリックジャッキング

- バッファオーバーフロー

(参考:IPA 重要なセキュリティ情報一覧)

これらの攻撃の余地がないか確認し、事前に回避するためにWebアプリやスマートフォンアプリ診断を実施します。

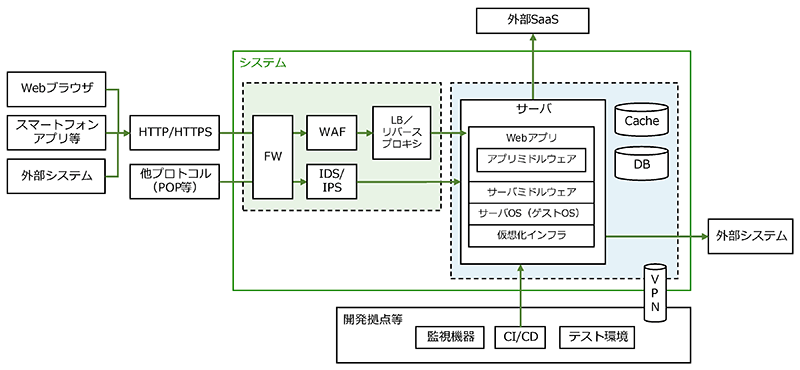

③プラットフォーム診断

プラットフォーム診断は「サーバやネットワーク機器等に対して行う脆弱性診断」とデジタル庁によって示され、具体的にはファイアウォール、ロードバランサ、リバースプロキシ、仮想化インフラ、サーバOS(ゲストOS)、サーバミドルウェア、VPNなどを診断対象として挙げています。ネットワークスキャンを用いたり、各機器の設定を確認したりして、脆弱性を検知します。

サーバやネットワーク機器は世界中で使用されているため、毎日のように新たな脆弱性が発見され、JVN(Japan Vulnerability Notes)※8などのサイトに公表されます。このような最新情報の収集や、新たな攻撃の可能性を防ぐため使用していないポートは閉じられているかといったチェックも行います。

| 脆弱性の種別 | 概要 |

|---|---|

| 不要ポートの解放 | ポートスキャンにより通信可能なポートを確認する。結果として、外部からの接続を意図していないオープンポートや、第三者に仕掛けられたバックドア等の不審なサービスが検出される。 |

| 脆弱なソフトウェアの利用 | 上記で検知したオープンポートに接続を試み、サーバから取得したバナー情報に基づき、ポートを待ち受けているOSやミドルウェアの情報を推定する。結果として、既知の脆弱性を含むバージョンのソフトウェアの利用等が検出される。 |

| 設定の不備 | 主にツールに搭載されたシグネチャに基づき、サーバの設定不備を確認する。結果として、推測可能なパスワード(システムの初期パスワード等)や意図しない情報の公開等の問題が検出される。 |

| プロトコル固有の脆弱性 | 主にツールに搭載されたシグネチャに基づき、プロトコル固有の脆弱性を確認する。結果として、DNS、FTP、SSH、POP、SMTP、TELNET、SSL/TLS等のプロトコルを扱うソフトウェアの脆弱性や、脆弱なアルゴリズムの利用等が検出される。 |

(出典:デジタル庁『政府情報システムにおける 脆弱性診断導入ガイドライン』)

④その他

他にも様々な種類の診断サービスが存在します。デジタル庁によると、情報システムではなく制御システムやIoT機器を対象とするもの、システムではなく物理環境、組織とその従業員を対象とするものなどが登場してきています。

脆弱性診断(セキュリティ診断)の方法

セキュリティ診断の方法は主に、ツールによる自動診断、専門家による手動診断、両者を併用するものの3種類が存在します。IPAの『安全なウェブサイトの作り方』といったセキュリティ標準への準拠を謳う診断サービスもあります。

またツール診断と手動診断のどちらを用いる場合でも、インターネット経由で診断する「リモート診断」と内部のセグメントから診断する「オンサイト診断」があります。それぞれの特徴について見ていきましょう。

ツール診断

ツール診断は自動検知ツールなどを用いて、システム全体の脆弱性を診断する方法です。手動では膨大な時間や手間がかかる作業を、短時間かつ低コストで実施できることがメリットです。

一方で標準的な検査項目のメニューに沿ってツールで機械的に検査するため、対象によっては検知できない箇所が発生する可能性もあります。ツールによってはAIを用いて人が目視で検査する範囲まで自動検査の範囲を広げている製品もあり、ツール選びが重要です。

ただし、デジタル庁は「診断サービスの選定においては、ツールによる自動的な診断のみでは不十分であり、専門家による手動による診断との併用が不可欠である。また、手動の診断においても、事前に定義された脆弱性を網羅的に検出することに加え、専門家の知見に基づきリスクベースで追加の脆弱性検出を試みるサービスを併用することが必要である」と政府情報システムにおける 脆弱性診断導入ガイドラインで指摘しています。

効率の観点では有用であるとした上で、ツール診断は仕様に起因する脆弱性全般の検出が難しい、実装上の問題として対象のWebアプリの内部実装に対する深い洞察を要する脆弱性や、一般的な実装の不備による脆弱性においても、一定の制限を迂回しなければ攻撃できないものが見落とされやすいと、同ガイドライン内で追記しています。

手動診断(マニュアル診断)

手動診断(マニュアル診断)はセキュリティの専門家などに依頼し、人の手で脆弱性を診断する方法です。

ツールのように機械的に実施するのではなく人の手や知見を用いて実施するため、様々な顧客のシステム環境の一つひとつに柔軟に対応し、くまなく脆弱性診断が行えることがメリットです。また検査漏れや見落としなどが生じにくいことも特徴とされます。

ただしツール診断と比較すると作業時間やコストが多くかかってしまうため、予算や要件に応じてツール診断との併用も検討すると良いでしょう。

リモート診断

リモート診断はインターネットを経由して遠隔地から対象機器やアプリケーションの脆弱性を診断する方法です。インターネット上に公開されたアプリケーションや、公開セグメント上のサーバなどの脆弱性や通信制限が適切か否かなどを診断します。

リモート診断は次に紹介するオンサイト診断よりもコストを抑えられることがメリットです。しかしインターネット上に公開されていない機器を診断することはできないため、診断対象は制限されます。

オンサイト診断

オンサイト診断は顧客のオフィスやデータセンターなどのネットワーク環境がある場所へ診断を実施するエンジニアが出向き、内部ネットワークから脆弱性を診断する方法です。

インターネット上に公開していない機器を診断する際に用いられることが多いです。またネットワーク分離が実施されている環境はオンサイトでしか診断できないというケースもあります。

リモート診断では実施できない細部まで診断できるというメリットがある一方、エンジニアを派遣するためコストが多くかかるというデメリットもあります。

主要ベンダーも脆弱性診断(セキュリティ診断)を重要視

主要ベンダーもセキュリティ診断を重要視し、ツールを提供しています。Amazon Web Services(AWS)は、Amazon Inspectorというツールを提供し、ワンクリックでソフトウェアの脆弱性や、意図せず外部から操作可能になっているネットワークを検出できるようにしています※5。

Google Cloudでは、Security Command Centerというツールを提供し、利用者がリスクを把握し、対応するサポートをしています。具体的には、以下の項目をモニタリングできるようにしています※6。

- どのようなアセットがあるのか

- どのようなリスクがあるのか

- それは実際に発生したリスクか

Microsoft Azureでは、「Microsoft Defender for Cloud」のサービスを利用することで、ユーザーのセキュリティ状態を評価したセキュリティスコアを表示し、継続的に現在のセキュリティ状況をひとめで確認できるようにしています※7。

このように、セキュリティ診断を重視する傾向は強くなっています。

自社にあった脆弱性診断(セキュリティ診断)の方法がわからない場合

ここまでご紹介してきたように、セキュリティ診断には様々な種類や方法が存在します。それぞれにメリット・デメリットがあるため自社の環境やセキュリティ要件、予算などの条件に応じて最適な方法を選択する必要があります。例えば、以下のような要素を整理しましょう。

- 診断対象は何か

- どのような目的で、どのような結果を得たいのか

- 予算や納期

- ツール診断か、手動診断か、併用か

- リモート診断かオンサイト診断か

しかしこれらの判断にも専門的な知識を要する場合があるため、不安を感じる方も多いでしょう。そのような場合はセキュリティ診断を専門とするラックに相談することをおすすめします。

ラックの脆弱性診断(セキュリティ診断)サービス

ラックは現状の課題や要望、予算などを考慮して適切なセキュリティ診断の方法を提案します。そのため安全性に関わる診断を漏れなく、かつ環境に合わせて柔軟に実施することが可能です。

ラックには1995年にセキュリティ診断サービスの提供を開始してから現在に至るまでの長い診断実績があり、経験豊かなセキュリティエンジニアが多数在籍しています。セキュリティ監視・運用サービスの拠点であるJSOC(Japan Security Operation Center)、自社研究開発部門の「サイバー・グリッド・ジャパン」などで最新の脅威にも対応できる高度な技術とノウハウを蓄積しています。

具体的なサービスの流れや費用については、『ラックのセキュリティ診断(脆弱性診断・検査)について』ページで確認ください。

より詳しく知るにはこちら

ラックのセキュリティ診断は、熟練エンジニアが最新の知識と独自ノウハウで行う、信頼できる脆弱性診断です。企業や組織のシステムに対し、攻撃者の視点から様々な疑似攻撃を考察・診断することで、見つけにくい脆弱性にも対応。プロの視点からシステム特性と診断結果を踏まえた実効的なセキュリティ対策を提案します。

脆弱性診断(セキュリティ診断)は放置せず対応するべき

セキュリティ診断の必要性や種類、方法などについて紹介しました。システム内の脆弱性を放置すると、そこが攻撃者のターゲットになってしまいます。結果として、ビジネスに悪影響を及ぼしかねません。セキュリティインシデントを未然に防ぐには、セキュリティ診断を実施して脆弱性を正確に把握し、対応することが重要です。

セキュリティ診断には様々な種類や方法があり、自社に最適なものを選択するには専門的な知識が求められます。信頼できるセキュリティ診断を実施するには、熟練の知識とノウハウが必要です。セキュリティ診断をご検討の方はぜひラックに相談ください。

参考情報

※1 サイバーセキュリティ初心者のための三原則 | 国民のためのサイバーセキュリティサイト

※2 中小企業の情報セキュリティ対策ガイドライン|独立行政法人 情報処理推進機構 セキュリティセンター

※4 IPA Technical Watch 脆弱性検査と脆弱性対策に関するレポート(https://warp.da.ndl.go.jp/info:ndljp/pid/12356598/www.ipa.go.jp/files/000032929.pdf)

※5 Amazon Inspector(アプリのセキュリティとコンプライアンスの改善をサポート)| AWS

※6 Security Command Center | Google Cloud

※7 Microsoft Defender for Cloud とは - Microsoft Defender for Cloud | Microsoft Learn

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR