情報漏えいチェックサービスの内容

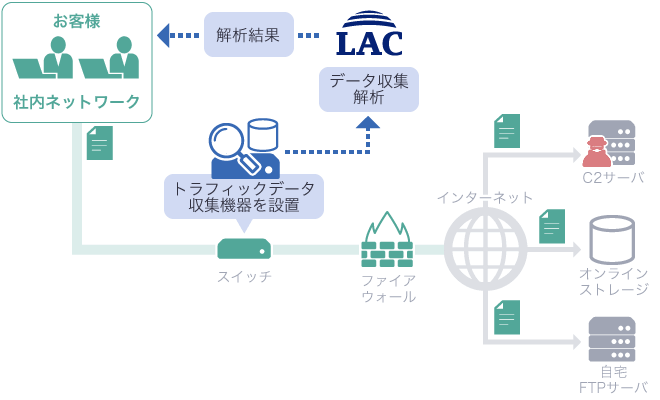

トラフィックデータの取得と解析

- トラフィックデータ収集機器を設置します。

- 1週間トラフィックデータを収集します。

- 収集したトラフィックデータを回収し解析します。

- 情報漏えいの観点から解析結果について報告します。

| トラフィックデータ 収集方法 |

お客様のネットワーク環境におけるインターネット出口にて専用機器を設置しデータ収集します。 該当トラフィックが流れる機器にミラーポート設定をする必要があります。 |

|---|---|

| 収集対象データ | メールにかかるトラフィック以外 |

| 収集期間 | 1週間 |

| 期間 | 1週間のトラフィックデータ量が500GBの場合、収集終了から3~4週間後に報告書提出 |

| 報告書の内容 |

|

| 報告会 | お客様指定の場所、もしくはオンラインにて開催いたします。 所要時間は2時間程度です。 ※ 東京近郊以外の場合は、別途交通費等が必要となる場合がございます。 |

| サポート | 報告会開催後1か月間は問い合わせ対応を行います。 |

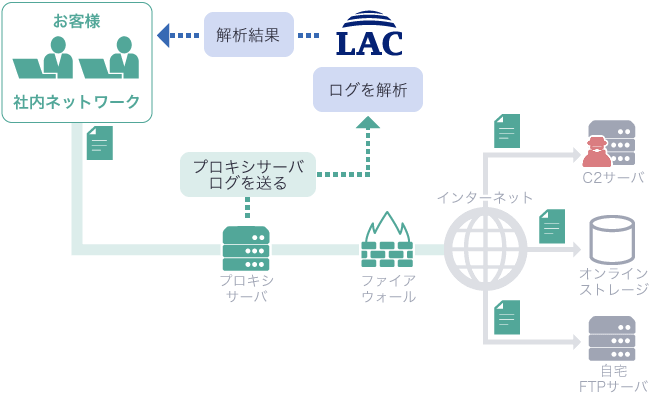

Proxyサーバのログ解析

- お客様よりProxyサーバのログを提供いただきます

- ラックにてProxyサーバログを解析します

- 情報漏えいの観点から解析結果について報告します

| サービス対応製品 | i-FILTER、Blue Coat、Squid ※ 他の対応製品についてはお問い合わせください。 |

|---|---|

| ログ必須項目 | 日時、リクエストメソッド、送信先情報、URL、送信元IPアドレス、レスポンスコード |

| ログ参考項目 | 送受信サイズ、ユーザエージェント、リファラ |

| 期間 | 50GB(非圧縮状態)のログの場合、ログデータ受領から3〜4週間後に報告書提出 |

| 報告書の内容 |

|

| 報告会 | お客様指定の場所、もしくはオンラインにて開催いたします。 所要時間は2時間程度です。 ※ 東京近郊以外の場合は、別途交通費等が必要となる場合がございます。 |

| サポート | 報告会開催後1か月間は問い合わせ対応を行います。 |

よくあるご質問

- 経営層から「うちは標的型攻撃でマルウェアに感染していないだろうな?」と聞かれたが、即答できなかった。マルウェアに感染していないか確認したい。

- お客様の環境にマルウェアが潜んでいないか現状把握することができます。

- 社内では、ポリシーやセキュリティ製品を使うことによって、オンラインストレージなどWebサービスの利用を制限しています。それでも、危険なサービスを社員がこっそり使っていないか調べられるか?

- 社内の情報を外部に持ち出すようなWebサービスの利用をしていないか確認することができるので、外部への情報の持ち出しを把握することができます。

- 標的型メールが送られてきて、数名の社員がそのメールからマルウェアを実行してしまった。マルウェアを取り除いたつもりだが、まだ内部に何か残っていないか、確認したい。

- 自社環境にマルウェアが潜んでいないかの現状を把握することができます。感染したPCのフォレンジック調査を別途追加して行うことも可能です。

価格

解析対象のデータサイズによって異なりますので、個別にお見積りいたします。お気軽にお問い合わせください。

- 関連記事

- サイバー救急センターの記事