CrowdStrike CAによる調査の特徴

CrowdStrike CAの侵害調査サービスは、サイバー攻撃によって企業のパソコンなどエンドポイントがマルウェア感染や不正な通信をしている、もしくはその疑いがある場合に、企業のシステム全ての端末のセキュリティ診断と侵害調査を、安価にスピーディに行うことができるセキュリティ診断サービスです。

CrowdStrike CAでは、全社のエンドポイントに専用ソフトウェアをインストールし、調査を行います。

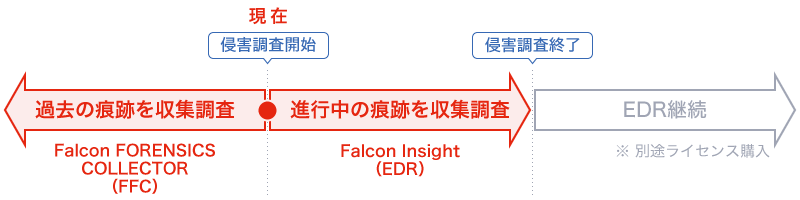

Falcon FORENSICS COLLECTOR

侵害調査の開始以前に、発生したマルウェア感染やログなどの痕跡を収集し、調査するソフトウェアです。通常のフォレンジック調査だと、時間も費用もかかるため、調査対象とする端末を絞り込む必要があります。当サービスでは、ファストフォレンジック手法を用いるため、システム内の全ての端末の診断・調査を安価・短期間で行うことができます。またEDRによる検知内容との相関によって、EDRだけでは見つけられない痕跡も発見可能です。

※ 調査実行後は、自動的に消去されます。

Falcon Insight

侵害調査の開始から終了までの間、進行中のマルウェア感染拡大や不正な通信を検知するために利用します。ファストフォレンジック手法では補えない、セキュリティ侵害をEDRにて発見・対処が可能です。調査中にインシデントが発生するといった事態も避けることができます。検査期間が終了した後も、別途、ライセンス購入をすることで、そのまま継続利用も可能です。

どんなお客様に適したサービス?

社内システム、端末のどこに脅威が潜んでいるかわからず、全体調査を行って安全性を確認したいという場合に適したサービスです。

サービス利用に適したケース

- リモートワークを全社に解禁し、拡張した後にセキュリティ問題が多発している

- リモートワークにVPNを利用していない(できていない)

- セキュリティインシデント発生は確認したが、調査すべき端末、範囲がわからない

- 過去発生したセキュリティインデントの対処はしたが、全体検査は行わなかった

- 企業の合併、オフィス統合などによって、システムを統合する必要がある

- 手間や時間がかかりすぎるため、全台調査を行えなくて困っている

利用手順

- ヒアリングと提案

OS/台数/環境等を確認し、ご提案とお見積を提出します。 - 契約

サービスの条件に承諾いただき、契約をします。 - ソフトウェアインストール

お客様にて以下2つのソフトウェアをインストールしていただきます。

- 過去の侵害を調査するためのソフトウェア

- 診断開始タイミング以降のセキュリティ侵害からシステムを守るためのソフトウェア※ 各ソフトウェアはActiveDirectoryのログインスクリプト・資産管理ツールなどで配布可能です。

- 調査

調査対象の台数によりますが、調査期間はおおよそ3週間~5週間程度です。

ソフトウェアで収集したデータの調査を行います。 - 報告書提出と報告会の実施

調査完了後、報告書を提出いたします。また、報告会では発見された侵害や脅威に関する詳細や、今後の対策のポイントなどについて提案します。

利用ケース

ケース1:VPNを通さないリモートワーク許可後、セキュリティアラートが増加

状況

在宅勤務に踏み切ったA社では、当初VPN利用を推奨していたが、トラフィック量の問題から、VPNを利用しない方式に変更した。リモートワークが多い期間は、なぜかセキュリティアラートも少なくなった。その後、オフィス勤務が増加すると、急激にセキュリティアラートが大量に上がってくるようになった。リモートワーク中心の期間にアラートが少なかったのは、単純に「セキュリティの状態を把握できていなかった」だけだった。当面、上がってくるアラートへの対処で凌いでいるが、一度システム全体のセキュリティ診断を行った方が良いのかもしれないと考えている。

対処

VPNを通さないインターネット接続により、多くの端末にリスクが潜んでいる可能性があると考えられる。CrowdStrike CAで全端末のセキュリティ診断を実施すれば、アラートに上がってこない、潜んでいるリスクも発見できます。また、診断終了後は、リモートワークでも各端末を守ることができる、最新のセキュリティサービスへスムーズに移行可能です。

ケース2:複数のシステム統合をする際に、統合予定の1つのシステムに過去インシデント発生があった

状況

会社の体制変更により、システムを統合することになったB社。統合予定のシステムの1つは、過去にインシデントが起きてはいたが既に対処を行って解決済み。ただそのシステムは統合予定の他のシステムに比べると、セキュリティ対策のレベルが低い実態があり、統合に不安がある。

対処

インシデントが発生した場合の調査対象の機器が多いと、費用も時間もかかってしまうため、感染した端末や一部の機器だけに絞って対応を行うことが少なくありません。未検知のマルウェアや発動されていないリスクが潜んでいる可能性もあります。十分な調査をせずにシステム統合してしまうと、他のシステムも脅威にさらされるリスクがあります。このような場合、CrowdStrike CAを用いて、統合予定のシステムに対する全端末セキュリティ診断を実施することが効果的です。

ソフトウェア(Falconエージェント)の対応OS

| Microsoft Windows | Windows 7 SP1以降 |

|---|---|

| Microsoft Windows Server | Windows Server 2008 R2 SP1以降 |

| Mac OS | macOS High Sierra 10.13以降 |

| Linux | Amazon Linux 2 Amazon Linux AMI Debian Oracle Linux Red Hat Enterprise Linux (RHEL) SUSE Linux Enterprise (SLES) Ubuntu |

※ 2020年12月現在

価格

個別にお見積もりいたします。お気軽にお問い合わせください。