-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

本連載では、アイデンティティ情報を取り巻く脅威と、保護ソリューションについて紹介しています。第1回では、アイデンティティ保護の必要性について解説しました。第2回からは、具体的なソリューションの仕組みや機能を掘り下げ、実際に企業がどう活用できるのかを紹介していきます。今回はIDaaSサービスであるOktaの保護機能をご覧いただきます。

Oktaとは

Oktaは2009年にサンフランシスコで設立されました。同社が提供する基本ライセンスは、組織内の従業員が内部システムや関連サービスを利用する際の認証機能である「Okta Workforce Identity」、組織外の顧客に対し認証を提供する「Okta Customer Identity」、開発者がアプリケーションに柔軟かつ迅速に認証機能を組み込める「Auth0」があります。この記事では主に、「Okta Workforce Identity」について説明します。

Okta Workforce Identityの基本機能は、様々なサービスにシングルサインオン(以下、SSO)を実現するIDaaSサービスです。リモートワークの普及に伴いクラウドサービスの利用が拡大したことから、複数サービスの認証情報を一元管理する需要が高まり、IDaaSへ注目が集まりました。Active Directoryとの連携も可能で、従来の環境を活かしつつモダンな認証基盤へ移行できる点も強みです。

Okta Workforce Identityは機能ごとに複数のライセンスに分かれており、基本機能の他にセキュリティ機能を強化するライセンスが提供されています。これらのライセンスを追加することで、アイデンティティ保護ソリューションとして機能します。

Okta Workforce Identityによるアイデンティティ保護

Okta Workforce Identityにはセキュリティに関するものの代表例として以下2つのライセンスがあります。

Adaptive MFA

ワンタイムパスワードなどMulti-Factor Authentication(多要素認証:以下、MFA)の機能は、OktaではSSO、MFA、Adaptive MFAのライセンスによって提供されます。それぞれ提供される認証要素が異なり、SSOではTOTPなどの基本的な認証要素、MFAではそれに加えてプッシュ通知や生体認証、Adaptive MFAではさらにMobile Device Management(MDM)製品との連携、ユーザの信頼性の評価などのコンテキストによって、MFAの強制等のポリシー設定を提供するライセンスです。

Identity Threat Protection with Okta AI

Identity Threat Protection with Okta AI(以下、ITP)は、ユーザの行動を継続的に監視、評価します。攻撃者は正規のトークンを盗んだり、不正に入手したりした情報でログインに成功することがあります。このような場合でも、ITPはログイン後の行動パターンを分析し、アカウント乗っ取りを検知します。ITPではログイン状態のアカウントで不審な行動を検出した場合、強制ログアウトを行えます。

上記以外のライセンスには以下のようなものがあり、様々な環境での安全な認証機能を提供しています。

| ライセンス名 | 機能 |

|---|---|

| Universal Directory | ADやLDAPなどの複数のディレクトリを統合し、アイデンティティ情報の一元管理、プロファイル管理やユーザ属性値のマッピング、グループ管理の機能を提供する。 |

| Single Sign-On | Oktaの基本機能の1つとして、SSOの機能を提供する。OTPなどの基本的な認証要素の他、MFAライセンスと組み合わせることでプッシュ通知やFIDO2(生体認証やパスキー)による、より高いセキュリティの認証要素を利用することが可能。これらの認証要素を用い、パスワードレス認証を実現することもできる。 |

| Device Access | MFAの機能を拡張しPCへのログイン時にOktaの多要素認証を利用できるようにする。オフライン状態でもOkta Verify OTPやYubikeyを使った多要素認証が可能。 さらにmacOSについては、macOSのパスワードとOktaのパスワードを同期させる機能を提供する。 |

| Identity Governance | アカウントの持つアクセス権の棚卸機能や、アクセス権の申請・承認フローによって、組織のアクセス権を包括的に可視化し、アイデンティティガバナンスを高める。 |

| Lifecycle management | Oktaとアプリケーション間のプロビジョニング機能(アカウント同期)を提供する。アプリケーションへのアカウント作成を自動化することで、Oktaで一元的なアカウント管理を行うことを可能にし、アカウント管理の効率化、一貫性の確保を行う。 |

| Privileged Access | 特権アクセス管理(PAM)を実現する機能を提供し、特権アカウントの管理や権限の付与、一時的なアクセス権付与などの管理をポリシーで制御可能とする。 |

※ 上記はOktaが提供するライセンスの一部抜粋です

このようにOkta Workforce Identityのライセンスは多岐にわたり、必要に応じて組み合わせることで多様な認証やアイデンティティ保護を実現できます。例えば、「人事システム>IDaaS(Okta)>アプリケーション」という形で一貫したアイデンティティ管理を行えば、異動や退職に伴うアカウント管理を自動化し、運用負荷や管理漏れによるセキュリティリスクを大幅に削減できます。

また、システムごとにパスワードを設定する従来の仕組みでは、利用者にとって管理が煩雑になるうえ、漏えい時のリスクも高まります。このような問題に対し、Okta Workforce IdentityのSingle Sign-OnやAdaptive MFAを活用することで、パスワードレスでの認証が可能となります。この構成ではユーザが所有するスマートフォン等の端末にOkta Verifyというアプリを導入すれば、ログイン時にスマートフォンに届く通知を承認するだけでログインでき、パスワードを記憶する必要がなくなります。

Okta Workforce Identityで参照できる情報

実際のOkta Workforce Identityの管理画面では、どのような情報を参照できるかご紹介します。

1. ログとリスク評価項目

基本的なログインイベントについては、以下のような形でログが記録されています。

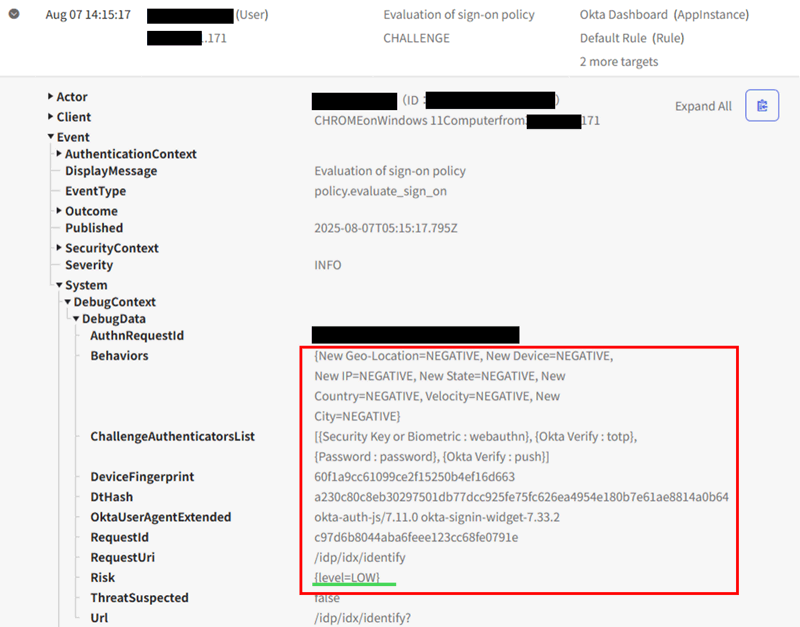

上記は、Okta Workforce Identityへのログインを試みたユーザが、どのセキュリティポリシーに該当するかを判定したイベントのログです。赤枠部分には、ユーザの振る舞いを基にリスクを評価した結果が記録されています。

「新しいアクセス場所」「新しいデバイス」「新しいIPアドレス」「認証方法」「MFAを行った際の方法やアプリバージョン」などの要素を組み合わせて総合的に判断し、このケースでは最終的に「Low」と評価されました。リスク評価に応じて認証ポリシーを柔軟に設定でき、単純な拒否や特定の認証方法の強制といった設定も可能です。

2. デバイス管理

Okta Workforce IdentityでMFAを使用する場合、テナントへのアプリケーションの登録が必要となりますが、紐づけを行ったアプリケーションを導入した端末は、Oktaの管理画面で可視化されます。

この画面では、紐づけられた各端末のデバイス名やID情報、アプリケーションに関連付けられたユーザ名といった情報を確認できます。また、証明書の導入といった一定の基準を満たしたデバイスは管理対象デバイスとして登録されます。不審な端末が追加された場合や、端末を紛失した場合は紐づけの無効化を行うことで、MFAを使用できなくすることも可能です。

3. 設定状況のリスク可視化

このほかに、Oktaそのものの設定状況のリスクの可視化も可能です。Oktaの推奨設定との乖離状況を可視化する機能があります。

上記のようにアカウントの管理状況や監視機能の設定に問題がある箇所を自動的に可視化する機能があるため、警告が出た項目を順に対応することで、運用上のリスクを効率的に減らすことが可能です。

さいごに

本記事では、Oktaが提供するIDaaSサービスの1つであるOkta Workforce Identityについて、どのようなアイデンティティ保護ソリューションが備わっているかご紹介しました。クラウドサービスやリモートワークを前提とした働き方が広がる中、すでに多くの企業で導入が進んでおり、その利用シーンは年々拡大しています。

Okta Workforce Identityには多数のアイデンティティ保護機能が用意されており、適切に使用することで認証の安全性を高めることが可能です。セキュリティ関連ライセンスをまだ導入していない企業にとっては、業務効率を維持しながら堅牢な認証基盤を実現できる有力な選択肢となるでしょう。

次回は、オンプレミス環境向けのアイデンティティ保護ソリューションをご紹介します。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR