-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

現在、個人で利用するPCやスマートフォンといった端末やWebサービスなどもあわせ、個人がメールアドレスやパスワード、アカウント名、所属情報など数多くのアイデンティティ情報を運用しています。この状況は業務でも同様で、所属組織の業務端末やサーバのアイデンティティ情報の他、営業担当者であれば取引先のWebポータルへのログイン情報、システム管理者であれば組織内のネットワーク機器やサーバの特権ユーザとしてのアカウントなど、様々なアイデンティティ情報を利用しています。

攻撃者はこれらのアイデンティティ情報を窃取し、機密情報の取得のみならずなりすましによりさらなる侵害拡大を行うため、セキュリティ担当者はアイデンティティ情報の保護を求められています。しかし、これらのアイデンティティ情報の侵害による不正アクセスはNGAV(次世代アンチウイルス)やEDRなどのエンドポイントセキュリティ製品では検出できないことがほとんどです。

そこで本記事では、アイデンティティ情報を取り巻く脅威と保護ソリューションについて連載でご紹介します。1回目となる今回は、アイデンティティ情報の侵害がどのような脅威かを示すとともに、なぜ攻撃者がアイデンティティ情報を狙うのかに焦点を当てて解説します。

アイデンティティ情報とは

まず初めにアイデンティティ情報とは何かを簡単に整理します。過去に公開している記事でも解説しているとおり、アイデンティティ情報とは「属性の集合」です。

サイバーセキュリティにおいてアイデンティティ情報とは、ログインに使用する「認証情報」を包含する様々な情報の集合体を意味します。アイデンティティ情報の保護という場合、単にIDやパスワードの保護だけではなく、対象のアカウントが持つアクセス権限や接続元IPアドレス、接続元の地理的情報(ジオロケーション)等も管理対象です。昨今のサイバーセキュリティにおいては、このアイデンティティ情報保護の重要性が増しています。

アイデンティティ情報の侵害状況

では、アイデンティティ情報の侵害がどれくらい発生しているのか、またアイデンティティ情報が侵害されると何が起こるのかを、より実態に即してラックのサイバー救急センターへの問い合わせ状況を踏まえてご紹介します。

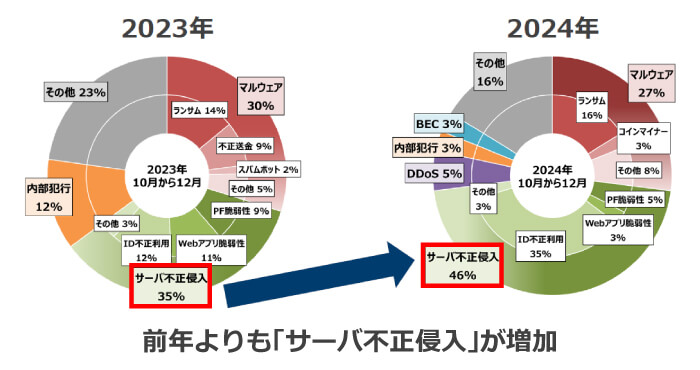

2023年と2024年における、サイバー救急センターへ問い合わせがあった被害状況は以下のようになっており、2024年は前年に比べて「サーバへの不正侵入」の割合が増加していることがわかります。さらにその内訳を見ていくと、「IDの不正利用」の割合が大きく増加しているのがわかります。

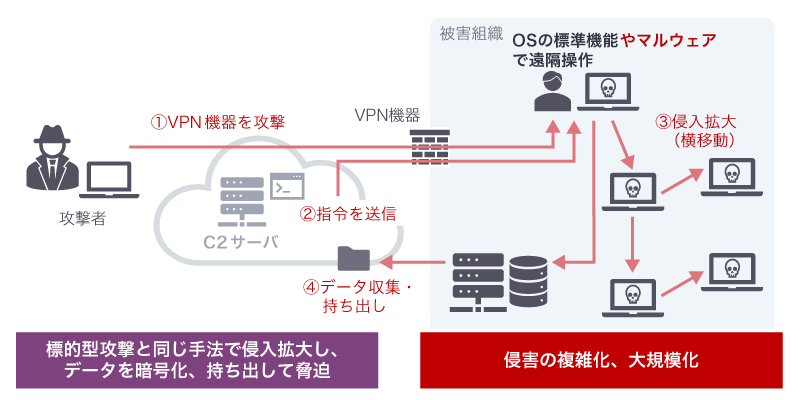

それでは、IDの不正利用、つまりアイデンティティ情報はどのように悪用されるのでしょうか。その具体的な被害状況として、VPN機器に不正アクセスされ、データセンタ内の複数のサーバにマルウェアが送り込まれた結果、社内のデータが暗号化され、かつ収集・持ち出しされた事例があります。

この時悪用された保守用アカウントには、アクセス元IPや端末に関する利用制限が設けられていませんでした。また、他のサーバへの横展開はVPN機器への侵入後すぐに始まっていますが、VPN機器に設定されていたAD(Active Directory)との連携用アカウントが悪用されており、ランサムウェアの実行まで約1日の猶予があったにも関わらず、侵入を発見できませんでした。

このように、アイデンティティ情報の管理漏れを悪用されたり、他社から漏れたアイデンティティ情報を利用して不正侵入されたりした事例が確認されています。

攻撃者がアイデンティティ情報を狙う理由

次に、攻撃者がアイデンティティ情報の窃取と悪用を狙う理由がどこにあるのかをご説明します。主な理由としては、攻撃者にとって「コストが低い」、「セキュリティ製品の検知を潜り抜けやすい」という特徴があります。

まず、「コストが低い」という点について解説します。通常、攻撃者は標的組織のシステムを攻撃しようとする場合、WebサイトやVPN機器、インターネットに公開されているサーバ等の情報を収集し、脆弱性が存在していないかを調査します。そのうえで、攻撃用のプログラムを用意するなど、情報の調査とあわせて様々な準備が必要になります。加えて、実行に移したとしてもインターネット上からの攻撃を防ぐIPS等のセキュリティ製品により攻撃が検知される可能性もあります。

一方、アイデンティティ情報の場合は、従業員を偽のログインページへ誘導したり、偽メール等で情報を聞き出したり、あるいはダークウェブで販売される情報を悪用するなどの方法で、脆弱性の悪用等を利用せずとも情報を窃取できます。また、多くのログインフォームにはパスワードの再設定やIDの確認のフォームもあることから、攻撃者が標的の従業員の情報を窃取したあとにパスワードの再設定を行う手段も考えられます。これらの手法は、事前に標的組織のネットワーク構成や使用しているソフトウェア等の情報を収集しなくても実行可能です。

さらに、アイデンティティ情報の窃取は一般的なNGAVやEDR等のセキュリティ製品では検知されません。メールのやり取りやWebページへのアクセスは通常の端末利用の範疇だからです。また、攻撃者が窃取したアイデンティティ情報を使用した場合、VPN機器やサーバへのアクセス、従業員用の端末へのログインについても通常の認証に見えてしまうため、EDR等では攻撃として判別することができません。これが、「セキュリティ製品の検知を潜り抜けやすい」という特徴となります。

アイデンティティ情報の異常利用を検出する方法

では、エンドポイントセキュリティ製品でアイデンティティ情報の異常な利用を検出するにはどうすればよいでしょうか。その手段の一つとして、通常のアイデンティティ情報の利用状況と比較しておかしな点がないかを洗い出す方法があります。検出基準としては以下のような要素があります。

- アクセス地域

- アクセス時間

- ログイン先の端末やアクセス先のサーバ

- 認証成功までの試行回数

- 休眠(長期間使用されていない)アカウント

これらの情報について、すべての従業員のログを人の目でチェックするのは現実的ではありません。人に代わって様々な視点でログチェックを実行するのがアイデンティティ保護ソリューションとなります。アイデンティティ保護ソリューションでは正常なアイデンティティの利用を学習し、正常な利用から外れたアクティビティを見つけて警告します。また、ユーザグループ等の情報を基準に、不適切に特権が付与されているアカウントや脆弱なパスワードを設定できるようになっているなど、設定情報の監査機能が提供されているソリューションもあります。

これらのソリューションではオンプレミス環境のADサーバを対象としたソリューションと、IDaaS(Identity as a Service)環境としてクラウドベースの認証基盤とセキュリティソリューションが一体として提供されているものがあり、組織の運用方針に合わせて選択することができるようになっています。

さいごに

本記事では、なぜアイデンティティ情報の保護が必要とされているのかをご説明しました。アイデンティティ情報を盗まれてしまった場合、EDR等のエンドポイントセキュリティ製品ではなりすましによる攻撃を検出することは困難で、ふるまい学習を利用したアイデンティティ保護専門の製品が必要となります。

次回は、オンプレミス環境向けの製品とクラウド環境向けの製品を比較し、それぞれのアプローチの違いについてご紹介します。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR