-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

近年、様々な金融機関がフィッシングの標的となり、インターネットバンキング(以下、IB)不正送金の被害が増加しています。

金融犯罪対策センター(Financial Crime Control Center:以下、FC3)は、金融サービスや決済サービスの利用者の資産を標的とするサイバー金融犯罪の分野において、日進月歩で変化する犯罪手口に立ち向かう金融機関やサービス提供事業者を支援するべく、日々活動しています。

FC3では昨年、フィッシング対策協議会から注意喚起が行われた銀行や、取引制限を行った銀行についてセキュリティ面の調査・分析を行いました。その結果、取引制限を行った銀行ではセキュリティ面で脆弱な傾向があることが分かってきました。

本記事では、フィッシングの標的にされた銀行や取引制限を行った銀行を分析することで傾向や対策のヒントを探求します。

急増するIBに関わる不正送金とフィッシング

近年、IBに関わる不正送金が増加しています。警察庁・金融庁の注意喚起によると、2023年1~11月時点で過去最多の被害額約80.1億円となっており、これら被害の原因の大半はフィッシングによるものと言われています。

フィッシング対策協議会に寄せられたフィッシング報告件数は2023年1月~11月の累計で110万件を超え、こちらも過去最悪のペースで増加しています。フィッシングの標的として様々なブランドが狙われていますが、銀行が標的とされるケースも増加しています。

2023年1月以降にフィッシング対策協議会から注意喚起が実施された銀行は28行存在し、そのうち8行は取引制限まで実施しています(2023年12月11日現在)。取引制限を実施した銀行は、フィッシングの拡大によって対策の追加が必要になった可能性があります。

取引制限の内容を見ると、「ワンタイムパスワード(以下、OTP)登録後の一定期間の取引停止」や「取引上限金額の引き下げ」などによって被害拡大の防止が図られています。一方で、このような取引制限は、本来の利用者の取引や利便性に対しても影響を与えてしまっているものと考えられます。

フィッシングの標的とされる銀行の拡大

フィッシングの標的にされた銀行に、どのような特徴があるのか調査と分析を実施しました。

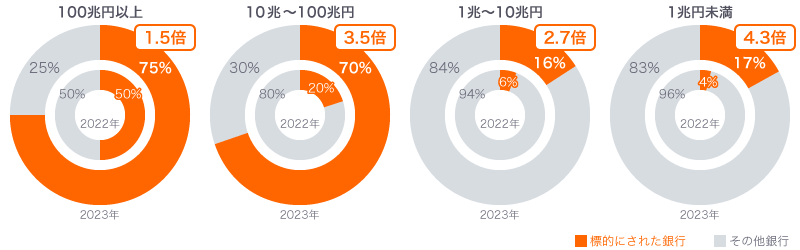

まず、犯罪者が標的にする銀行の規模に特徴が存在するのかという観点で調査を行いました。都市銀行・地方銀行・ネット銀行を中心として、預金残高別に標的とされた銀行の割合を2022年と2023年で比較しました。結果を次のグラフに示します。

比較の結果、すべての預金残高別において標的とされた銀行の数が増加していることが読み取れます。IB不正送金の犯罪者の目的は、預金者の金銭の詐取です。上記グラフからも、以前のフィッシングは、利用者数が多い銀行、つまり預金残高が多く規模が大きい銀行を狙っていることが分かります。

しかし2023年に入ってからは、利用者数や預金残高に関わらず様々な銀行が標的とされています。この状況から、犯罪者は「利用者数が少ない銀行であっても十分な利益が得られる」という認識のもと、標的を拡げていることが考えられます。

取引制限を行った銀行に見られる共通点

フィッシングの注意喚起が行われた銀行のうち、取引制限を実施した銀行に対して、セキュリティ強度の観点で調査をしました。その結果、ある共通点が見えてきました。

具体的には、IBの初回登録や送金時の認証方式について、一昨年のLAC WATCHで公開した各銀行のセキュリティ強度に関する調査結果※1、※2と照らし合わせたところ、以下の3つのポイントでセキュリティ強度が低い傾向が見られました。

- 初回申込/登録時における認証

- OTPの採用と、OTP利用登録時の認証

- 送金・振込など決済時の追加認証

※1 参考:サイバー犯罪者に狙われやすい、インターネットバンキングサービスの4つの脆弱ポイントとは?

※2 一部銀行においては、新規調査を実施。

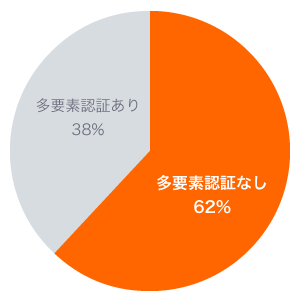

脆弱ポイント① 初回申込/登録時における認証

取引制限を実施した銀行の62%が、IBの初回申込・登録時に多要素認証を採用していないことが分かりました。

多要素認証は「知識情報」、「所持情報」、「生体情報」のうち2つ以上を組み合わせた認証方式ですが、多要素認証を採用していない場合、犯罪者は容易に認証情報を詐取でき、本来の利用者になりすまして不正送金を行う可能性が高くなります。

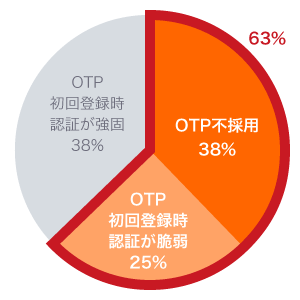

脆弱ポイント② OTPの採用と、OTP利用登録時の認証

OTPは送金など重要な取引を行う場合に利用することで、セキュリティ強度を高められます。しかし、OTPを使えるようにするための利用登録(初回登録および機種変更時の再登録)における認証方式のセキュリティ強度が低い場合、犯罪者はフィッシングにより詐取した認証情報でOTP利用登録を行い、送金時の追加認証を突破します。

取引制限を実施した銀行では、OTPを採用していない銀行が38%、OTPを採用しているが利用登録時の認証方式を多要素認証としていない銀行が25%存在し、これらを合わせると63%の銀行でセキュリティ強度が低い状態になっていると考えられます。

※ 四捨五入のため、合計が100%にならないことがあります。

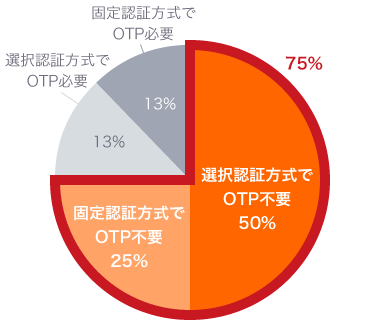

脆弱ポイント③ 送金・振込など決済時の追加認証

送金や振込などの決済取引においては、OTPなどの追加認証を求められることが一般的です。この追加認証が乱数表などセキュリティ強度の低い認証方式の場合、犯罪者は追加認証を容易に詐取でき、不正送金まで行う可能性が高くなります。

また、セキュリティ強度の高い認証方式を採用していても、複数の認証方式から選択可能な場合において、その中に1つでもセキュリティ強度の低い認証方式が存在すると、犯罪者はその弱点を突いて追加認証を詐取して不正送金まで行います。

取引制限を実施した銀行では、追加認証のセキュリティ強度が低い銀行が25%、さらに認証方式を選択できる銀行においてセキュリティ強度の低い認証方式が存在する銀行が50%存在し、これらを合わせると75%の銀行でセキュリティ強度が低い状態になっていると考えられます。

※ 四捨五入のため、合計が100%にならないことがあります。

セキュリティ強度が低い認証方式は、フィッシングによって容易に情報を詐取されてしまいます。ただし、OTPを必須化するなどセキュリティ強度を高くしている場合でも、OTPまで突破するリアルタイムフィッシング※3が現在多く発生しており、安全とは言い切れない状況となっていることは認識しておくべきでしょう。

※3 参考(リアルタイムフィッシングとは):急増するフィッシングと不正送金被害、必要な対策とは? 「フィッシングの手口」

リアルタイムフィッシングと一般的なフィッシングを比較すると、時間が経つと使用できなくなるOTPを詐取するリアルタイムフィッシングの方が犯罪者にとって手間がかかる手口となります。犯罪者にとっては、一般的なフィッシングが使えるセキュリティ強度の低い認証方式の銀行が狙いやすいため、これまで被害が発生していない銀行であってもフィッシングの標的となった場合には被害が拡大する可能性が高いと考えられます。

セキュリティ強度を高める対策

一般的なフィッシングへの対策は、多要素認証の採用やOTPの必須化といった認証の高度化が考えられます。

取引制限も被害拡大の防止という観点では有効な対策だと考えられますが、利用者の利便性が下がってしまいます。したがって、セキュリティ強度の低い認証方式を採用している銀行の場合、これを強化・高度化することが対策として挙げられます。

また送金・振込などの決済取引のみならず、メールアドレスの変更や利用限度額の引き上げなど契約内容の変更に対しても、追加認証を発行することで、セキュリティ強度を高められます。さらに、OTPまで詐取するようなリアルタイムフィッシングに対しては、認証の高度化だけでなく、不正取引を検知する仕組みの強化といった対策を組み合わせていく必要があると考えられます。

ただし、対策によっては実施まで期間を要するケースがあるため、以下の通り複数の観点で対策の優先順位を決めていく必要があります。

- 対策を行うことで、被害をどの程度抑えることが可能か

- 対策を行うことで、利用者にどのような影響を与えるか

- 対策実施までに要する期間はどの程度か

さいごに

現在、フィッシングによる不正送金被害は銀行の規模を問わず拡大しており、今は被害が発生していない銀行であっても今後フィッシングの標的となる可能性があります。今回の調査では、取引制限を実施した銀行においてセキュリティ強度の低い認証方式が存在する傾向が見られました。

セキュリティ強度の低い認証方式が存在する場合、一般的なフィッシングでも認証を破られることから、銀行への脅威はより高まっていると言え、認証の高度化などの対策強化が必要だと考えられます。さらにOTPまで詐取するリアルタイムフィッシングへの対策も必要であり、認証の高度化だけでなく不正取引検知を強化する対策も重要です。

効果的な対策強化については銀行によって変わりますが、効果や影響に加え、対策までの期間といった点を考慮して検討する必要があります。フィッシングなど不正送金手口に対する自行のセキュリティ対策の強度を評価してほしい、対策についてアドバイスが欲しい、不正取引検知の強化を検討しているという方は、ぜひラックのFC3にご相談ください。

ホワイトペーパー

「金融犯罪の実態と、AIを活用した対策の可能性」

のダウンロードはこちらから

より詳しく知るにはこちら

FC3は、デジタル金融犯罪の被害にお悩みの金融サービス・決済サービス事業者に対して、対抗するための様々なサポートを提供することを通じ、利用者が安心して利用できるサービス環境の実現を支援してまいります。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR