-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

ラックの金融犯罪対策センター(Financial Crime Control Center:以下、FC3)は、金融サービスや決済サービスを利用するユーザの資産を標的とするサイバー金融犯罪の分野において、日進月歩で変化する犯罪手口に立ち向かう金融機関やサービス提供事業者を支援するべく、日々活動しています。

私たちFC3では、金融機関やサービス提供事業者の皆様を支援する上で必要な情報を収集するために、インターネットバンキングサービスにおけるサイバー金融犯罪対策の現状について調査を実施しました。その結果、一部の銀行のサービスにおいて、犯罪者に狙われやすい脆弱な部分が内在していることが分かりました。

本記事では、実施した調査の結果に基づいて、サイバー金融犯罪対策の現状をご説明します。また、調査で判明した脆弱なポイントについてもお伝えしていきます。

インターネットバンキングサービスにおけるセキュリティ対策調査の概要

FC3では、日本国内の銀行がインターネットバンキングサービスで講じている不正送金対策について調査を実施しました。

| 調査期間 | 2022年5月~2022年7月 |

|---|---|

| 調査対象 | インターネットバンキングサービスを提供する国内金融機関(都市銀行、地方銀行、ネット銀行など) |

| 対象数 | 79の金融機関 |

| 調査方法 | 各金融機関のホームページに公開されているご利用案内などの情報に基づき、PCブラウザによるサービス利用を想定して、認証セキュリティを中心に調査 |

主な調査内容は、個人向けに提供されているインターネットバンキングサービスにおける利用申し込み、ワンタイムパスワード(以下、OTP※1)の利用登録、送金・振込などの決済を伴う取引といった手続の中で採用されているユーザ認証の強度です。なお、今回の調査は、各銀行がホームページで公開している情報(ご利用案内等)を収集したものであり、ここから把握することのできない要素は加味されておりません。

※1 ワンタイムパスワード(One Time Password):1度きり利用可能なものとして発行されるパスワードと、これを利用した認証の仕組み。

調査結果と、そこから見えてきた脆弱なポイント

調査結果

今回の調査結果については、以下の4つのポイントにまとめてお伝えします。

- ①インターネットバンキングサービスの初回申し込み/登録時における認証

- ②OTPの採用と、OTP利用登録時における認証

- ③送金・振込など決済時の追加認証

- ④決済時のOTP利用必須化

①初回申し込み/登録時における認証方式

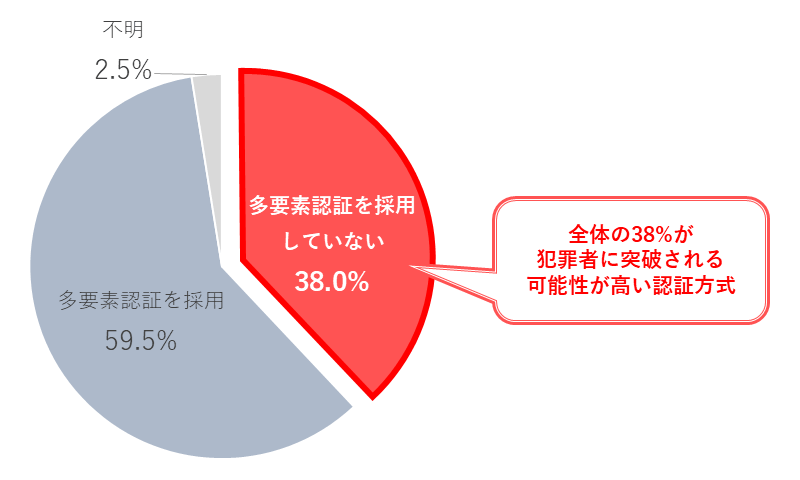

インターネットバンキングサービスの初回申し込み/登録時において、多要素認証※2を採用していないサービスは38%にのぼることが分かりました。多要素認証を採用していないサービスでは、犯罪者がフィッシングやバンキングマルウェア等を用いて犯行に必要な情報(店番・口座番号やキャッシュカード暗証番号等)を入手している場合、容易に真正ユーザになりすましてサービスの初回申し込み/登録を実施されてしまいます。不正送金の被害に繋がる可能性が高くなるため、これを防ぐためにも強固な認証方式を採用することが重要です。

※2 多要素認証:ID・パスワードなどユーザが知っている情報である「知識」、ハードウェアトークンなどユーザが保有している「所持物」、指紋・静脈など身体的な特徴を用いる「生体情報」という3要素の中から、2つ以上の異なる要素を用いる比較的強固な認証方法。

また、多要素認証を採用している銀行では、サービスの利用申込手続のための認証情報の通知手段として主に以下の4つの方法が採用されています。

- 郵送による認証情報の通知

- Eメールによる認証情報の通知

- 電話音声(IVR)による認証情報の通知(金融機関から顧客に対する発信)

- 電話音声(IVR)による認証情報の通知(顧客から金融機関に対する発信)

多要素認証を採用しているサービスの中でも、顧客があらかじめ登録したEメールアドレスや電話番号宛に、サービスの利用申込手続に必要な情報を送付する方法をとっているケースがあります。これらの方法は、犯罪者がEメールアカウントを乗っ取って認証情報を盗む手口や、電話で認証情報を聞き出すボイスフィッシング等の手口により、不正にサービスの利用申込を実施されてしまう可能性があります。このため、多要素認証の中でもセキュリティ強度の弱い方式が利用されている場合は、犯罪者に悪用されるリスクがあるので注意が必要です。

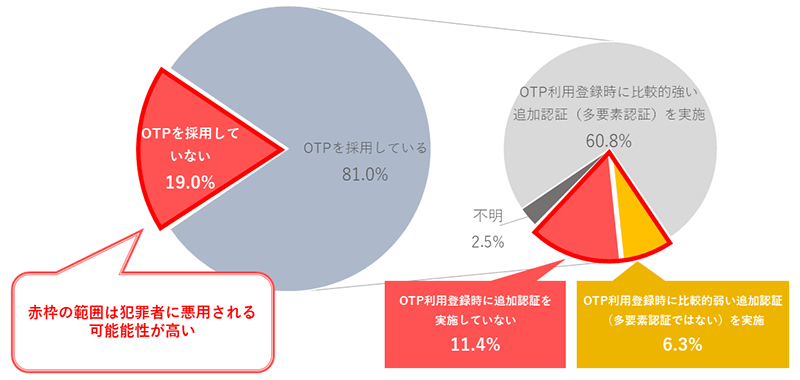

②OTPの採用と、OTP利用登録時の認証

一度きりしか使えないパスワードが発行されるOTPは、セキュリティ強度の高い認証方式であり、安全なサービスを実現する上で有効な手段です。しかしながら、全体の19%のサービスではOTPを採用していない状態であることが分かりました。またOTPを採用していても、その利用登録手続において追加認証を実施していない、また追加認証が多要素認証となっていないサービスは合わせて約18%にも及んでいます。このようなサービスは、犯罪者に悪用されるリスクが比較的高い状態であるといえます。

ログインIDやパスワードに加え、送金・振込などの決済時にOTPを使用することで、より強固な認証を実現することができるため、OTPは多くのサービスで採用されています。ところがOTPの初回登録時の認証に強度の高くない方式を採用していては、犯罪者に不正利用されてしまうことになりかねません。実際に、犯罪者が真正ユーザになりすましてOTPの利用登録を行い不正送金に及ぶといった手口も、数年前から継続して確認されています。OTPを採用していないサービス、またはOTP採用していたとしても、その利用登録時に強固な追加認証を行っていないサービスは、不正送金被害が生じるリスクが高いと言えるでしょう。

③送金・振込など決済時の追加認証

送金・振込などの決済時には、ログイン認証とは別に追加認証が必要とされることが一般的です。これにより、万が一犯罪者によって不正ログインされた場合でも、不正送金などの被害を食い止める効果があります。

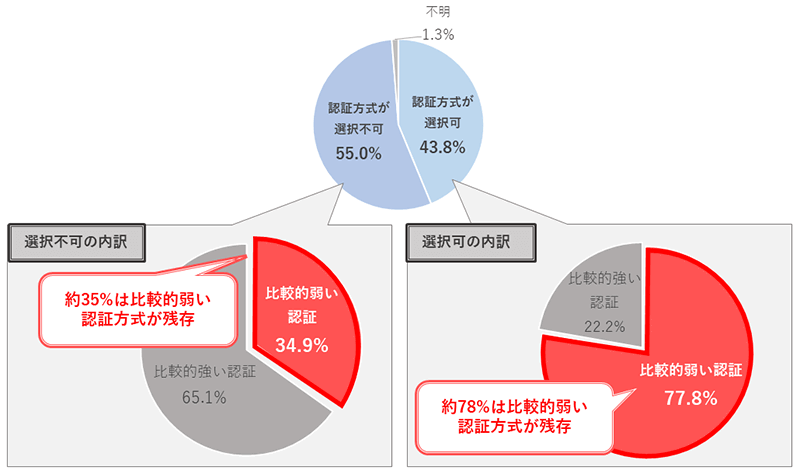

しかしながら、約44%のサービスにおいて追加認証に利用できる認証方式がユーザの選択に委ねられており、その中の約78%はセキュリティ強度の弱い認証方式が選択可能であることが判明しました。つまり、比較的弱い認証方式を選択してしまったユーザがいた場合、犯罪者による不正送金の被害を受けるリスクが高いといえます。

また、認証方式が選択できないサービスは全体の約55%で、その中には、セキュリティ強度が比較的弱い追加認証(乱数表やEメールOTP等)を利用している銀行も約35%存在しており、これらのサービスは、比較的容易に犯罪者による突破を許してしまう恐れがあります。追加認証を実施することはもちろん、そこではセキュリティ強度の高い認証方式を採用することが重要です。

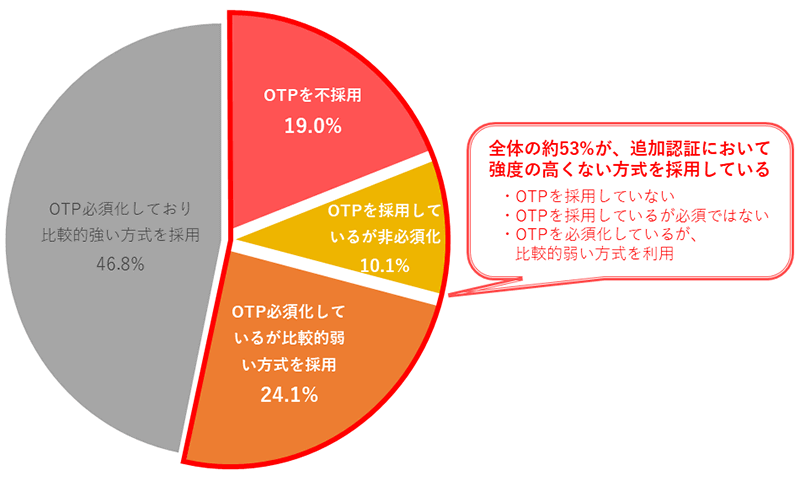

④送金・振込など決済時のOTP必須化

OTPがセキュリティ強度の高い認証方式であることは先に述べた通りですが、OTPを採用していても送金・振込などの決済時にこれを「必須」としていないサービスは、全体の約10%存在しています。またOTPを必須化しているサービスの中でも、Eメールによってパスワードを通知する等、犯罪者によって比較的容易に情報を盗まれてしまう方式を採用しているサービスの割合は、約24%であることが判明しました。OTPを採用していないサービスの割合も合わせると実に約53%が、セキュリティ強度の強くない方式の追加認証を採用していることが分かります。

送金・振込などの決済時にOTPによる認証を必須化することに加えて、OTPの中でも強度の高い方式を採用することで、より高いレベルの認証セキュリティを実現できるでしょう。

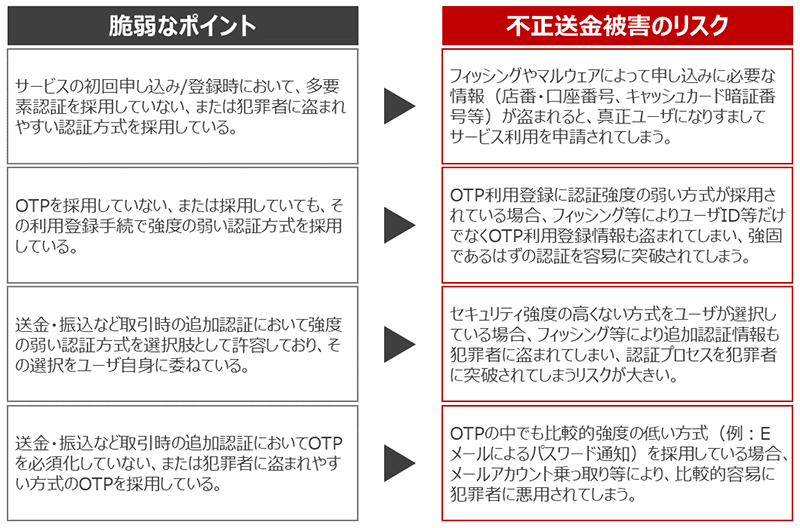

犯罪者に狙われやすい脆弱なポイント

ここまで調査の結果として判明した4つのポイントを解説してきましたが、特に犯罪者に狙われやすい脆弱なポイントを以下のようにまとめます。調査対象の中でも一部の銀行においては、犯罪者に突破されるリスクの高い脆弱なポイントが内在している状態であると考えられます。

不正送金対策をもう一度見直すために

今回の調査では、多くのサービスにおいて、犯罪者に狙われるリスクのある脆弱なポイントが依然として残されていることが判明しました。インターネットバンキングにおける不正送金による被害の規模は増加と減少を繰り返していますが、犯罪者の活動次第では、上述のような脆弱なポイントを突破され、いつ被害が急増・再拡大するとも限りません。サービスの利用者が不正送金による被害を受けないためにも、サイバー金融犯罪対策を担当されている金融機関の皆様には、現時点のセキュリティ対策状況を正確に把握し、適切な改善策を講じていただくことを推奨します。

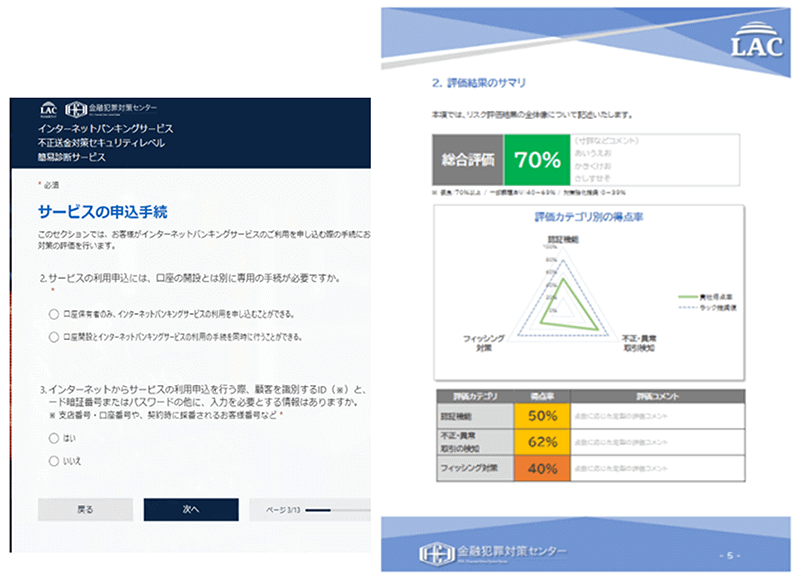

今回の調査結果を受けてFC3では、いま講じられている不正送金対策のセキュリティ強度を把握いただくための簡易診断サービスをご用意しました。このサービスでは認証セキュリティを中心として、短期間で俯瞰的なリスク評価を行います。Webアンケート形式の設問に回答いただいた内容に基づいて、経験豊富なコンサルタントがリスク評価を行い、現状に対する評価や、脆弱なポイントをまとめたレポートを提供いたします。

また今回の調査結果は、あくまでもインターネットに公開されている情報から判明したものであり、これ以外にも犯罪者に悪用される脆弱なポイントが内在している可能性も考えられます。改善の必要なポイントを適切に把握いただくためにも、ぜひこの機会に簡易診断サービスをご利用いただき、安心・安全なサービスの実現のためにご活用ください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR