-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

ICTイノベーション推進室アドバンストグループの谷口です。

いわゆる情シスでラック社内のIDやデバイス、ネットワーク、サーバの管理とセキュリティ運用を行っています。

今回はフィッシングとラックにおける対策について解説します。

最近、ラック社員を狙ったフィッシングがありました。テレワークの普及によってアカウント乗っ取りのリスクが高まっていますので、対策の参考になれば幸いです。

ラック社員を狙ったフィッシング

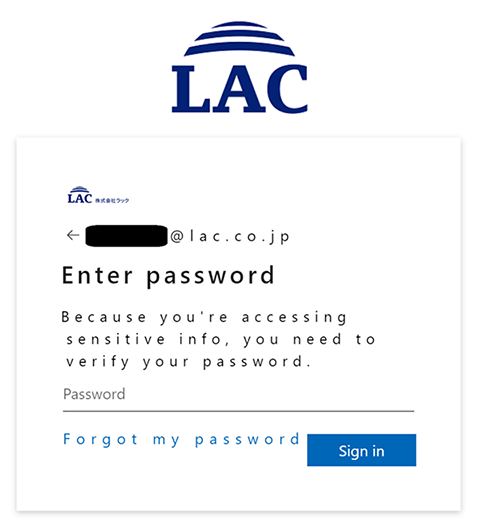

某日、EDR※でHighアラートがあがったので調査をしたところ、ラック社員宛のフィッシングメールが届いていることがわかりました。メールに記載されたリンクをクリックすると、何度かリダイレクトされた後に画面キャプチャのようにパスワードを入力するページに遷移します。

リンク中にメール受信者のメールアドレスが含まれていたため、その情報をもとにフィッシングサイト上にメールアドレスを表示させているようでした。数名に送信されていて、うち1名がリンクをクリックした形跡がありました。

EDRのログを確認した結果、メーラーからリンクをクリックしていましたがその後の通信は確認できませんでした。リンク先の事前検証を行うセーフリンク(Microsoft Defender for Office 365の機能)でブロックされたようです。悪性サイトへの通信はファイアウォールにもログがないことを確認し、本人ヒアリングも行い、被害はないとしてクローズしました。

※ Endpoint Detection and Response:クライアントPCを狙ったランサムウェアや標的型攻撃などの高度な脅威を検知し、迅速な対応を可能とするソリューション

攻撃の流れ

ラックでは、複数の対策を実施しています。対策の紹介の前に、まずは攻撃の流れをおさらいします。

- ①攻撃者がメールを送信し、従業員にメールが配信される

- ②従業員がメールに含まれるリンクをクリックし、フィッシングサイトにIDやパスワードを入力する

- ③攻撃者は入手したID、パスワードで従業員になりすましてログインする

この①~③でそれぞれ対策をしています。

ラック社内における対策

ラックではMicrosoft 365の機能を活用していますが、他のソリューションでも実現できる施策です。

メールのフィルタリング

攻撃の流れ①で従業員に不審なメールが配信されたら、メール本文に書かれたリンクや添付ファイルをチェックし、問題があれば受信者に配送せずにメールを隔離する対策です。

不審なメールが届かなければ、間違ってリンクや添付ファイルをクリックすることがなくなります。大多数の不審なメールや、迷惑メールを隔離できます。ただし、正規のメールが誤って隔離されたり、不審なメールがすり抜けて隔離されなかったりすることもあります。

リンク先の検証

不審なメールが届いてしまい、攻撃の流れ②のように従業員がクリックしてしまった場合でも、悪意あるリンクと判定するとアクセスをブロックする対策です。

リンク先の検証は、ネットワーク機器で実施する方法と、メール本文中のリンク先を置き換えて中継サーバで実施する方法を導入しています。前者は当社のSOCサービスを利用しています。後者はMicrosoft Defender for Office 365を利用しています。その他、ブラウザの機能で不審なサイトをブロックできる場合がありますが、ここでは割愛します。

なお、後者のメール本文中のリンク先を置き換える方法は、リンクをクリックしたかどうかの集計が取れるため、自組織全体のクリック状況が把握できます。ただし、後から不審なサイトの判定をされることがあり、リンクをクリックしたことに対して数時間後にアラートがあがることがあります。また、メール本文中のリンク先を置き換えるので、目視でリンク先のドメインを確認しづらくなります。

ソリューションによっては、メール受信者によって当該機能のオンオフができるので、業務内容に合わせて設定するのがよいと思います。

認証にID、パスワード以外の要素を加える

攻撃の流れ③に対し、ラックでは下記のような対策を複数実施しています。

多要素認証(MFA)

貸与している社用スマホにMFA用のアプリをインストールしています。ID・パスワードが漏えいしてもMFA要求に応えられなければ第三者はログインできません。

頻繁にMFAの要求を行うと利便性とセキュリティの両面で悪影響が出るため、後述する施策を加味してリスクが許容できる範囲でセッション継続時間を決めることをお勧めします。

MFAはIDを守る効果の高い施策ですが、最近ではMFA疲労攻撃(MFA Fatigue Attacks)という手法も登場しており、万能ではない点にご注意ください。

※ 参考:

多要素認証(MFA)だけでは守れないフィッシング攻撃の対策

Microsoft Authenticator の MFA 疲労攻撃対策 - 数値の一致による MFA が 有効化されます

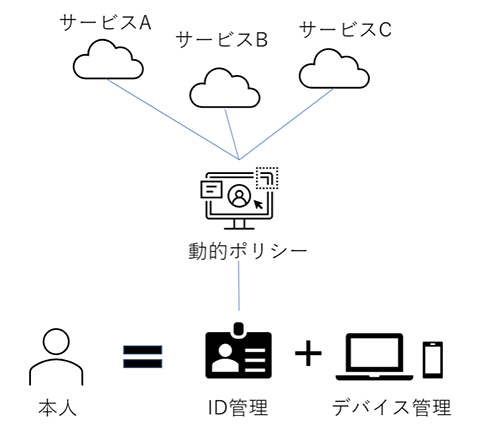

ユーザのふるまいやサインインに関するリスク判定(動的ポリシー)

普段とは異なる場所や匿名通信のTor(トーア)ネットワーク経由のログインが見られた場合やEDRによるユーザの不審なふるまいの検知があった場合に、MFAの再要求やパスワードの再設定を行っています。何かしらのリソースを利用する都度リスク判定を取り入れることで、リスクが高いと判定された場合にだけ本人確認を強められます。

管理されたデバイスからのログイン許可

MDM※の導入および、指定した要件を満たすデバイスからのログインのみ許可しています。これにより、ID、パスワードが漏れてさらにMFA要求が突破されたとしても、第三者はログインできません。

実際に運用してみると、MDM導入に関する従業員からの問い合わせが増えるデメリットがありましたが、IDとデバイスを紐づけることでセキュリティ施策の導入が楽になる効果がありました。これについては別途記事を書きたいと思います。

※ Mobile Device Management:PCやスマートフォンなどのデバイスの管理を行うソリューション

さいごに

今回は、ラック社内のセキュリティ施策のうち、フィッシングにも有効な対策を紹介しました。

ご紹介した対策は、メールのフィルタリングでフィッシングメールの受信を減らし、リンク先の検証でフィッシングサイトへの誘導を防ぐ、または誘導を検知できるようにしています。認証にID、パスワード以外の要素を加えることで認証強度を高めて、仮にID、パスワードが盗まれた場合でも攻撃者がなりすましログインできないようにしています。

認証処理の集中管理

テレワークが浸透し、どこからでも仕事ができるようにするためにますますID管理が重要になってきました。

認証に関する処理を集中管理することで、クラウドサービスや社内システムなどのリソースを利用する際の認証強度のベースラインを引き上げることができ、さらにシングルサインオンによる利便性が向上します。

IDとデバイスの紐づけがされると、利用者に応じたポリシーをデバイスに適用することができます。また、管理デバイスからのログインか否かのチェックができるようになります。つまり、デバイス管理を強化することで、ID管理も強化される効果が期待できます。

なお、シングルサインオンにより、アカウントが乗っ取られたときのリスクが増えます。特に高い権限を持ったアカウントの場合、よりリスクが増えますので、認可制御を意識した運用が重要です。常時高い権限を有効にせず、必要な場合のみ権限昇格する特権アカウント管理などの導入をお勧めします。

皆様のセキュリティ施策のご参考になれば幸いです。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR