-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

パスワードに対して考えられるすべての組み合わせでログインを試行し、不正アクセスを狙うブルートフォース攻撃に注意が必要です。総当たり攻撃とも呼ばれるこの手法は、コンピュータの処理能力向上とともに、個人・企業を問わず深刻な脅威となっています。

アカウント乗っ取りや情報漏えい、金銭被害など、攻撃の目的は多岐にわたります。

ブルートフォース攻撃の基本的な仕組みから具体的な手口、実際の被害事例、今日から実践できる効果的な対策方法まで詳しく解説します。

ブルートフォース攻撃とは?

ブルートフォース攻撃とは、可能なパスワード候補を網羅的に試してパスワードを特定し、認証を突破しようとする手法です。brute(粗野/力ずく/単純で洗練されていない)、force(力、無理に押し切る)の言葉が示す通り、力技で認証を破ろうとするため、総当たり攻撃とも称されます。

ブルートフォース攻撃が特に危険な理由は、突破に成功すると正規ユーザとして扱われてしまう点です。通常のログインと区別がつきにくく、不正アクセスの検知が困難です。侵入者は正当な権限を持つユーザと同様の操作が可能となり、情報漏えいや金銭的被害につながる恐れがあります。

なお、ブルートフォース攻撃にはオンラインで行われるものと、オフラインで行われるものがあります。前者は実際に攻撃対象にアクセスして認証の突破を試行するものですが、後者は攻撃対象にアクセスするのではなく、オフラインでパスワードを解読するものです。ここでのパスワードの解読とは、パスワード候補の文字列を機械的に生成してハッシュ計算を行い、何らかの手段で入手した攻撃対象のパスワードハッシュ値と比較して、一致するまで繰り返し試すものとなります。

近年はコンピュータの処理能力向上により、短時間で膨大なパターンを試せるようになったため、脅威はさらに増大しています。単純なパスワードであれば数分で解読される可能性もあり、組織・個人を問わず対策の重要性が高まっているのが現状です。

ブルートフォース攻撃の手口と類似の攻撃

ブルートフォース攻撃は、すべての文字列パターンを試す総当たり攻撃ですが、いくつかの類似する手口が存在し、それぞれ異なるアプローチで認証突破を狙う方法があります。よく使われる単語を利用した辞書攻撃、過去に流出した認証情報を悪用するパスワードリスト攻撃、固定パスワードで複数IDを試すリバースブルートフォース攻撃などが主な手口です。

それぞれの手口の特徴や危険性について解説します。

総当たり攻撃

ブルートフォース攻撃の基本的な手法である総当たり攻撃は、特定のIDに対し、考え得るあらゆるパスワードの組み合わせを片っ端から入力していく方式です。

総当たり攻撃の特徴は、理論上は必ず突破できることです。例えば6桁の数字のみのパスワードであれば、000000から999999まで100万通りを試せば確実に正解にたどり着けます。

一方で、パスワードに英字の大文字・小文字・数字・記号などを組み合わせると、候補数は爆発的に増加します。8桁で英数字と記号を含む場合、組み合わせは数兆通りにも達し、解読には膨大な時間を要します。

つまり、複雑で長いパスワードを設定することが最も効果的な防御策です。文字種を増やし桁数を伸ばすほど、攻撃が成功するまでの時間が飛躍的に延びるため、事実上の防御策として機能するのです。

辞書攻撃

辞書攻撃は、ブルートフォース攻撃の総当たり攻撃を効率化した手法です。実在する単語や一般的に使用頻度の高いパスワードをデータベース化したリストを用いて、優先的に試行します。

攻撃者が狙うのは、ユーザが覚えやすさを重視して設定した単純なパスワードです。「password」「123456」など安易な文字列や、「summer2024」のような単語と数字の単純な組み合わせは、辞書攻撃のリストに含まれています。

辞書に掲載されている単語をそのまま、あるいは少し変形させただけのパスワードは、数秒から数分で突破されてしまう危険性があるのです。

記憶しやすいからと日常的な単語をパスワードに使用すると、攻撃者にとっても予測しやすくなる傾向があります。辞書攻撃への対策として、意味を持たないランダムな文字列や、複数の単語を記号で結合した複雑なパスワードが推奨されます。

パスワードリスト攻撃

パスワードリスト攻撃は、過去の情報漏えい事件で流出した認証情報を武器にする手法です。攻撃者はほかのサービスから盗み出されたIDとパスワードの組み合わせをリスト化し、別のWebサイトやサービスでも試行します。

パスワードリスト攻撃が成功する背景にあるのは、多くのユーザが複数のサービスで同じパスワードを使い回している実態からです。あるECサイトから流出した認証情報が、銀行口座やSNSアカウントでも通用してしまうケースが少なくありません。

攻撃者は自動化ツールを駆使して大量のアカウントに対し高速で試行するため、短時間で広範囲の被害をもたらします。対策として重要なのは、サービスごとに異なるパスワードを設定することです。

パスワード管理ツールなどの活用により、複数の複雑なパスワードを安全に管理することが推奨されます。

リバースブルートフォース攻撃

リバースブルートフォース攻撃は、従来の総当たり攻撃とは逆の発想で行われる手法です。特定のIDに様々なパスワードを試すのではなく、よく使われる単純なパスワードを1つ固定し、多数のユーザIDに対して試行します。

リバースブルートフォース攻撃の狙いは、特定の個人ではなく不特定多数のアカウントへの侵入です。「password123」「admin2024」など安易なパスワードや、初期設定のままの認証情報を使い続けているユーザが標的です。

システム導入時のデフォルトパスワードを変更していないケースは特に注意しなければなりません。多くのユーザが同じ初期設定を使っている可能性が高く、攻撃者にとって格好の標的です。

リバースブルートフォース攻撃の具体的な手口と対策方法については、次の記事で詳しく解説しています。

ブルートフォース攻撃による被害と被害事例

ブルートフォース攻撃が成功すると、攻撃者の様々な目的に応じた深刻な被害が発生します。アカウントやサービスを乗っ取ること、個人情報や機密情報を漏えいさせること、金銭的な被害を与えることなど、攻撃の動機は多岐にわたります。

実際に決済サービスの不正利用事例や大学病院での個人情報漏えい事例など、国内外で重大なインシデントが報告されているのが現状です。具体的な被害内容と実例について解説します。

アカウントやサービスの乗っ取り

アカウントやサービスの乗っ取りは、ブルートフォース攻撃による最も直接的な被害です。攻撃者は正規ユーザとして認証されるため、本人と同等の権限で自由に操作できます。

乗っ取られたアカウントは様々な悪用が可能です。SNSでは本人になりすまして不適切な投稿や詐欺的なメッセージを発信し、信用を失墜させる事例があとを絶ちません。ECサイトや予約システムの管理画面が侵入されれば、顧客データの改ざんやサービス停止といった事態を招きます。さらに、乗っ取ったWebサイトにマルウェアを仕込み、訪問者へ二次被害を拡散させるケースも注意が必要です。

SaaSなどのクラウドサービスの普及により、ログイン認証情報の重要性は増しています。認証情報は文字通りシステムへの鍵であり、情報の管理が組織全体のセキュリティを左右する重要な要素です。

個人情報や機密情報の漏えい

個人情報や機密情報の漏えいは、ブルートフォース攻撃がもたらす深刻な被害の1つです。攻撃者が認証を突破すると、アカウントが持つ権限における範囲内のあらゆる情報にアクセスできます。

ECサイトのユーザアカウントが侵入された場合、氏名や住所、クレジットカード情報、購買履歴などが閲覧・窃取される危険があります。企業の管理者アカウントであれば、顧客データベース全体や営業機密、財務情報といった重要データが流出しかねません。

さらに盗まれた認証情報は、別のサービスを狙うパスワードリスト攻撃に転用され、被害が連鎖的に拡大します。

情報漏えいが発覚すれば、企業は社会的信用を失うだけでなく、損害賠償請求や行政処分など法的責任を問われる可能性があります。

金銭的な被害の発生

金銭的な被害の発生は、ブルートフォース攻撃による直接的な損害です。攻撃者の最終目的が金銭であるケースも少なくありません。

オンラインバンキングやクレジットカード情報の紐づいたアカウントが侵入されると、不正送金や無断決済が実行されます。スマートフォンの通信サービスや電子マネー、ポイントサービスなど、金融機関以外のサービスでも、決済機能を持つものは標的となります。

近年はフィンテック分野に参入する企業が増えており、大手企業が運営する決済サービスであっても被害事例が報告されています。ECサイトでの不正購入や、仮想通貨取引所からの資産流出など、被害形態は多様化しています。

個人が数十万円の損失を被るケースから、企業が数億円規模の被害を受ける事例まで存在し、金銭的リスクは年々拡大しているのが実情です。

大学病院での個人情報漏えい事例

教育機関や医療機関もブルートフォース攻撃の標的です。とある大学では、教職員のメールアカウントが不正アクセスを受け、個人情報漏えいとサービス悪用の被害が発生しました。

攻撃者は海外のIPアドレスから複数のアカウントへ侵入し、メール送信の踏み台として悪用したのです。さらに過去のメールに含まれていた患者情報や研究データなどが流出した可能性も指摘されています。発覚までに数か月を要したこともあり、大量のスパムメールが送信されるなど、二次被害も拡大しました。

事例で問題視されたのは、推測されやすい単純なパスワードが使用されていた点です。大学や病院など公共性の高い組織であっても、セキュリティ意識の個人差により脆弱なアカウントが存在します。機密性の高い情報を扱う組織こそ、組織全体での厳格なパスワードポリシーの徹底が求められます。

ブルートフォース攻撃への有効な対策

ブルートフォース攻撃から身を守るには、複数の防御策を組み合わせることが重要です。複雑で長いパスワードを設定する基本対策に加え、多要素認証(MFA)を導入することで認証の安全性を高められます。

さらにアカウントロックアウト機能を設定し、アクセス元のIPアドレスを制限することで、攻撃そのものを未然に防ぐことが可能です。それぞれの対策について解説します。

複雑で長いパスワードを設定する

複雑で長いパスワードの設定は、ブルートフォース攻撃に対する基本的かつ効果的な防御策です。パスワードの強度は桁数と文字種の組み合わせで決まります。

数字のみ8桁でも1億通りの組み合わせが生まれますが、英字の大文字・小文字と数字を組み合わせた8桁にすると、組み合わせは約218兆通りにまで跳ね上がります。記号を加えればさらに膨大となり、総当たり攻撃での解読は困難です。

ただし桁数が多くても、辞書に載っている単語やキーボード配列そのままの文字列は危険です。「qwerty」のような一見ランダムに見える配列パスワードは、キーボードの配列のまま設定されているため、実は多くの人が使用しており攻撃者のリストに含まれています。

意味を持たない文字列を作るか、複数の単語を記号でつないだパスフレーズ形式にするなど、推測されにくい工夫が求められます。

多要素認証(MFA)を導入する

多要素認証(MFA)の導入は、ブルートフォース攻撃への対策として有効な手段です。多要素認証の仕組みによって、IDとパスワードに加え、性質の異なる複数の認証要素を組み合わせることで安全性を高めます。

代表的な認証要素は、スマートフォンに送信されるSMS認証コードや、指紋・顔認証などの生体認証です。複数の認証を併用することで、たとえパスワードが突破されても、攻撃者は次の認証をクリアできません。

特にブルートフォース攻撃では、攻撃者がパスワードを入手しても本人のスマートフォンや生体情報までは持っていないケースが多くあります。多要素認証の導入により、不正アクセスのリスクを低減できます。

アカウントロックアウト機能を設定する

アカウントロックアウト機能は、ブルートフォース攻撃の試行そのものを物理的に阻止する対策です。アカウントロックアウト機能は、一定回数以上ログインに失敗したアカウントを自動的に一時停止させる仕組みです。

例えば、5回連続でパスワード入力を間違えた場合、そのアカウントを30分間ロックするよう設定すれば、攻撃者は短時間で大量のパスワードを試せません。総当たり攻撃や辞書攻撃では数千から数万のパターンを高速で試行する必要があるため、制限により攻撃は事実上無力化されます。

さらに効果を高めるには、システム管理者によるエラーログの監視も重要です。異常な回数のログイン失敗を検知することで、攻撃の兆候を早期に把握できます。ロック時に管理者へ警告通知を送る設定にすれば、迅速な対応が可能となり、被害を未然に防げます。

アクセス元のIPアドレスを制限する

アクセス元のIPアドレス制限は、攻撃の入口そのものを塞ぐブルートフォース攻撃に対する根本的な対策です。アドレス制限の手法は、許可された特定のIPアドレスやネットワークからのアクセスのみを受け入れ、許可されたアドレス以外をすべて遮断します。

社内業務システムや管理画面など、利用者が限定されるサービスでは特に効果的です。社内ネットワークや特定のVPN接続からのアクセスのみを許可すれば、外部からの不正アクセス試行は自動的にブロックされます。

また地理的制限を設け、国内からのアクセスのみ許可する設定も有効です。海外を拠点とする攻撃者からのブルートフォース攻撃を、ログイン画面に到達する前の段階で防げます。

パスワードレス化する

パスワードレス化とは、文字どおりパスワードを用いない認証を可能にすることです。モバイルアプリに対するプッシュ通知を利用するものや、顔/指紋などの生体情報を利用するものなどがあり、パスワードによる認証の脆弱性を根本的に解決する方法です。

スマートフォンの普及に伴い、生体情報を利用した認証を実現するために必要なデバイスが既にあるということに加え、生体情報を利用した認証を利用する上での心理的なハードルももはや存在しないのではないでしょうか。

また、パスワードによる認証の脆弱性を根本的に解決するだけではなく、パスワード忘れなどの対応が不要になる、パスワードの維持管理が不要になるなど、様々なメリットがあります。

ブルートフォース攻撃の被害にあった場合の対処法

万が一ブルートフォース攻撃による不正アクセスの被害にあった場合、迅速かつ適切な対処が被害拡大を防ぐ鍵となります。ここでは、被害にあった際の具体的な対処法を解説します。

速やかにパスワードを変更する

ブルートフォース攻撃の兆候を察知したら、最優先で行うべきはパスワード変更です。攻撃者による継続的な侵入を即座に遮断することが、被害拡大を防ぐポイントです。

パスワード変更時には、以前のものとはまったく異なる複雑な文字列を設定する必要があります。攻撃者がすでにパスワードパターンを把握している可能性があるため、単純な変更ではふたたび突破される危険があります。英字の大文字・小文字・数字・記号を組み合わせた、推測不可能な新しいパスワードを作成しなければなりません。

なお、攻撃者によってパスワードを変更されてしまい正規のユーザが自分自身ではパスワードの変更ができなくなっている場合には、管理者に連絡して対処してもらう必要があります。さらに、同じパスワードを使い回しているほかのサービスも変更が必要です。1つのアカウントが侵害されると、攻撃者は同じ認証情報で別サービスへの侵入を試みます。

アクセスログや利用履歴を確認する

ブルートフォース攻撃を受けた際に、パスワード変更と並行して行うべきは、アクセスログや利用履歴の詳細な確認です。被害の全容を把握することで、適切な次の対処が可能です。

まずログイン履歴をチェックし、日時・IPアドレス・使用デバイスなどの情報を精査します。身に覚えのない時間帯や海外からのアクセス、見慣れない端末からのログインがあれば、不正アクセスの証拠です。

さらにサービス内での操作履歴も重要です。ECサイトであれば購入履歴や配送先変更、銀行口座なら送金記録、SNSでは投稿やメッセージ送信など、自分が行っていない操作がないか確認しましょう。

これらの情報から「いつ侵入され、何をされたのか」を特定できれば、個人情報の漏えい範囲や金銭被害の有無を明らかにできます。

サービス管理者や関連部署に報告する

ブルートフォース攻撃の事実を確認したら、個人で対処を完結させず、必ず関係者への報告を行うことが重要です。組織的な対応により、被害の最小化と再発防止につながります。

利用しているサービスの運営会社やカスタマーサポートには速やかに連絡しなければなりません。不正ログインの日時や状況を伝えることで、アカウントの一時停止や不正取引の取り消しなど、迅速な措置を受けられる可能性があります。

企業内のアカウントであれば、情報システム部門やセキュリティ担当部署への即時報告が必須です。システム全体のセキュリティ強化や、類似攻撃への警戒態勢を即座に整えられます。

報告により、同じサービスを利用するほかのユーザへの注意喚起も可能になります。攻撃者は同じ手法で複数のアカウントを狙うことが多いため、早期の情報共有が組織全体を守ることにつながります。

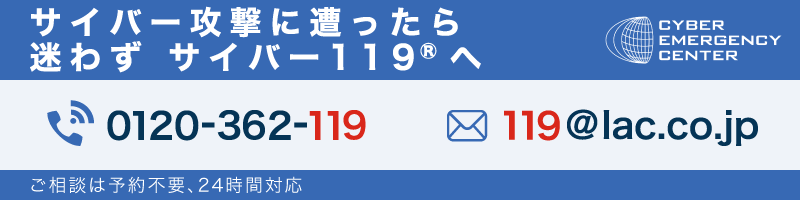

また、攻撃の影響範囲や原因が不明な場合や、自社だけでの判断・対応が難しい場合には、外部の専門窓口へ相談することも有効です。インシデント対応の専門サービスである"緊急事故対応サービス「サイバー119®」"のような窓口に連絡することで、状況の整理や初動対応の助言、被害拡大防止に向けた支援を受けることができます。

多層的な防御で脅威に備える

本記事では、ブルートフォース攻撃の仕組みから具体的な被害事例、効果的な対策方法まで解説しました。

ブルートフォース攻撃は、パスワードの総当たり試行により不正アクセスを試みる攻撃手法です。辞書攻撃やパスワードリスト攻撃など類似の手法も存在します。被害にあえば、アカウント乗っ取りや個人情報漏えい、金銭的損失など深刻な影響を受けます。対策としては、複雑なパスワード設定、多要素認証の導入、アカウントロックアウト機能やIPアドレス制限の活用が有効です。

攻撃を防ぐためには一度対策を講じて終わりではなく、常にセキュリティ意識を高く持ち、継続的に対策を見直す必要があります。

一方で、専門的な防御策の実装には高度なスキルが求められます。防御策の1つとしてラックでは、IPアドレス制限機能を備えたOkta導入支援サービスを提供しています。シングルサインオンやMFAの実現によってセキュリティと利便性を同時に向上させることができ、「本人特定要素」と「コンディション要素」を連携した強固な認証処理により、組織全体のセキュリティ体制を強化することが可能です。

組織全体の認証セキュリティ強化を検討されている方は、ご相談ください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR