-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

こんにちは、Oktaのプリセールスを担当している牛田です。

前回の記事で予告していたとおり、今回はOktaの「Auth0」について取り上げます。少し間が空いてしまいましたが、Auth0の基本的な特徴に加え、導入や活用においてラックがどのような価値を提供できるのか、実務の視点から解説していきます。認証基盤の見直しや強化を検討されている方にとって、参考となったら幸いです。

直近の不正アクセスの状況

Auth0を紹介する前に、昨今の不正アクセスにおける脅威からお話ししていきたいと思います。独立行政法人情報処理推進機構(IPA)が公開した「情報セキュリティ10大脅威 2025 [個人]」では、10項目のうち、半数の5項目が不正アクセスに関連するもので占められています。

| 「個人」向け脅威 ※五十音順 | 初選出年 | 10大脅威での取り扱い (2016年以降) |

|---|---|---|

| インターネット上のサービスからの個人情報の窃取 | 2016年 | 6年連続9回目 |

| インターネット上のサービスへの不正ログイン | 2016年 | 10年連続10回目 |

| クレジットカード情報の不正利用 | 2016年 | 10年連続10回目 |

| スマホ決済の不正利用 | 2020年 | 6年連続6回目 |

| 偽警告によるインターネット詐欺 | 2020年 | 6年連続6回目 |

| ネット上の誹謗・中傷・デマ | 2016年 | 10年連続10回目 |

| フィッシングによる個人情報等の詐取 | 2019年 | 7年連続7回目 |

| 不正アプリによるスマートフォン利用者への被害 | 2016年 | 10年連続10回目 |

| メールやSMS等を使った脅迫・詐欺の手口による金銭要求 | 2019年 | 7年連続7回目 |

| ワンクリック請求等の不当請求による金銭被害 | 2016年 | 3年連続5回目 |

不正アクセスの主な手口と攻撃例

次に不正アクセスの主な手口と攻撃例を紹介していきます。代表的な不正アクセスの攻撃例は以下のものがあります。

| 攻撃名 | 説明 |

|---|---|

| SQLインジェクション攻撃 | Webアプリケーションの入力フォームにSQL文を意図的に注入し、データベースに不正な操作を行わせる攻撃 |

| パスワードリスト攻撃 | 不正に取得したパスワードのリストを用いて総当たりでログインを試みる攻撃 |

| ブルートフォース攻撃 | パスワードの組み合わせを総当たりで試行していくことで不正なログインを行う攻撃 |

| 辞書攻撃 | よく使われる単語を使ってパスワードを推測で入力しログインを試みる攻撃 |

| ゼロデイ攻撃 | 未知の脆弱性を突いて、システムに不正な操作や侵入を試みる攻撃 |

| セッションハイジャック | Webサービスのユーザーとサーバー間でやり取りされるセッションIDを盗み出し、そのIDが付されたユーザーになりすましてサービスに不正にアクセスしようとする攻撃 |

| フィッシング | 偽装したWebサイトを設置し、個人情報やクレジットカード番号などを詐取しようとする攻撃 |

| 中間者攻撃(AiTM/MiTM) | 攻撃者が通信の途中に介入し、ユーザーとシステムの間で送受信される情報を傍受・改ざん・盗取する(フィッシングとの合わせ技が多い) |

2025年を振り返ると、証券会社を狙った不正アクセスや不正取引被害が急増し、連日のように報道で取り上げられていたことは記憶に新しいのではないでしょうか。

金融庁や警察庁、日本証券業協会などから相次いで注意喚起が出され、証券会社の不正アクセス防止に関するガイドラインも改正されるなど、業界全体で対策強化が進められてきました。証券各社で多要素認証の導入が進んだ背景には、こうした状況がありますが、その中でも特に警戒すべき攻撃手口として繰り返し指摘されていたのが、本物そっくりの偽サイトを用いたフィッシングでした。

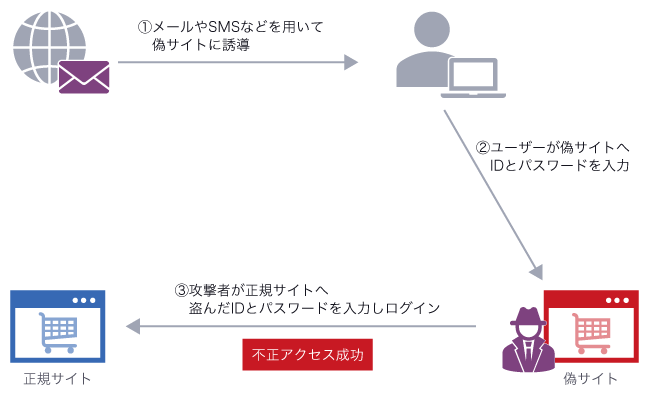

フィッシング

フィッシングとは、メールやSMSなどを通じて正規サービスを装った偽のWebサイトへ誘導し、IDやパスワード、個人情報といった重要な情報をだまし取る詐欺行為を指します。近年は正規サイトと見分けがつかないほど精巧な偽サイトも増えており、利用者自身が気付かないまま情報を入力してしまうケースが後を絶ちません。

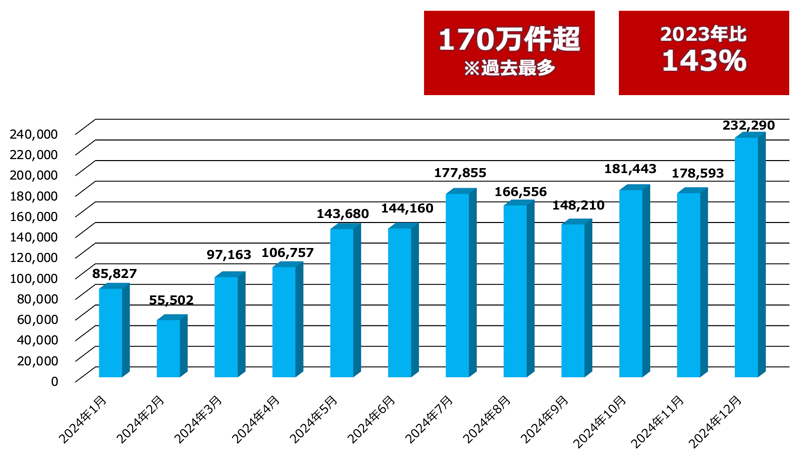

また、フィッシング対策協議会が公開している「フィッシングレポート2025」からも、2024年のフィッシング報告件数は170万件と過去最多となり、前年比では143%とフィッシングによる脅威は年々増えている状況となっています。

多くの企業では認証時に多要素認証を導入していると思いますが、近年ではその多要素認証さえもすり抜ける「リアルタイムフィッシング」と呼ばれる攻撃手法が確認されています。従来の対策だけでは防ぎきれないケースも出てきており、認証基盤そのものの在り方が改めて問われています。

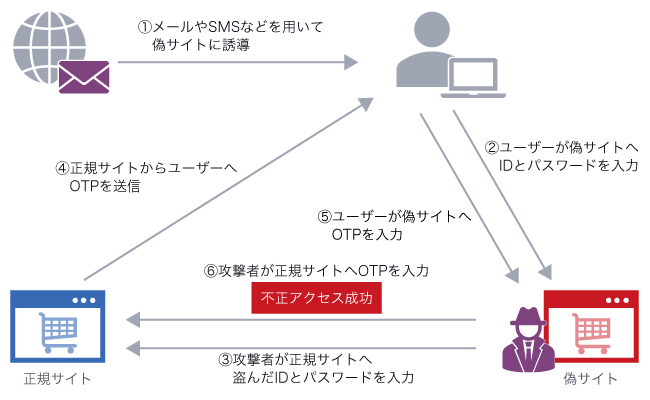

リアルタイムフィッシング

リアルタイムフィッシングとは、偽サイトに入力されたIDやパスワード、ワンタイムパスワード(OTP)などの認証に必要な情報を攻撃者がリアルタイムで窃取し、正規サイトへ即座に入力することで不正アクセスを試みる手口です。

そのため、ワンタイムパスワードなど利用者が入力するタイプの多要素認証は、有効期限内のわずかな時間を突いて認証情報がそのまま使い回され、不正アクセスに悪用されるリスクが高い点が特徴です。

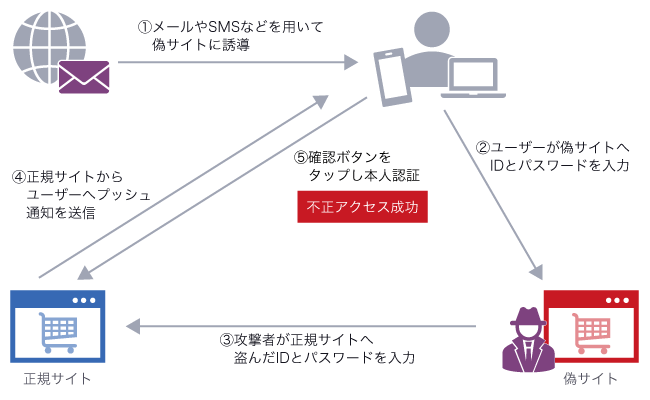

多要素認証は、ワンタイムパスワード以外にもプッシュ通知型がありますが、攻撃者に誘導された状況では、利用者が正規の認証要求だと誤認し、そのまま承認してしまうことで不正アクセスを許してしまう可能性があります。

認証におけるベストプラクティス

こうした攻撃に対する有効な対策に加え、近年注目されている認証や防御のトレンドについて紹介していきます。

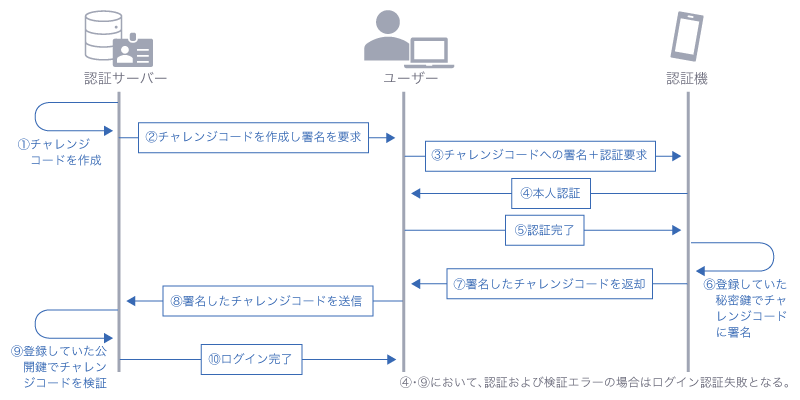

FIDO2認証の導入

FIDO2は、従来のパスワードに依存せずに認証を行う「パスワードレス認証」の国際標準規格です。

IDやパスワード、ワンタイムパスワード等の入力が不要となり、公開鍵暗号方式を利用してユーザーの生体情報やPINコードによる安全かつ直感的な認証を実現します。その仕組み上、認証情報がサーバー側に送信されないため、リアルタイムフィッシングも含めた各種フィッシング攻撃に強く、不正アクセス対策として注目を集めています。

しかし、FIDO2による認証は、指紋や顔認証といったデバイス要件など、利用者の環境によっては導入が難しいケースも考えられます。そのため、FIDO2を唯一の手段とするのではなく、あくまで有力な選択肢の1つとして位置付け、利用者の環境や利用シーンに応じて認証要素を選択できる設計が望ましいと言えます。以降では、FIDO2を含む認証要素を検討する際のポイントを整理します。

| 認証要素 | 認証 レベル |

メリット | デメリット |

|---|---|---|---|

| パスワード | 低 | ・低コスト ・使いやすくユーザーへの展開 が簡単 |

・パスワードの使い回しや推測 がしやすい ・複雑なパスワードは忘れやす い ・フィッシングによる攻撃リス ク |

| 秘密の質問 | |||

| ワンタイムパスワード (OTP) - SMS、メール、 電話 |

低 | ・一般利用されており、ユー ザーが慣れている ・スマートフォンを持っている 人が多く展開しやすい |

・SIMスワッピングやリアルタ イムフィッシングによる攻撃リ スク |

| タイムベースワンタイム パスワード(TOTP) 例:Google Authenticator、 Microsoft Authenticatorなど |

低 | ・低コストで多くの ユーザーがアプリをインストー ルできる ・アルゴリズムによるコード 生成 ・暗号化ベースのセキュリティ ・インターネットを必要としな い |

・リアルタイムフィッシングに よる攻撃リスク |

| ワンタイムパスワード (OTP) - 物理トークン 例:Yubikey、 Symantec VIPなど |

中 | ・インターネットを必要としな い ・PCやスマートフォンを必要と しない |

・小さく紛失するリスク ・専用ハードウェアを用意する 必要がある ・生体認証をサポートしていな いものが多い ・リアルタイムフィッシングに よる攻撃リスク |

| プッシュ通知 - モバイルアプリ | 中 | ・低コストで多くのユーザーが アプリをインストールできる ・ユーザーフレンドリー ・生体認証に対応するアプリが 多い |

・中間者攻撃やMFA疲労攻撃に よる攻撃リスク |

| FIDO2(WebAuthn) 例:Mac Touch ID、Face ID、 Android fingerprint、 Windows Hello |

高 | ・リアルタイムフィッシングや 中間者攻撃への耐性 ・シームレスなユーザー体験 ・パスワードレスによる認証 |

・広く採用されていない(徐々 に広がりつつある) ・ユーザーの年代によって利用 が難しい場合がある(リテラ シーや所持する端末による) ・WebAuthnに対応したスマー トフォンが必要 ・専用ハードウェアを用意する 必要がある(CTAP2) |

CIAMの導入

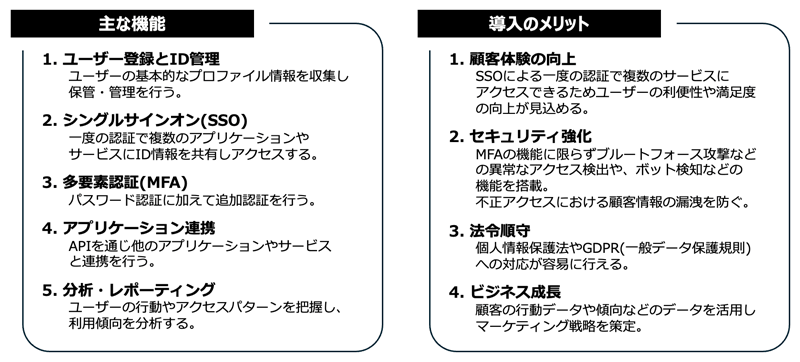

CIAMとは、Customer Identity and Access Managementの略で、主にBtoC企業(一部BtoBを含む)が消費者向けにオンラインサービスを提供する際に、顧客のユーザーIDやアクセス権を安全かつ効率的に管理するための仕組みです。

セキュリティ強化と利便性の両立が求められる領域において、認証・認可を中核に、顧客体験の向上と不正利用対策を同時に実現できる点が特徴です。主な機能や導入メリットは以下のとおりです。

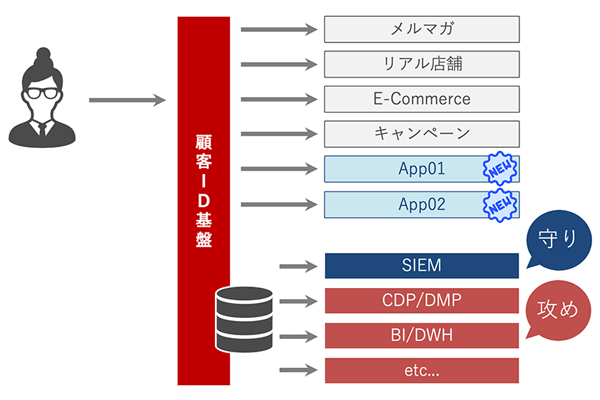

具体的には、各アプリケーションの前にCIAM(顧客ID基盤)を置き、CIAMが認証・認可を行います。新たなサービスを追加する場合も、個別に認証機能を実装する必要はなく、CIAMへ連携するだけで済むため、セキュリティと運用効率の両立を図ることができます。

これにより、アプリケーション間を移動するたびに再認証を求められることがなくなり、シームレスなログイン体験を提供することで離脱や機会損失の抑制につながります。さらに、CIAMには全てのアプリケーションの認証・行動データが集約されるため、SplunkなどのSIEM(Security Information and Event Management)と連携してセキュリティ監視を強化できるほか、CDP/DMPなどのマーケティング情報や、BI/DWHなどの分析システムと連携することで、分析や施策立案に活用できる「攻め」と「守り」の両面を支えるデータ基盤として活用できます。

Auth0とは

Auth0は、Oktaが提供するカスタマー向けIDaaS製品であり、CIAM(Customer Identity and Access Management:顧客IDおよびアクセス管理)を実現する代表的なソリューションです。2021年5月にOktaがAuth0を買収し、一時はOkta Customer Identity Cloud(Okta CIC)と名称を変更しましたが、2025年2月より再び「Auth0」に統一されています。

Oktaは IDaaS/アクセス管理分野において、ガートナーの評価で8年連続IDaaS/Access Management領域におけるリーダーポジションに位置付けられており、その技術力と信頼性は広く認められています。Auth0も日本国内を含む全世界で70か国以上、9,000社を超える企業に採用されており、グローバル規模で実績を重ねてきました。

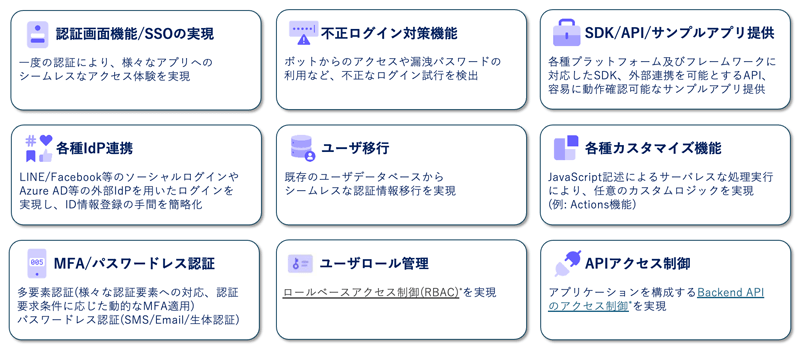

Auth0はCIAMの機能を含め、主に9つの機能から導入企業とその顧客に対し、安全性と利便性を両立したアクセス環境を提供しています。

Auth0の特徴

Auth0の特徴について、ピックアップしてご紹介します。

認証方式の移り替わりに素早く対応

近年、攻撃手法の高度化と多様化に伴い、それに対抗する形で認証方式も進化を続けてきました。SMSやメールでのワンタイムパスワード、ソーシャルログイン、デバイス認証、指紋や顔認証、パスキー認証など、トレンドは短い周期で移り変わっています。そのたびに新しい認証方式を個別に実装・保守することは、開発・運用の大きな負担となりがちです。

Auth0では、こうした最新の認証要素をあらかじめ備えており、一部でパラメータ設定は必要となるものの、基本的には管理画面上の操作だけで有効化できます。

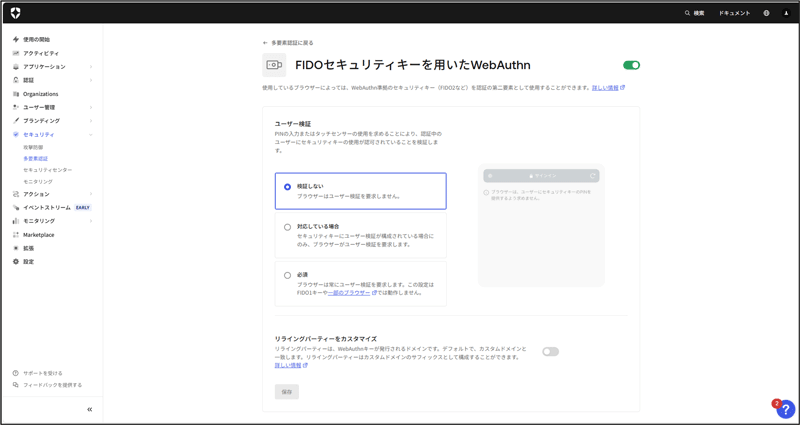

例として、Auth0のパスキー機能の実装について実際の画面を用いて紹介します。

上記のように、利用したい認証要素を選択し、有効化のトグルボタンをクリックし、オプションを選択するだけで実装できます。フルスクラッチで実装した場合の開発工数と比較しても、開発コストの削減が期待できます。

パスワードリセットのないユーザーID移行

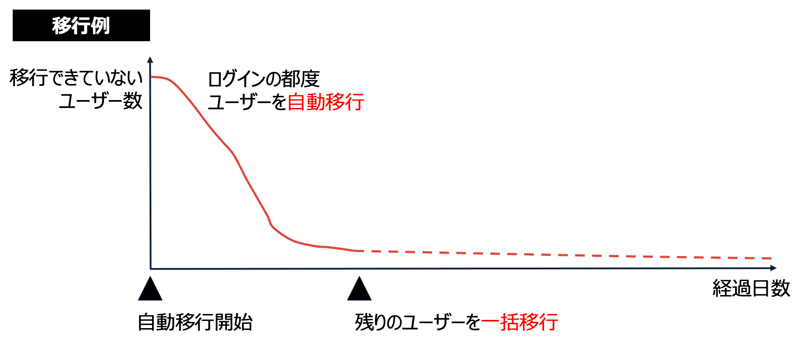

ユーザーID移行と聞くと、パスワードリセットを求められることで利用者の離脱につながるのではないか、と不安に感じる方も多いでしょう。特に顧客向けサービスでは、その影響は無視できません。

しかし、Auth0では既存のユーザーDBから移行する際、ユーザーに余計な操作を強いることなく、業務影響を最小限に抑えたユーザーID移行が可能です。利用体験を損なわずに基盤を刷新できる点は、CIAM導入における大きな安心材料と言えます。

- 一括移行

- -IDとパスワードのハッシュ値を一括でインポート

- -非アクティブユーザーの移行にお勧め

- 自動移行

- -ユーザーがログインするタイミングで既存のユーザーDBからAuth0へ自動的に移行

- -アクティブユーザーの移行にお勧め

- カスタムデータベース接続

- -ユーザーがログインするタイミングでリアルタイムにAuth0から既存のユーザーDBに接続して認証(既存のユーザーDBを継続利用)

一括移行と自動移行を組み合わせることもできます。

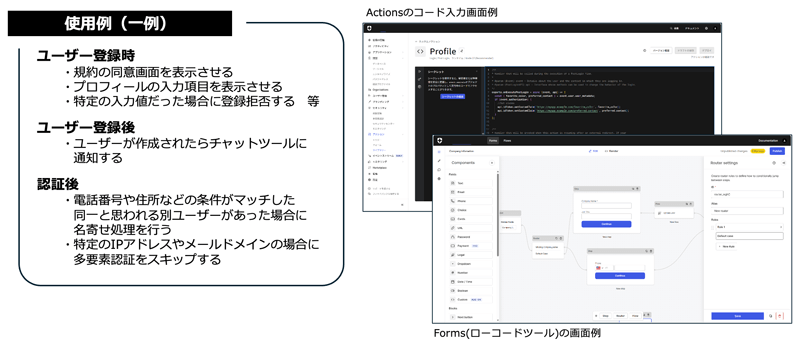

Actions機能によるカスタムロジック

Auth0では「Actions」機能を利用することで、ログイン後やユーザー登録時といった認証フローの要所に、柔軟なカスタムロジックを組み込むことができます。

例えば、不審な振る舞いに応じた追加チェックや、属性に応じた処理の分岐なども実現可能です。カスタムロジックはNode.jsによる実装に加え、ローコードで扱える「Forms」も提供されており、開発負荷を抑えながらビジネス要件を素早く反映できる点が特長です。Actions機能は、製品として限られた機能だけでなく痒い所に手が届くカスタマイズ性の高い機能として評価されています。

さいごに

認証は、アプリケーションやシステムにおける最初の防衛線、いわば玄関口です。2025年は証券システムを狙った不正アクセスが特に注目されましたが、これは証券業界に限った話ではありません。業種を問わず、あらゆるオンラインサービスが攻撃対象となる時代に入ったことを示しています。

こうした前提に立つと、認証基盤の強化はセキュリティ対策だけにとどまりません。Auth0は不正アクセス対策を高めるだけでなく、認証機能の実装を迅速化し、ユーザー情報を一元管理することで運用負荷やコストの削減にも寄与し、結果としてビジネス拡大を後押しする基盤となります。

今回はCIAMについて紹介しましたが、顧客情報の漏えいを伴う不正アクセスのニュースが後を絶ちません。企業が保有するSaaSやサーバーなどのリソースが狙われ、個人情報が流出するリスクは誰にとっても他人事ではない状況です。不正アクセス対策や認証基盤の見直しについてお悩みの際は、ぜひお気軽にラックまでご相談ください。

プロフィール

牛田 徹

インフラエンジニアとアカウント営業を経験し、現在はプリセールスとしてゼロトラストを軸にお客様のセキュリティ課題の解決に向けたご支援をしています。

プライベートでは娘2人の育児に奔走中。仕事と育児の両立で今後も頑張ります。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR