-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

企業のDX化が進む中、複数のシステムを効率的に利用する手段として、SSO(シングルサインオン:Single Sign-On)への注目が高まっています。SSOは一度の認証で複数のサービスにアクセスできる仕組みであり、業務効率化とセキュリティ向上を両立するDX化に欠かせない技術です。

SSOの基本的な仕組みから導入メリット・デメリット、効果的なセキュリティ対策まで詳しく解説します。また、認証方式の種類や製品選定の具体的な基準についても紹介します。

SSO(シングルサインオン)とは?

企業が多数のシステムを同時に利用することが一般的となった現代では、従業員は日常業務で様々なクラウドサービスやアプリケーションにアクセスする必要があります。そのため、一度の認証で複数システムへログインできるSSOが求められるようになりました。

SSOの仕組みと、注目される背景について解説します。

一度の認証で複数サービスへログインできる仕組み

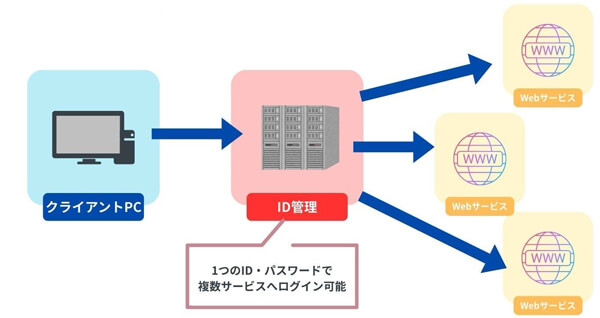

SSOは、一度のユーザ認証によって複数のシステムに同時アクセスできる認証技術です。SSOの仕組みにより、従来のようにシステムごとに個別の認証を行う必要がなくなり、最初の一回の認証だけでクラウドサービスや業務アプリケーションなど様々なシステムを利用できます。

SSOでは次に示す流れで認証が行われ、サービスが利用可能になります。

- 1.ユーザは最初に「ID管理」システムに対して認証(ID・パスワード、多要素認証など)を行う

- 2.「ID管理」システムは認証成功の証としてトークン(SAMLアサーション、OAuth/OIDCのIDトークン・アクセストークン、Kerberosチケットなど)を発行

- 3.ユーザはそのトークンを各「Webサービス」に提示

- 4.「Webサービス」はトークンの正当性を検証し、追加認証なしにユーザをサービスへログインさせる

SSOはユーザビリティの向上とセキュリティ管理の簡素化を両立するソリューションとして活用されています。

クラウドサービスの普及で注目される背景

SSOが注目される背景には、現代の業務環境におけるクラウドサービス利用の急速な拡大があります。企業では日常的にクラウドサービスの利用が拡大しており、業種によっては基幹業務である会計管理や勤怠管理システムもクラウド化が進んでいます。

一方で、利用するクラウドサービスの種類が多くなると、それぞれにログインする手間や認証情報を管理する負担が増加することが課題です。クラウドサービスの普及で注目される背景として、運用上の課題解決が急務となっており、複数のサービスを利用する際の認証手段としてSSOが企業の効率化とセキュリティ向上の両面で重要な役割を果たすようになっていることが挙げられます。

SSOを導入する3つのメリット

SSOの仕組みや注目される背景を理解したところで、実際に導入することで企業にどのような恩恵がもたらされるのかをみていきましょう。

SSOの導入効果は多岐にわたりますが、特に重要なメリットとして以下の3つが挙げられます。

- ユーザの利便性が向上し業務効率が改善する

- 管理部門のID管理コストが削減される

- パスワードの使い回しを防ぎセキュリティが向上する

SSOを導入する3つのメリットについて解説します。

ユーザの利便性が向上し業務効率が改善する

SSOを導入するメリットの1つが、ユーザの利便性が向上し業務効率が改善することです。従来のシステム環境では、従業員が複数のIDやパスワードを記憶し管理する必要がありましたが、SSO導入により認証が一度で済むようになり、各システムやサービスの利便性が向上します。

結果として、総合的な作業スピードや業務効率も向上し、従業員の生産性向上に直結することがメリットです。さらに、利用頻度が少ないシステムも、IDやパスワードを忘れてしまいアクセスできない状況が解消されます。必要なときに必要なシステムを即座に利用できる環境が実現され、業務の継続性と効率性が同時に確保されます。

管理部門のID管理コストが削減される

SSOの導入は、管理部門のID管理コストが削減されるメリットをもたらします。現代の企業では複数のクラウドサービスやアプリケーションなどを業務で活用するケースが急速に増加しており、IT部門が管理すべきアカウント情報は膨大な数に上ります。

従来の運用では個別に管理し、パスワード紛失や認証トラブルにそのつど対応する必要があり、IT部門での管理業務は煩雑になっていました。また、ユーザプロビジョニング機能を備えたSSOを導入することで、複数のサービスのアカウント情報を個別に管理する必要がなくなり、アカウント管理のプロセスを簡素化できます。

IT部門の業務負担軽減と運用コストの削減が実現され、管理者はより戦略的な業務に時間を割けることが特徴です。

パスワードの使い回しを防ぎセキュリティが向上する

SSOの導入により、パスワードの使い回しを防ぎセキュリティが向上するメリットが得られます。複数のサービスを利用するユーザは、複数のIDとパスワードの管理が面倒なため、「簡単なパスワードを設定する」や「同じパスワードを複数サービスで使い回す」などの危険な行動を取りがちです。

現代のサイバー攻撃の手法は巧妙になっており、安易なパスワードや第三者でも推測可能な簡単なパスワードは、SNSなどの公開情報から推測されたり、辞書攻撃によって解読されたりするリスクが高まります。

一方で、ユーザにそれぞれのサービスに複雑なパスワードを設定してもらうことは利便性を著しく低下させてしまいます。SSOでは高いセキュリティレベルの認証に統一できるため、利便性を保ちながらセキュリティレベルを向上させられることがメリットです。

SSO導入における3つのデメリット

SSOには、ユーザの利便性向上や管理コスト削減などのメリットがある一方で、次に挙げるデメリットもあることに注意しなければなりません。

- 不正アクセスが発生すると被害が拡大しやすい

- SSOシステム停止時に業務が停止する

- 連携できないサービスが一部存在する

それぞれのデメリットを解説します。

不正アクセスが発生すると被害が拡大しやすい

SSOの導入には、不正アクセスが発生すると被害が拡大しやすいデメリットも存在します。

一度の認証で複数サービスへログインできるという特性上、万が一「ID管理」システムが突破されれば、芋づる式にSSOで連携するあらゆるサービスへ不正アクセスされる可能性があり、従来の個別に認証するシステム構成と比較して被害の範囲が広範囲におよびかねません。

そのため、SSO導入時には強力な「ID管理」システムの採用と、多要素認証などの追加セキュリティ対策の実装が不可欠となり、「ID管理」システムを冗長構成とするなど、単一障害点を作らない、安易に認証突破されない慎重な設計が求められます。

SSOシステム停止時に業務が停止する

SSO導入のもう1つのデメリットとして、「ID管理」システム停止時に業務が停止するリスクが挙げられます。SSOは複数のサービスへの認証を一元化する仕組みであるため、「ID管理」システム自体が停止してしまった場合、SSOを利用していたサービスやシステムにログインできません。

ログインできない状況では、従業員は必要な業務システムやクラウドサービスにアクセスできず、認証ができないことでサービスやシステムの利用が完全に不可能になります。結果として、業務進捗への影響も懸念され、企業全体の業務継続性に深刻な問題が生じる可能性があります。

SSO導入時には冗長化やバックアップシステムの構築、緊急時の代替認証手段の準備など、システムの可用性を確保する対策が極めて重要です。

連携できないサービスが一部存在する

SSO導入におけるデメリットの1つが、連携できないサービスが一部存在することです。すべてのサービスやシステムがSSO技術に対応しているわけではなく、SSO自体や特定の方式に対応していないサービスも存在するのが現実です。

企業が利用するサービスをSSO対応させることでログインの手間は大幅に削減できますが、一部のサービスだけは従来通り手動でのログインが必要になるケースが発生します。サービスによってログイン方法が異なることは、利用者にとって分かりづらい環境となり、どのサービスがSSO対応でどのサービスが個別認証なのかを把握しなければなりません。

完全に統一された認証環境を実現できず、部分的に従来の煩雑な認証手続きが残ってしまうため、SSO導入の効果が限定的になる可能性があります。

SSOのデメリットを解消するセキュリティ対策

SSO導入には多くのメリットがある一方で、不正アクセス時の被害拡大リスクやシステム停止による業務への影響など、いくつかのデメリットも存在します。

これらの課題は適切なセキュリティ対策を講じることで効果的に軽減できます。多要素認証(MFA)を導入する方法やIPアドレスによるアクセス制限を行う手法、信頼性の高いSSO製品を選定するなどの対策により、SSOの安全性と可用性を大幅に向上させることがポイントです。SSO自体は「利便性向上」が主目的であり、セキュリティ向上はMFAや適切な運用を組み合わせることが前提といえるでしょう。

SSOのデメリットを解消するセキュリティ対策について解説します。

多要素認証(MFA)を導入する

SSOのデメリット解消において、多要素認証を導入することは効果的なセキュリティ対策の1つです。多要素認証は、複数の異なる認証情報を用いて本人確認を行う認証手法であり、異なる性質をもつ要素を組み合わせることで、本人性をより高い精度で確認できます。

悪意のあるサイバー攻撃者は、通常ID・パスワード等の認証情報だけでログイン可能な単一認証方式を狙う傾向があります。実際、IPA(情報処理推進機構)は、不正ログイン被害が増加しており、パスワード使い回しや流出情報の悪用、フィッシングなどにより「窃取した認証情報を起点とした侵入リスク」が高まっていると警告しています。※1

また、IBMの調査では「認証情報収集(credential harvesting)がインシデントの約28%を占めた」※2と報告されており、従来の単一認証ではこうした攻撃手法に対して脆弱性を抱えがちです。多要素認証を導入することで、仮にID・パスワードが盗まれたとしても、追加の認証要素が必要となるため、不正アクセスのリスクを大幅に低減できます。

多要素認証により、SSOの最大のリスクである認証情報の集中管理による被害拡大を抑制できます。ただし、単に多要素認証を導入するだけでは不十分であり、「フィッシング耐性のある認証要素」を採用することが重要です。

IPアドレスによるアクセス制限を行う

SSOのセキュリティ強化策として、IPアドレスによるアクセス制限を行うことも対策の1つです。IPアドレスによるアクセス制限では、接続元のIPアドレスを基準として許可と拒否を明確に分ける制御が実現できます。

企業の機密情報や重要なデータが保管されているシステムに対してIP制限を設定することで、認証情報が外部に漏えいした場合でも、攻撃者が不正にシステムへ侵入するのを阻止できることが特徴です。

例えば、オフィスネットワークや指定された拠点からの接続のみを許可する設定により、物理的な場所による制約を設けられます。アクセス制限によって、SSOの認証突破リスクに対する追加の防御壁を構築でき、たとえ認証が突破されても制限によって被害の拡大を防げます。

信頼性の高いSSO製品を選定する

SSOのセキュリティリスクを最小限に抑えるためには、信頼性の高いSSO製品を選定することが重要です。製品選択において指標となるのは、豊富な導入実績をもつかどうかの点であり、多くの企業で採用されているSSO製品は一般的に安定性と信頼性が高いと評価できます。

特に自社と同様の業界や企業規模での活用事例は貴重な判断材料となるため、公式サイトで導入企業数や成功事例を詳しく調査することが必要です。また、現在利用中のシステムやアプリケーションとの連携可能性も事前に検証し、既存の環境とのスムーズな統合が図れるかを確認することが重要です。

さらに、導入段階での支援体制や運用開始後のトラブル対応、継続的なカスタマーサポートが充実したSSO製品を選ぶことで、長期的な安定運用と迅速な問題解決が期待できます。

SSOを実現する代表的な認証方式

SSOを実現する代表的な認証方式として、次の方法が挙げられます。

- フェデレーション(SAML, OpenID Connect)方式

- 代理認証(フォームベース)方式

- リバースプロキシ方式

- エージェント方式

それぞれの特徴は次の通りです。

| 認証方式 | 主な連携先 | メリット | デメリット・注意点 |

|---|---|---|---|

| フェデレーション方式 (SAML, OpenID Connect) |

クラウドサービス(SaaS) | ・標準規格でセキュリティが高い ・多くのSaaSが対応 |

・連携先もSAMLやOpenID Connect プロトコルに対応している必要がある |

| 代理認証方式 (フォームベース) |

フェデレーション非対応 のWebサービス |

・対応サービスが多く汎用性が高い ・導入が比較的容易 |

・パスワード情報をSSO製品に預ける 必要がある ・Webサイトのデザイン変更で使えな くなる可能性がある |

| リバースプロキシ方式 | 社内Webシステム | ・クライアント端末への設定が不要 ・社内システムへのアクセスを一元管理 |

・ネットワーク構成の変更が必要に なる場合がある ・通信が集中し、性能に影響が出る 可能性がある |

| エージェント方式 | 社内Webシステム | ・比較的柔軟なアクセス制御が可能 | ・Webサーバごとにエージェントの 導入が必要 ・サーバへの負荷や相性の問題が発生 する可能性がある |

それぞれの方式の詳しい仕組みを解説します。

フェデレーション(SAML, OpenID Connect)方式

フェデレーション(SAML, OpenID Connect)方式は、ID Provider側(前述の例に照らし合わせた場合の「ID管理」システム)でユーザの認証を行い、認証に成功したことを示すアサーション/トークンを払い出します。Service Provider側(前述の例に照らし合わせた場合のWebサービス)では、受け取ったアサーション/トークンの検証を行うことによりユーザが認証されていることを確認します。SAMLで利用されるのはXMLがベースとなっているSAMLアサーションと呼ばれるもので、OpenID Connectで利用されるのがJWTベースのIDトークンです。

SAMLやOpenID Connectにより、標準化された認証連携が可能となり、企業間でのシステム統合や外部サービスとの安全な連携を実現できます。

代理認証(フォームベース)方式

代理認証(フォームベース)方式は、クライアント側に専用ソフトまたはブラウザ拡張機能を導入し、ログインフォームに認証情報を自動入力する方式が一般的です。

システムの動作メカニズムとして、各サービスのログイン画面の表示を自動的に検知し、ユーザに代わって適切な認証情報を入力フィールドに自動的に挿入する仕組みを採用しています。代理認証方式のメリットは、対象となるサービスに対する技術的制約が比較的少ないため様々なシステムやアプリケーションに対して柔軟に適用でき、導入プロセスが簡素化される点にあります。

ただしこの方式は各Webサービス側で認証を行うことから、フェデレーション方式と比較すると、セキュリティ面ではやや弱いです。

リバースプロキシ方式

リバースプロキシ方式は、専用の中継サーバを通じてクライアントとサービス間の通信を管理し、認証処理を行うSSO手法です。主に社内Webシステムや一部のクラウドサービスを社外公開する際に用いられ、認証付きのリモートアクセスゲートウェイのように機能します。

リバースプロキシ方式は、ユーザがアプリケーションへアクセスする際、リバースプロキシサーバが最初に認証情報の検証を実施し、正当性が確認されると認証済みcookieなどを発行してアクセス許可を与える流れです。

システムの特性上、すべての通信がリバースプロキシサーバを経由する構成となるため、中継処理に適したネットワークアーキテクチャの設計と構築が必要不可欠です。

リバースプロキシ方式により、既存のアプリケーションに大幅な変更を加えることなく統一された認証基盤を実装できるメリットがあり、レガシーシステムを含む複雑な環境においても効率的なSSO環境の構築が実現可能です。

エージェント方式

エージェント方式は、各Webサーバやアプリケーションサーバに専用ソフトウェアを組み込むことでSSO機能を実現する認証手法です。エージェント方式では、ユーザがサービスへアクセスした際に、サーバ側に設置されたエージェントが専用の「認証サーバ」に対して、そのユーザがすでに認証処理を完了しているかどうかを照会する仕組みを採用しています。

システム導入におけるメリットとして、既存のネットワーク構成に変更を加えることなく実装できる点が挙げられ、インフラ変更に伴うリスクやコストを最小限に抑えられることが特徴です。一方で、各サーバへのエージェントソフトウェアのインストール作業や、定期的なアップデート管理が必要となるため、運用面での負担が増加する課題も存在します。

自社に合ったSSO製品を選ぶためのポイント

SSO製品には様々な認証方式と実装形態が存在するため、企業の環境や要件に応じて最適な選択を行うことが成功のポイントです。実際の導入においては自社の具体的なニーズに合致する製品を見極めることが重要です。

自社に合ったSSO製品を選ぶためのポイントについて解説します。

既存システムとの連携性を確認する

SSO製品選定において、既存システムとの連携性を確認することが重要な要素の1つです。SSOの各認証方式には対応するサービスと対応していないサービスがあるため、導入予定のサービスがどの認証方式をサポートしているかを事前に詳しく調査した上で、適切なSSO製品を選択することが不可欠です。

投資した費用に見合った効果を得るためには、実際の運用開始後に使い勝手の問題や機能の制限が発覚することを避ける必要があり、導入前の綿密な検証が欠かせません。

さらに、現在利用中のシステムだけでなく、将来的に導入を検討しているサービスも、対応する認証方式を事前に確認しておくことで、長期的な視点でのSSO環境の拡張性を確保できます。

オンプレミス型かクラウド型かを確認する

SSO製品選定における重要な判断基準として、オンプレミス型かクラウド型かを確認することが挙げられます。

オンプレミス型とクラウド型には次の違いがあります。

| 比較項目 | オンプレミス型 | クラウド型(SaaS) |

|---|---|---|

| 初期費用 | 高い(サーバ購入費、ライセンス費など) | 低い(もしくは無料) |

| ランニングコスト | 自社要員・設備維持費が中心。一定規模以上では割安になる場合もある。 | 利用ユーザ数に比例した課金だが、ハード維持・運用要員を抑えられることが多い。 |

| 運用負荷 | 高い(サーバ管理、アップデート対応などすべて自社) | 低い(ベンダが管理・運用) |

| カスタマイズ性 | 高い(自社環境に合わせて自由に構築可能) | 低い(提供される機能の範囲内) |

| 導入スピード | 時間がかかる(サーバ構築から設定まで) | 早い(契約後すぐに利用開始可能) |

| 向いている企業 | ・自社で細かくシステムを管理したい ・セキュリティポリシーが厳しい ・既存システムとの複雑な連携が必要 |

・早く導入してすぐに利用したい ・IT管理者のリソースが限られている ・認証連携するサービスがSaaS中心 |

クラウド型は、サービス提供事業者が運営するクラウド環境を活用する形態であり、スムーズな導入プロセスと低い初期投資で開始できる利点があります。一方、オンプレミス型は幅広いシステムに対応可能で、企業独自の要件に応じた柔軟なカスタマイズが実現できることが特徴です。

コスト面では、クラウド型は継続的な月額利用料が発生するケースが一般的である一方、オンプレミス型は社内での運用管理体制が必要となり、運用担当者の人件費やシステム保守費用などのコストが発生します。予算構造や技術リソース、長期的な運用戦略を総合的に検討して最適な形態を選択することが重要です。

十分なセキュリティ機能が備わっているか確認する

SSO製品選定の際は、十分なセキュリティ機能が備わっているか確認することも必要です。SSOは業務効率化のメリットを提供する一方で、認証を一手に担うという特性上、万が一情報が外部に流出した場合には企業全体に甚大な被害をもたらす可能性があります。

そのため、製品選定時にはパスワードポリシーの強化機能、不正アクセス検知時のアカウントロック機能、異常なログイン活動の自動検出など基本的なセキュリティ対策が標準機能として搭載されているかを検証することがポイントです。

防御機能が充実していることで、認証情報の集中管理に伴うリスクを効果的に軽減し、安全性と利便性を両立したSSO環境の構築が可能です。

導入後のサポート体制が充実しているか確認する

SSO製品選定の重要ポイントとして、導入後のサポート体制が充実しているか確認することが挙げられます。システムにトラブルが発生した際には迅速な対応が求められるため、ベンダの支援体制の質と範囲を事前に詳しく調査することが不可欠です。

具体的な確認項目として、次の内容が挙げられます。

| 項目 | 内容 |

|---|---|

| 言語対応 | 日本語での技術サポートが提供されるか |

| 連絡方式 | 問い合わせ手段が電話やチャットなど複数の方法から選択できるか |

| 利用可能性 | 緊急時に備えた24時間体制での対応が可能か |

また、サポートが提供される範囲も詳細に確認することが重要で、技術的なトラブル対応だけでなく、運用相談や設定変更支援なども含まれるかを把握しておくことで、安心してSSO環境を運用できます。

さいごに

本記事では、SSOの基本的な仕組みから導入メリット・デメリットについて幅広く解説しました。SSOは一度の認証で複数サービスへアクセスできる仕組みであり、業務効率化とセキュリティ向上を同時に実現する重要な技術です。

導入により利便性向上やコスト削減が期待できる一方で、不正アクセス時の被害拡大リスクなどの課題も存在するため、多要素認証やIPアドレス制限といった適切な対策が必要です。製品選定では、クラウド型・オンプレミス型の選択、既存システムとの連携性、セキュリティ機能、サポート体制を総合的に検討することが求められます。

ラックでは、従業員ID管理の課題解決を支援し、DXとセキュリティを両立する手段の1つとしてOktaの導入を支援しています。セキュリティ先駆者のラックがニーズに合わせた最適なソリューションを提供いたしますので、ぜひご相談ください。

参考情報

※1 インターネットサービスへの不正ログインによる被害が増加中 | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR