-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

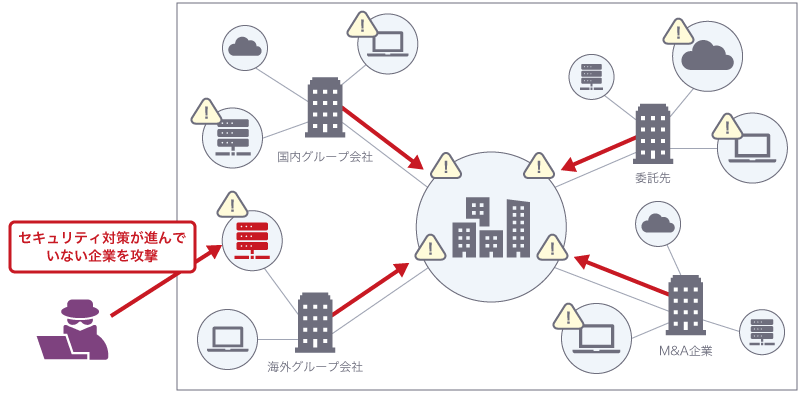

サプライチェーン攻撃は、近年被害件数が急増しているサイバー攻撃です。サプライチェーンとは、製品やサービスが最終消費者に届くまでに関わる企業や活動のネットワークを指し、サプライヤー、製造業者、流通業者などがこれに当たります。

近年、サプライチェーンに属する1社にサイバー攻撃を仕掛けることで、サプライチェーン全体に機能不全を起こし、製造業者の生産活動が停止するといったセキュリティ事件が多発しています。サプライチェーン構成企業であれば規模に関係なく攻撃の対象になるため、被害を防ぐには、自社だけでなく、サプライチェーン全体でのセキュリティ対策が重要です。

今回はサプライチェーン攻撃の概要や特徴、自社・他社のセキュリティ対策について解説します。

サプライチェーン攻撃とは

サプライチェーン攻撃とは、標的企業の取引先や委託先など業務上つながりのある企業を経由し、標的企業のシステムへと侵入する攻撃手法です。

攻撃名の由来である「サプライチェーン」は、商品を作るための材料調達や製造、販売までの流れに関わる企業や活動のネットワークを指します。

大企業とつながりのある中小企業の中には、セキュリティ対策が行き届いていない企業も少なくありません。セキュリティレベルが高い大企業を直接攻撃するのは困難ですが、企業間のつながりを悪用することで侵入が可能になります。業務のやりとりを通して侵入されるため、攻撃に気付かないケースも多く、年々サプライチェーン攻撃は増加しています。

サプライチェーン攻撃を防ぐには自社のセキュリティ対策だけでなく、サプライチェーンのつながりを含んだ対策の強化が重要です。

攻撃を仕掛ける目的

サプライチェーン攻撃を仕掛ける目的には、主に以下の2つがあります。

- 企業の機密情報や個人情報の盗取

企業が保有する機密情報や個人情報を盗み、第三者に売却して金銭を取得する - ランサムウェアによる身代金の要求

コンピュータウイルスやワームなどのマルウェアを企業のパソコンに感染させ、ファイルの暗号化やロックを行い、使用できなくなったファイルを元に戻すことと引き換えに、身代金(ランサム)を要求する

攻撃者は金銭目的でサプライチェーン攻撃を仕掛けるケースがほとんどです。攻撃を受けると情報漏えいや社内システムの停止などのリスクがある他、他社にまで影響が広がる恐れがあります。

最近の動向

独立行政法人 情報処理推進機構(IPA)が公表している社会的影響が大きいとされる脅威をランキング化した情報セキュリティ10大脅威 2025の「組織」編※1によると、サプライチェーンや委託先を狙った攻撃は2019年より7年連続で選出されています。2023年から引き続き第2位となっており、ランサムウェアによる被害に次ぎ組織向けの脅威となっています。

| 順位 | 「組織」向け脅威 | 初選出年 | 10大脅威での取り扱い (2016年以降) |

|---|---|---|---|

| 1 | ランサムウェアによる被害 | 2016年 | 10年連続10回目 |

| 2 | サプライチェーンの弱点を悪用した攻撃 | 2019年 | 7年連続7回目 |

| 3 | システムの脆弱性をついた攻撃 | 2016年 | 5年連続8回目 |

| 4 | 内部不正による情報漏えい等 | 2016年 | 10年連続10回目 |

| 5 | 機密情報等を狙った標的型攻撃 | 2016年 | 10年連続10回目 |

| 6 | リモートワーク等の環境や仕組みを狙った攻撃 | 2021年 | 5年連続5回目 |

| 7 | 地政学的リスクに起因するサイバー攻撃 | 2025年 | 初選出 |

| 8 | 分散型サービス妨害攻撃(DDos攻撃) | 2016年 | 5年ぶり6回目 |

| 9 | ビジネスメール詐欺 | 2018年 | 8年連続8回目 |

| 10 | 不注意による情報漏えい等 | 2016年 | 7年連続8回目 |

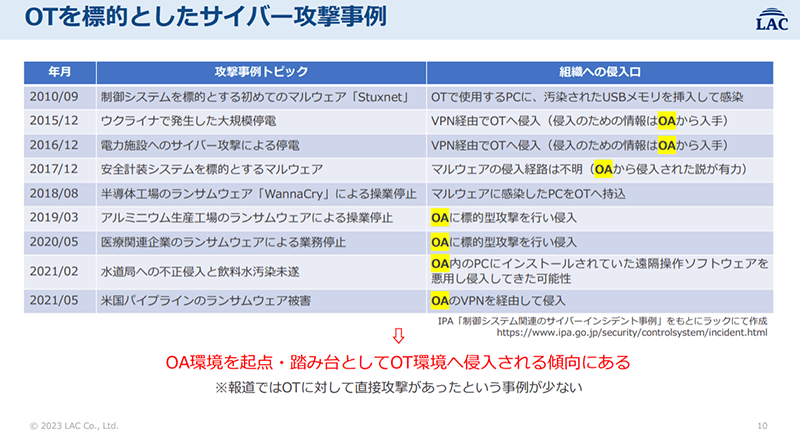

また、近年のランサムウェア被害の事例をみると、子会社や海外拠点、委託事業者などの関連企業を起点・踏み台とする「サプライチェーン攻撃」が多いです。製造業の工場ネットワークにおいては、OA環境を起点・踏み台としてOT環境へ侵入される傾向があることもわかっています。

サプライチェーン攻撃は今後も増え続ける可能性があるため、適切なセキュリティ対策が求められています。

サプライチェーン攻撃の種類

サプライチェーン攻撃を細分化すると、以下の3種類に分けられます。

- ソフトウェアサプライチェーン攻撃

- サービスサプライチェーン攻撃

- ビジネスサプライチェーン攻撃

3つの攻撃の違いは、標的企業のシステムへの侵入方法です。サプライチェーン攻撃のリスクを低下させるために、どのような方法で侵入されるのか理解しておきましょう。

ソフトウェアサプライチェーン攻撃

ソフトウェアサプライチェーン攻撃とは、攻撃者が大企業と取引のあるソフトウェア開発会社のシステムに侵入し、納品物であるソフトウェアや更新プログラムに不正を施して、大企業のシステムへ侵入する攻撃手法です。

取引先が気付かず納品し、大企業側もそのまま受け取ってしまうと、ソフトウェアに仕込まれていたマルウェアが社内のパソコン全体に広がるリスクがあります。

ソフトウェア開発会社が制作する製品が悪用される原因の1つとして、開発過程で利用するライブラリが挙げられます。ライブラリは、開発を効率化させるのに便利で無料提供されているものも数多くありますが、中には脆弱性が潜んでいるケースも少なくありません。

ライブラリの安全性を確認せずに開発に使用すると、ソフトウェアだけでなく関連企業全体に影響が出ることがあるため、導入しても問題ないかしっかり確認することが大切です。

サービスサプライチェーン攻撃

サービスサプライチェーン攻撃とは、インターネット上で様々なITリソースを提供する事業者を侵害し、サービスを利用する企業のシステムを攻撃する手法です。クラウドサービスを提供する事業者や、ITインフラの運用保守を代行するMSP(マネージドサービスプロバイダ)事業者などが攻撃の対象となります。

サービスサプライチェーン攻撃では、マルウェアやランサムウェアなどのウイルス攻撃が多く見られます。サービス事業者は企業の機密情報を保管したり、ネットワーク管理を代行したりしているため、サービス事業者を通してサービスを利用する企業のシステムにまでウイルス感染が広がるリスクがあります。

また、サービス事業者を経由して企業に不正アクセスし、情報を盗みとるケースもあります。

ビジネスサプライチェーン攻撃

ビジネスサプライチェーン攻撃とは、標的の大企業とつながりがある子会社や取引先のシステムに侵入し、業務上のやりとりを通じて標的を攻撃する手法です。

攻撃者は、標的の大企業に関連する中小企業を調べ上げ、セキュリティ対策が不十分な企業を見つけてサイバー攻撃を仕掛けます。攻撃によってメールアドレスを盗み出し、ランサムウェアを仕込んだメールを標的の大企業へ送信して金銭を要求するのが主な目的です。

また、セキュリティ対策が手薄な企業を踏み台にし、標的の大企業へ不正アクセスするケースもあります。攻撃者は直接大企業がもつ情報を盗んだり、サーバを乗っ取ったりします。

サプライチェーン攻撃の特徴

サプライチェーン攻撃は、攻撃を受けた企業だけでなくつながりがある企業にまで影響が及ぶ攻撃手法です。ここではサプライチェーン攻撃のターゲットと、具体的な影響について解説します。

ターゲットは中小企業

サプライチェーン攻撃の真の攻撃対象は大企業ですが、直接的に狙われるのはセキュリティ対策が行き届いていない中小企業です。

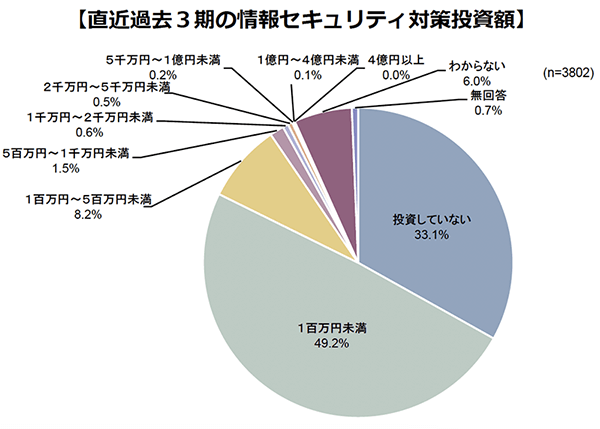

IPAが2021年度に実施した『中小企業における情報セキュリティ対策に関する実態調査』※2によると、「情報セキュリティ投資を行っていない」と回答した企業が約3割にも及びました。

出典 IPA 2021年度 中小企業における情報セキュリティ対策に関する実態調査

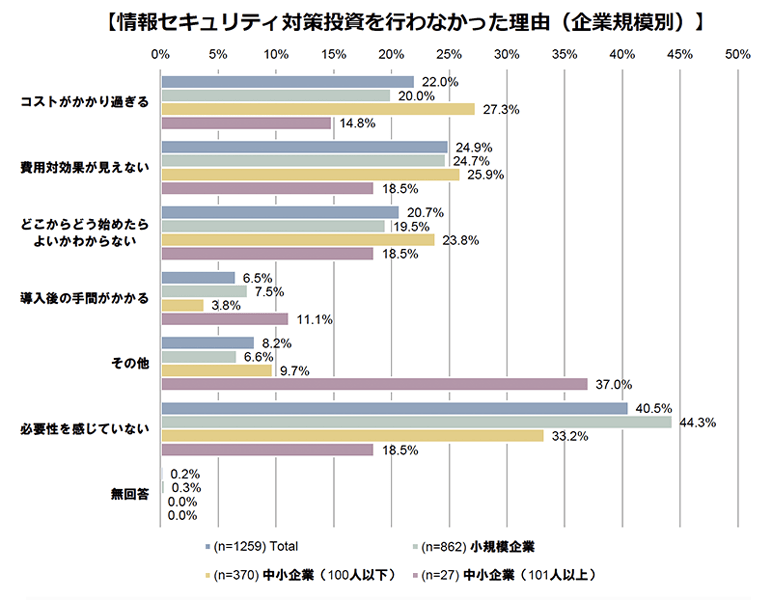

情報セキュリティ対策投資を行わない理由でもっとも多かったのは、全体の約4割を占める「必要性を感じていない」という回答です。「費用対効果が見えない」「コストがかかりすぎる」という回答もそれぞれ2割ほど見られました。

出典 IPA 2021年度 中小企業における情報セキュリティ対策に関する実態調査

サプライチェーン攻撃では標的の大企業とつながる様々な企業が狙われるため、企業規模が小さいからといって油断はできません。

攻撃を受けると取引先まで影響が広がる

サプライチェーン攻撃を受けると、自社だけでなく取引先まで影響が広がるリスクがあります。セキュリティ対策が手薄な企業は、大企業のシステムに攻撃を仕掛ける踏み台にされることもあるため、最終的な被害範囲や損失額は想定よりも大きく膨れ上がってしまうでしょう。

「自社は企業規模が小さいから攻撃対象にならないだろう」と甘く見ていると、攻撃者に付け込まれてしまいます。自社だけでなく取引のある企業にも影響が及ぶことを視野に入れ、セキュリティ対策を実施することが重要です。

セキュリティ対策に役立つガイドライン

サプライチェーン攻撃を防ぐためのセキュリティ対策を実施する上で、経済産業省とIPAが策定した『サイバーセキュリティ経営ガイドライン Ver3.0』※3が役に立ちます。ガイドラインではセキュリティ対策を怠った場合、サプライチェーン企業を経由して自社が攻撃されるリスクや、他社への二次被害を誘発するリスクを指摘しています。

「経営者が認識すべき3原則」や「サイバーセキュリティ経営の重要10項目」の中で、リスクを低減させるための具体的な対策としてガイドラインが提示しているのは、以下のような内容です。

- サプライチェーン企業のセキュリティ対策を明確にした上で契約を交わす

- サプライチェーン企業のセキュリティ対策状況の報告を受け、把握する

- 重要な情報を委託先に預ける場合は、情報の安全性の確保が可能か定期的に確認する

また、内閣サイバーセキュリティセンター(NISC)が策定した「政府機関等のサイバーセキュリティ対策のための統一基準」※4では、情報セキュリティのベースラインや、より高い水準の情報セキュリティを確保するための対策事項を規定しています。

【自社対策】サプライチェーン攻撃を防ぐ5つの対策

サプライチェーン攻撃を防ぐには、まず自社のセキュリティレベルを強化する必要があります。セキュリティ対策が甘いとつながりのある他社に迷惑をかける可能性があるため、以下で紹介する5つの対策を実施しましょう。

OSやソフトウェアは最新状態に保つ

OSやソフトウェアを使っていると新たなセキュリティ上の欠陥が見つかる場合があるため、バージョンアップして最新状態に保つことが重要です。新しいバージョンが提供されているにもかかわらず放置してしまうと、脆弱性を突かれてサプライチェーン攻撃を防げなくなります。

OSやソフトウェアの開発会社は、定期的に機能の追加やセキュリティの強化を行っています。新しいバージョンが提供されていないか定期的に確認し、提供されていた場合は速やかにバージョンアップを行いましょう。

ウイルス対策製品を取り入れる

サプライチェーン攻撃によってランサムウェアやマルウェアなどのウイルスに感染するリスクがあるため、ウイルス対策製品を取り入れることも検討しましょう。ウイルス対策製品を導入すると、以下のような問題に対処できます。

- 不審なメールを自動で仕分ける

- マルウェアの種類を特定する

- セキュリティ上に欠陥があるソフトウェアの使用を制限する

- 外部メディアをスキャンしてマルウェア感染をチェックする

- マルウェアの被害範囲を特定する

1台でもウイルスに感染すると社内の他の端末にまで影響が広がるため、ウイルス対策を施すことは重要です。

推測されにくいパスワードを設定する

セキュリティレベルをあげるには、第三者から推測されにくいパスワードを設定することが重要です。パスワードが単純な文字列だと簡単に解析されてしまい、不正アクセスされるリスクがあります。

パスワードを設定する際は、以下のポイントに気を付けましょう。

- 10桁以上の文字列にする

- アルファベットの大文字・小文字や数字、記号を複雑に組み合わせる

- 企業名・設立年など推測されやすい文字列を使わない

従業員にセキュリティ研修を実施する

従業員のヒューマンエラーを防ぐには、セキュリティ研修を実施して、一人ひとりのセキュリティ意識を向上させる必要があります。

セキュリティ研修は以下のポイントを意識し、定期的に実施して従業員のセキュリティ意識を高水準に保ちましょう。

- セキュリティポリシーを策定し、従業員全員に共有する

- 定期的にセキュリティポリシーの理解度チェックを行う

- 実際に起こったセキュリティ事故の事例を従業員に共有し、危機意識を高める

セキュリティ対策にきちんと人材とコストを割く

サプライチェーン攻撃を受けると被害の影響範囲が広がるため、セキュリティ対策にきちんと人材とコストを割くことが重要です。セキュリティ対策をしていないと、セキュリティ対策に必要なコストを大きく上回る損失が出るリスクがあります。

まずはセキュリティ対策に必要なソフトウェアを導入するための予算を確保しましょう。また、継続してセキュリティ対策を行うために、セキュリティ専任の従業員を配置することも重要です。人材確保が難しければ、セキュリティ対策を外部サービスに依頼することも検討しましょう。

【他社対策】サプライチェーン全体で実施するセキュリティ対策

サプライチェーン攻撃を防ぐには、自社のセキュリティ対策だけでは不十分です。取引先の中にセキュリティレベルが低い企業がある場合は、そこから被害が広がる可能性があります。

セキュリティレベルを向上させるために、サプライチェーン全体で連携して対策に取り組みましょう。

取引先のセキュリティ状況を確認する

サプライチェーン全体でセキュリティ対策をするには、取引先のセキュリティ状況を把握することから始める必要があります。セキュリティポリシーの内容や実施しているセキュリティ対策、リスク評価などをお互いに共有し、見直すべき点がないか確認しましょう。

新規の取引先と契約する際も、セキュリティ状況をあらかじめ確認した上で契約することをおすすめします。

また、子会社については、自社で行っているセキュリティ対策の知見を共有することで、グループ全体のセキュリティレベルを向上できます。セキュリティ状況の報告を求め、足りない対策があればサポートするとよいでしょう。

取引先とセキュリティ契約書を交わす

サプライチェーン攻撃を受けた際の責任の所在を明確にするために、取引先とセキュリティ契約書を交わしておきましょう。契約書を交わすことで、万が一の場合に自社の被害を抑える効果が期待できます。

また、契約書にはセキュリティ対策の具体案や、セキュリティ事故が発生した際の対応について記載しておくのもよいでしょう。

サプライチェーン攻撃に関するまとめ

サプライチェーン攻撃は、大企業への侵入を目的に中小企業を狙うため、企業規模にかかわらずセキュリティ対策が重要です。自社におけるセキュリティ対策だけでなく、サプライチェーン全体でセキュリティレベルを向上させましょう。

ラックでは、サプライチェーン全体のセキュリティ対策状況を可視化・一元管理できる「サプライチェーンリスク評価サービス(Panorays)」を提供しています。法人向けにPanoraysの無料トライアルも用意しているので、ぜひお問い合わせください。

参考情報

※1 情報セキュリティ10大脅威 2025 | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

※2 「2021年度 中小企業における情報セキュリティ対策に関する実態調査」報告書について | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR