-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

こんにちは、ペネトレーションテスト※を提供しているデジタルペンテスト部の田端です。

※ 疑似攻撃を用いて、調査対象に対して「攻撃者の目的」が達成できてしまうか実証するテスト

4月25日に開催された、大塚商会主催のイベント「ビジネスソリューションフェア名古屋」での特別セミナーに、ペネトレーションテストを担当しているエンジニアが登壇しました。この記事では、そのセミナーの講演レポートをお送りします。

サプライチェーン企業を狙ったサイバー攻撃の脅威とは

イベントは名古屋にて、リアル開催されました。ラックは、以下の2題テーマで講演しました。

今回の記事では、1の講演内容の概要をご紹介します。

- サプライチェーン企業を狙ったサイバー攻撃の脅威を実感いただける「マルウェア感染デモ」と対策サービスの紹介

- 超かみ砕いた「ゼロトラスト」の解説と、対策方法のご紹介

マルウェア感染デモで実感!製造業を狙うサイバー攻撃

講師:株式会社ラック DI統括部 デジタルペンテスト部 小松 奈央

モバイルアプリケーションのセキュリティ診断業務に3年ほど従事。現在は「ペネトレーションテスト」を実施する「ペンテスター」を担当し、お客様の情報システムのセキュリティレベル向上を支援。脆弱性診断トレーニングの講師や、社外セキュリティコミュニティ、教育機関で発表・講演なども取り組み幅広く活動中。

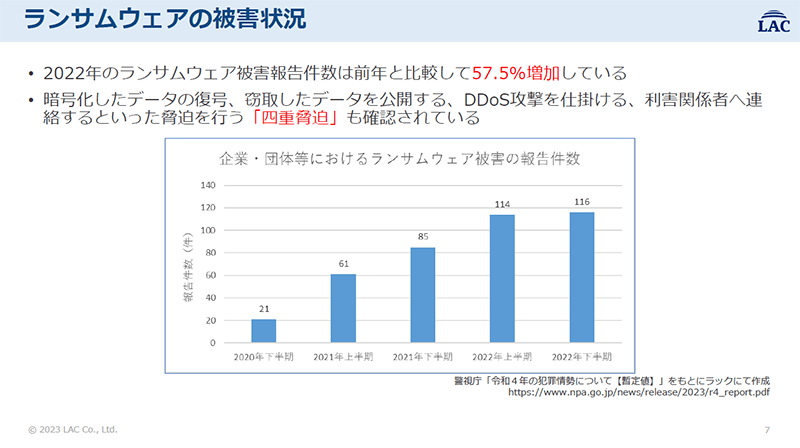

ランサムウェアの被害状況

セミナーは、今最も脅威となっている「ランサムウェア」について、事例を用いた解説からスタートしました。IPAによる「情報セキュリティ10大脅威(組織)」によると、ランサムウェアによる被害が2021年以降3年連続1位となっており、2022年には、ランサムウェア被害報告件数は前年と比較して57.5%増加しています。

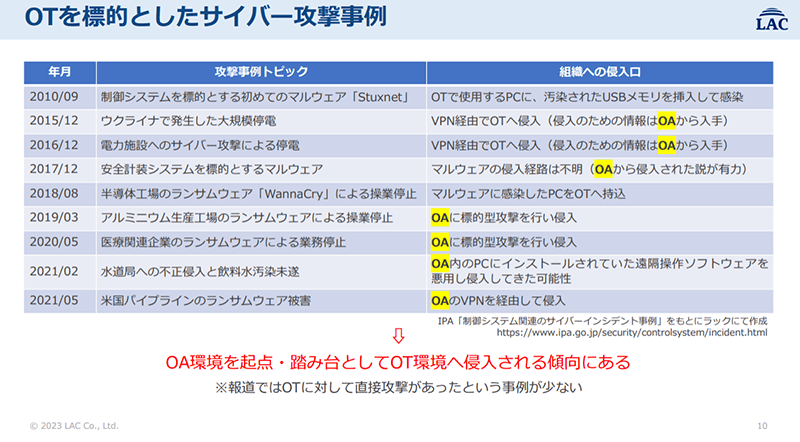

「サプライチェーン攻撃」による被害事例が多数

近年のランサムウェア被害の事例をみると、子会社や海外拠点、委託事業者などといった関連企業を起点・踏み台とする攻撃、「サプライチェーン攻撃」が多いです。製造業の工場ネットワークにおいては、OA環境を起点・踏み台としてOT環境へ侵入される傾向があることもわかっています。

これらを踏まえると、サプライチェーン攻撃により、関連企業経由で自社OAへ侵入される可能性が高いことが考えられます(もちろん自社OAを踏み台に関連企業へ侵入範囲を拡大される可能性もあります)。また、OTがインターネットに接続していないとしても、OAを踏み台にそこからOTに侵入される危険性もあります。そのため、OAのセキュリティ対策が不十分な場合は早急な対策が必要です。

しかし、サイバー攻撃は日々高度化していることから、「侵入されない対策」というのはとても難しいです。そこで、対策の1つとして、侵入されることを前提とした対策「多層防御」が考えられます。多層防御を考える上で、自組織のセキュリティ対策状況について確認や効果測定が必要になります。そこで有効なのが「ペネトレーションテスト」というセキュリティテストです。

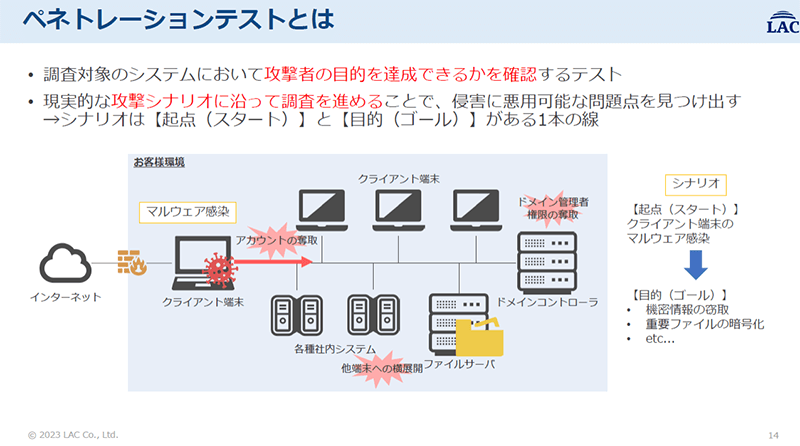

ペネトレーションテストとは

ペネトレーションテストとは、調査対象のシステムにおいて「攻撃者の目的を達成できるかを確認する」テストです。

現実のサイバー攻撃のような、「現実的な攻撃シナリオ」に沿って対象のシステムを調査します。「現実的な攻撃シナリオ」とは例えば、クライアント端末がマルウェアに感染したことを前提として、マルウェア感染したことにより遠隔操作が可能となったクライアント端末から社内の情報システムに疑似攻撃を行うといったシナリオが考えられます。このようなペネトレーションテストを行うことにより、組織内の情報システムの標的型攻撃に対する耐性を評価できます。

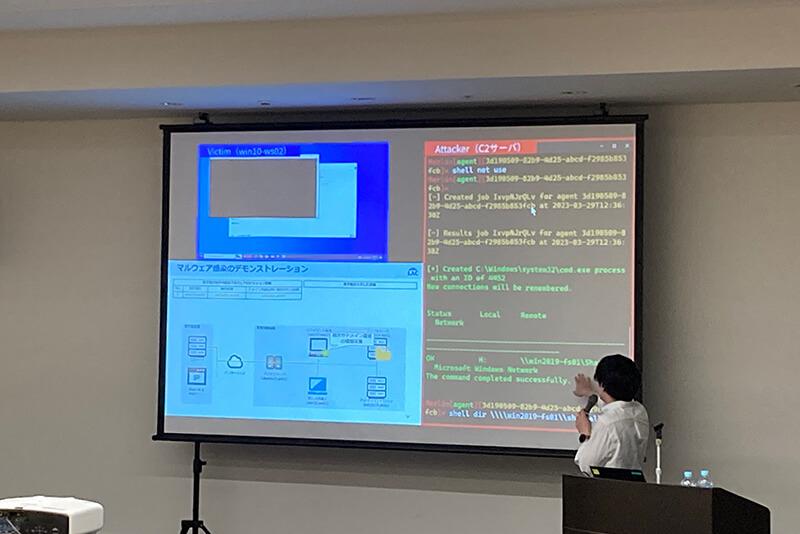

感染した場合の脅威を実感「マルウェア感染デモ」

セミナーでは、このようなマルウェア感染した場合の脅威を実感いただける「マルウェア感染のデモンストレーション」を披露しました。

被害者側クライアントパソコンと、攻撃者側パソコンの操作画面を使いながら、ファイルサーバの機密情報へアクセスすることを目的とした攻撃の流れを解説しました。「クライアント端末内の認証情報の窃取」、「ドメイン管理者アカウントへの権限昇格」など、攻撃者がどのように攻撃を仕掛けるのかを実施した、デモンストレーションをご覧いただきました。

ご覧いただいた参加者の方からは、「具体的で分かりやすかった」「どのような手順で実行されているのか理解できた」といった感想をいただけました。対策を考えるうえで、攻撃者の思考や手法を知っておくことは有効な手段です。私たちも、このようなデモンストレーションなどで今後も啓発活動を実施していければと思います。

ペネトレーションテストについては、こちらのページでもご紹介しています。気になった方はぜひご覧ください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR