-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

こんにちは、デジタルペンテスト部の篠原です。

DXが進む中、製造業・重要インフラを狙うサイバー攻撃が増加傾向にあります。DX推進のためにOA(IT)とOT(FA)が接続されている製造業や重要インフラ系システムでは、接続されたがゆえに、OAへのサイバー攻撃を端緒としてOT領域までサイバー攻撃の被害に遭うという事態が発生しています。その対策として脚光が浴びているのが、OTセキュリティです。

一方で、攻撃の侵入口を見てみると、むしろOAシステム側の隙を狙われることもあります。場合によっては、OAのサイバー攻撃のみで、工場の稼働停止に追い込まれる事態もありえることから、OTのセキュリティとともに、OAのセキュリティにも注意が必要です。

そこで製造業向けに、国内における標的型攻撃やランサムウェア攻撃の被害と影響を解説し、セキュリティ対策の一環として「情報システムペネトレーションテストサービス」をご紹介するウェビナーを開催しました。さらに、情報システムペネトレーションテストの実施内容をイメージしていただくために、「マルウェア感染デモ」も合わせて実施しました。

この記事では、ウェビナーでお話ししたポイントをダイジェストでご紹介します。

事例から見るサイバー攻撃と侵入の手口

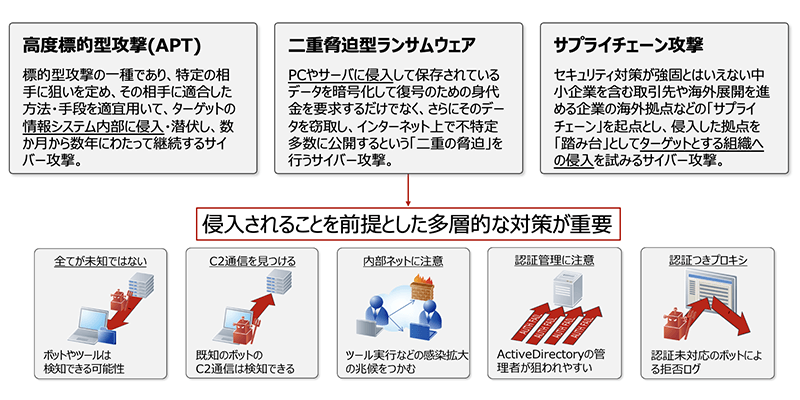

まず初めに、国内・海外に拠点があるグループ会社を狙ったサイバー攻撃の事例を紹介しました。近年のサイバー攻撃では、「不正アクセス」、「情報漏えい」といったこれまで起こっていたキーワードに加え、「ランサムウェア」が目立ってきています。

ランサムウェアによって工場が稼働停止したという報道があり、多くの方がランサムウェアに注目しているのではないでしょうか。警視庁によると、近年のランサムウェアは、二重脅迫型(マルウェア型、標的型、侵入型、暴露型などの表現あり)ランサムウェアが増加傾向です。手口もメールやWeb閲覧によるものに加えて、リモート接続を狙った攻撃が目立ってきています。

二重脅迫型ランサムウェアは、他の端末への展開や高権限を取得するなど、「標的型攻撃」と同じ技術を用いています。つまり、今後も標的型攻撃への対策が極めて重要になってくるということです。まだ十分に対策できていない方は、これを機に対策を検討いただきたいと思います。

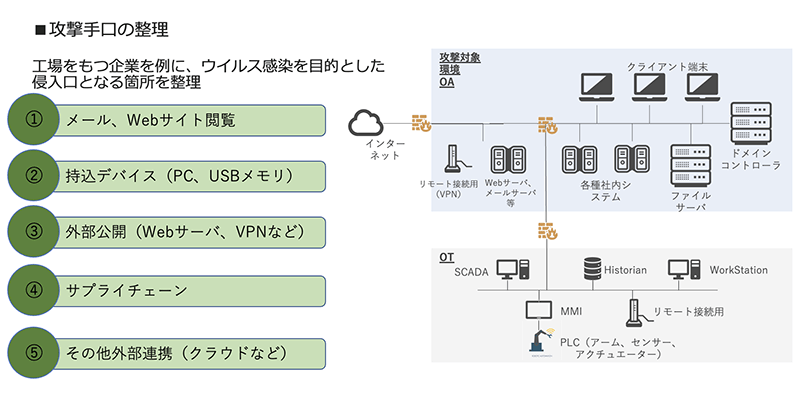

さらに、工場を持つ企業を例に、ウイルス感染を目的とした攻撃の侵入口をご紹介しました。

どこが侵入口となり得るかを把握することが大切になります。特に、近年多くの企業が導入したVPNは要注意です。適切なパッチ管理ができておらず、脆弱性を悪用され、組織内への侵入を許してしまったというケースが報告されています。セミナーでは、これらの侵入口の狙われるポイント、攻撃手法について詳細を説明いたしました。

注目したいのは、OA(オフィスオートメーション)のセキュリティ対策

国内で発生しているランサムウェア攻撃や、世界中で発生しているOTを標的としたサイバー攻撃により、OAからOTという侵入傾向があります。たとえ、OTがインターネットに直接つながっていなくとも、DXによってOTとOAがつながっている場合は、OAで侵入拡大され、OTに侵入してくるケースは考えられます。近年は、OTセキュリティに注目が集まり、可視化やリスクアセスメントを実施することで対策が始まっていますが、侵入元であるOAのセキュリティ対策にも目を向けていただく必要があります。

情報システムペネトレーションテストのすすめ

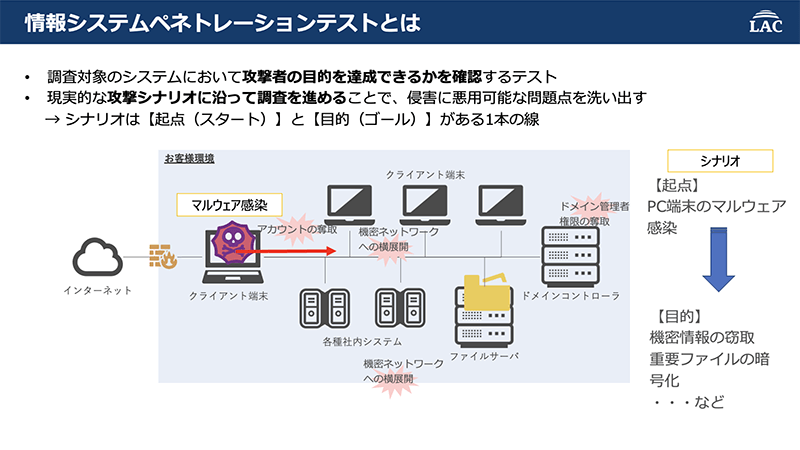

ランサムウェアの猛威から、OAのセキュリティ対策の必要性が再認識されたと思います。そこで、OAに侵入されたことを前提とした対策と、その検証に「情報システムペネトレーションテスト」をおすすめします。

セミナーでは、「情報システムペネトレーションテスト」の紹介や活用、脆弱性診断との違い等を解説しました。サービス詳細は各紹介ページをご参照いただければ幸いです。

情報システムペネトレーションテストのデモンストレーション

本セミナーの目玉として、これまで紹介した事案や情報システムペネトレーションテストをより深く理解いただくために、ペンテスターによるデモンストレーションを行いました。マルウェアに感染したところからスタートして、組織内システムが遠隔の攻撃者によって侵害される様子を実演しました。ご覧になった方からはとても評判が良く、参考になったという意見を多々いただきました。

最後に

お時間のご都合でセミナーに参加できなかった方もいらっしゃると思います。ラックでは引き続き、アップデートした内容のセミナーを定期的に開催しますので、ぜひご参加ご検討いただけると幸いです。次回は12月を予定しています。

なお、本セミナーを受講いただいた方からお問い合わせをいただき、意見交換を行いました。やりとりの中から私なりのアドバイスを記載しますので、ご参考までに。

事前の予算確保

情報システムペネトレーションテストは、当社でも選ばれた技術者が従事するサービスであり、決して安くはないサービスです。お話を伺っていると、直近ではなく来年度、再来年度の実施に向けて予算を確保するという展開となることも少なくありません。

高いスキルレベルをもつ攻撃者によるサイバー攻撃は、毎日のように起こっています。ひとたび被害にあえば、被害額は莫大です。セキュリティ担当者の方は、少ない予算で完璧な結果を求められるということも少なくない印象がありますが、リスクはゼロにならないこと、そして具体的なケース被害額などを、経営層とリスク・コミュニケーションの一環として話し合っておくことなどが重要だと思います。当社のサービスは、トップレベルのペンテスターによる高い問題検出能力と、お客様業務に可能な限り影響を及ぼさない慎重さで、結果的に多くのお客様に評価いただいています。

何から手を付けるか

情報システムペネトレーションテストを行うにあたり、何から手をつければよいか、どこを対象にしたらよいか分からないという声を聞きます。この声に応えるには、本来しっかりとしたリスク分析が必要なのですが、提案段階で事例情報を紹介するなどしてアイディアの大枠をかため、必要があれば簡単な分析、計画その他をご提案に入れ込むなどのことも可能です。

本記事をご覧になり、情報システムペネトレーションテストにご興味をお持ちの方は、ぜひラックまでお問合せください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR