-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

更新:2020年6月12日

サイバー救急センターの武田です。

新型コロナウイルス感染症拡大に便乗したマルウェア付きスパムメールが世界中にばらまかれています。今回は、2020年3月に国外で見つかった英語文面の55通のマルウェア付きスパムメールを分析し、判明した傾向と特徴について紹介します。

どんなマルウェアがばらまかれているのか?

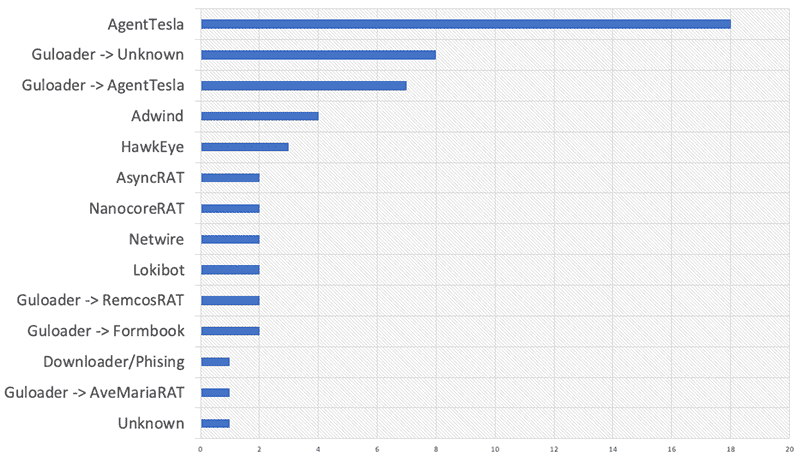

図1は、マルウェア付きスパムメールに添付されていたマルウェアを種類別に分けたものです。AgentTeslaは情報窃取を目的としたもので、サンプルメール全55通のうち、18通に添付されていました。また、Guloaderはダウンローダーで、攻撃グループの最終的な目的に応じて、ダウンロードするマルウェアを変えることができます。このように、端末からの情報窃取や遠隔操作などを主目的としたマルウェアが多い傾向にあります。

大量配信されたマルウェア付きスパムメールの特徴

今回の調査では、マルウェア付きスパムメール55通中、23通のメールが同一の攻撃グループから送られている可能性があることが判明しました。マルウェアの通信先の分類、SMTPサーバのIPアドレスやFromメールアドレスのドメイン情報、さらに同一の攻撃グループが配信したと見られるメールを分析しました。

分析に使用したメールの詳細情報(件名、添付ファイル名、マルウェアのハッシュ値、IOC等)を一覧にしたPDFファイルも併せてご覧ください。

COVID-19に便乗したスパムメールの詳細情報(件名、添付ファイル名、マルウェアのハッシュ値、IOC等)一覧(1.1MB)

マルウェアの通信先の特徴

メールに添付されているマルウェアの通信先を分析する中で、C2サーバのドメイン名やIPアドレスが同一のケースを複数確認しました(表1)。AgentTeslaが使用した77[.]88[.]21[.]158や、特に208[.]91[.]199[.]143, 208[.]91[.]199[.]223-225に紐づくドメインが多いことが分かりました。

| マルウェア | C2_ドメイン | C2_IPアドレス |

|---|---|---|

| AgentTesla Guloader -> AgentTesla |

smtp[.]yandex[.]ru | 77[.]88[.]21[.]158 |

| us2[.]smtp[.]mailhostbox[.]com smtp[.]coffiices[.]com SMTP[.]epaindemgroup[.]com smtp[.]seawaygroup-bd[.]com |

208[.]91[.]198[.]143 208[.]91[.]199[.]223 208[.]91[.]199[.]224 208[.]91[.]199[.]225 |

|

| HawkEye | us2[.]smtp[.]mailhostbox[.]com | 208から始まる上記4アドレスと同一 |

マルウェア付きスパムメールの送信元IPアドレスの特徴

下記の表2は、マルウェア付きスパムメールの送信元であるSMTPサーバのIPアドレスが同一のものです。それぞれ別々に配信されたメールでも同じSMTPサーバを使用しているものがありました。この攻撃グループは複数のSMTPサーバを使い回している可能性があります。

| メールの件名 | 送信元IPアドレス |

|---|---|

| RE: Coronavirus disease (COVID-19)... | 185[.]208[.]211[.]173 |

| COVID-19 Rcent Update Treatment.. | |

| Covid19 Latest Tips to stay Immune to Virus !! | 185[.]118[.]166[.]15 |

| Customer Advisory - COVID-19 UPDATE | |

| COVID-19 Update | |

| Covid19 Latest Tips to stay Immune to Virus !! | 209[.]58[.]149[.]66 |

| URGENT NEED: U.S. Department of Health & Human Services/COVID-19 Face Mask/Forehead thermometers |

Fromメールアドレスのドメインの特徴

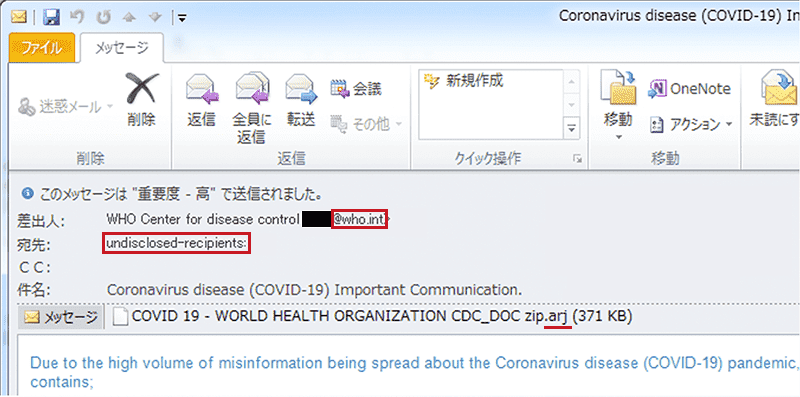

次の図2の2つのスパムメールは、Fromメールアドレスのドメイン名が同じものです。who[.]intというドメイン名は、合計6通に使用されていることを確認しました。

![図2 who[.]intを使用しているメール2通](/lacwatch/img/20200611_002213_02.png)

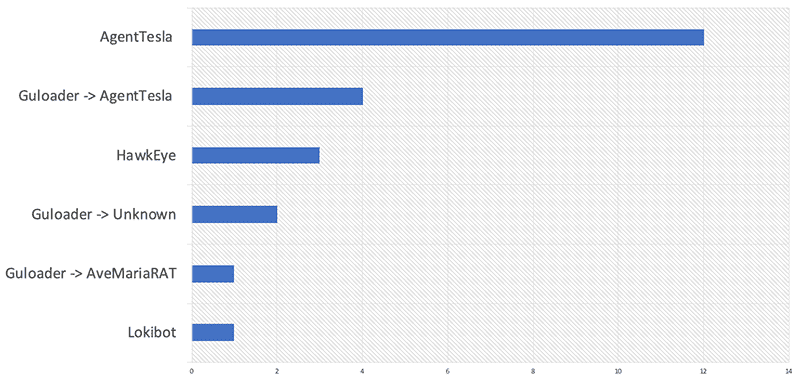

攻撃グループの特徴

この攻撃グループは、図3に示すようにAgentTeslaを最も多く使用していますが、その他にもGuloaderからAvemariaRATをダウンロードさせようとするものや、HawkEyeやLokibotも駆使するなど複数のマルウェアを使用して情報窃取を試みていることが分かります。パロアルトネットワークス社の記事※1によると、AgentTeslaの使用頻度が高いという特徴からBEC(ビジネスメール詐欺)のキャンペーンで有名なSilverTerrierという攻撃グループが関与していると推察されます。世界的にリモートワークが進みリモートデスクトップやクラウドサービスを使用しての業務が増えたため、攻撃グループはそれらの認証情報を狙って活動している可能性があります。

※1 SilverTerrier: 2019 Nigerian Business Email Compromise Update

今回解析したメールの文面は英語で、日本国内をターゲットにしたものではないようですが、4月、5月も引き続き犯罪グループの活動は活発に行われています。最近、国内では新型コロナウイルスに関連し特別給付金の支給をかたった偽メールが確認されていることもあり、それを模倣した日本語のマルウェア付きスパムメールが出現することも考えられます※2。

※2 給付金等に関する不審メール|一般財団法人日本サイバー犯罪対策センター

不審なメールを見分けるポイント

このような攻撃グループからの不審なメールは、どのように見分けるといいのでしょうか?

注意するポイントについて実例を挙げて説明したいと思います。

不審なメールの判別を行うポイントは、次の5つとなります。

- 「差出人」のメールアドレス、ドメインが普段目にしていない人や組織からのもの

- 「宛先」が記載されてない一斉送信メール

- 無料のWebメールを使用したメール

- あまり見かけない圧縮形式の拡張子でファイルが添付されている

- 拡張子やアイコンが偽装されている

ここでは、下記の不審なメールのサンプル(図4)を例にとって解説します。

まず、「差出人」のドメインが見慣れないもので、普段目にしない人や組織からのメールだと判別できます。次に「宛先」が記載されていない一斉送信メールであることがわかります。さらに「添付ファイルの拡張子」が「.arj」となっており、その前に見慣れた「zip」を入れることで単なる圧縮ファイルであると勘違いさせるよう偽装しています。

また、メールのUser-Agentヘッダにも送信者が使っているメールソフトの名前やバージョンなど不審なメールの判別に役立つ情報が含まれています。メールのヘッダで確認すべきポイントを表3にまとめました。例示のメールは、User-Agentに記載されていましたが、X-Mailerにも同様の情報が記載されているケースがあります。

| メールヘッダ | 値 | チェックポイント |

|---|---|---|

| From | WHO Center for disease control <aaa@who.int> | メールのドメインが普段目にしないものではないか |

| To | undisclosed-recipients:; | 宛名が記載されてない一斉送信メールかどうか |

| User-Agent | bbb Webmail/1.3.10 | 無料のWebメールを使用していないか |

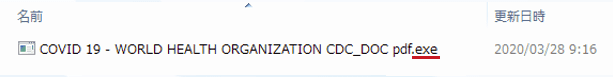

次に不審なメールの添付ファイルを見てみましょう。下の図5の添付ファイルは、exeファイルをpdfファイルに見せかけようとファイル名を偽装しています。exeファイルを開いて実行してしまったら被害に遭う可能性があります。このような場合は、ファイルのプロパティ情報を参照し、ファイルの種類を確認することが有効です。

これらの不審なメールを見分けるポイントはあくまでも一例です。その他の見分けるポイントについてはIPAの「標的型攻撃メールの見分け方」※3等を参考にしてください。

※3 標的型攻撃メールの傾向と見分け方~サイバーレスキュー隊(J-CRAT)の活動を通して~

サイバーレスキュー隊 J-CRAT(ジェイ・クラート)について

端末のセキュリティ対策の重要性

昨今、働き方改革や新型コロナウイルスの影響でテレワークが急拡大しており、不審なファイルを実行してしまうなどのインシデントが発生した場合に、クライアント端末が遠隔地にあるという理由で初動対応が遅れる状況が発生しやすくなっています。

ラックでは、このような状況下においても迅速なインシデント対応を実現するEDR(Endpoint Detection and Response)のマネージドサービスを提供しています。EDRは、端末内の様々な動作痕跡を元に、未知の脅威を「検知」「初期対応」「調査」「復旧」することを可能にする新しいセキュリティソリューションです。

今回紹介したような不審なメールを誤って開き、マルウェアを実行してしまった際も、感染を検知・防御するだけでなく、迅速な端末隔離や原因調査をリモートから実施し、被害を最小限に食い止めることができます。テレワークの急速な普及に伴って、端末のセキュリティ対策はより一層重要となっていますので、是非導入をご検討ください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR