-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

サイバー救急センターレポート 第8号 ~クラウドサービスのインシデント対応~

サイバー救急センターレポートは、サイバー救急センターが相談を受けて対応しているインシデントレスポンスやフォレンジック調査の結果に基づいて、直前の四半期のインシデント傾向や対応方法について記載したレポートです。主に、企業等の中でCSIRT担当者やインシデント対応している方に向けて、日本におけるインシデントの発生状況や脅威情報を紹介し、日々のインシデント対応に役立つ内容となっています。

エグゼクティブサマリ

2019年のサイバー救急センターでは、政府の定例会見でも注意喚起されたボット型マルウェアのEmotet(エモテット)に関する出動が急増しましたが、1年を通しては「ランサムウェア」、「標的型攻撃」、「クラウド」に関する出動が続きました。

クラウドサービスでは、昨年8月23日のAWS(Amazon Web Services)東京リージョンの障害により国内の様々なウェブサービスが影響を受けたことは記憶に新しく、クラウドが今日では欠かせないインフラであると再認識された方も多いのではないでしょうか。事実、サイバー救急センターでもインシデントレスポンス支援やコンピュータフォレンジック調査において、対象システムがクラウドに実装されているケースが増えてます。一方でクラウドでのインシデントレスポンス例や調査方法についての情報は少なく、不安を感じているセキュリティ管理者は少なくないでしょう。

今回のサイバー救急センターレポートでは、クラウドセキュリティにテーマを絞り、当社の様々なサービス部門が執筆しました。本レポートは、企業からのサイバー事件・事故の緊急対応コールを受けて出動し、事故対応した事案を基に調査・分析し、判明したサイバー攻撃の最新動向を解説したレポートです。

2019年 サイバー救急センターの出動・相談傾向

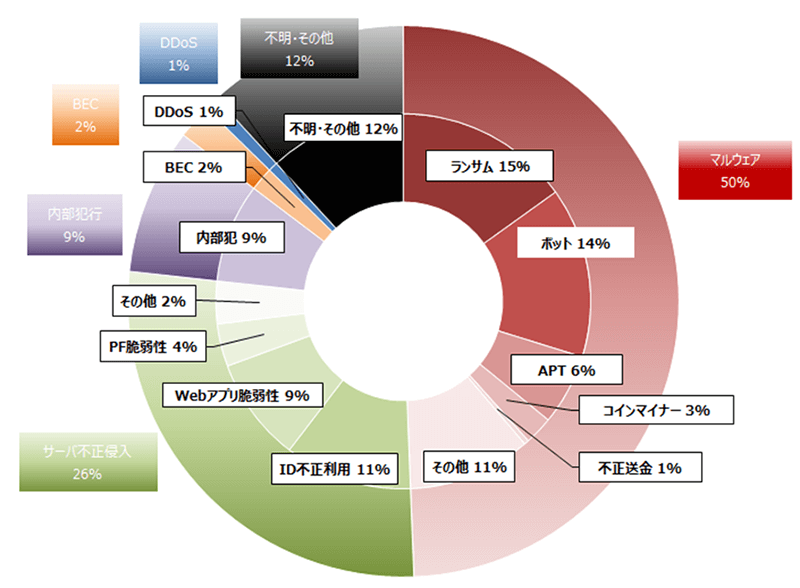

サイバーインシデント被害と事故発生原因となった攻撃手法

引き続きマルウェア感染、サーバへの不正侵入に関する相談が多くあり、特に9月以降はEmotetに関するご相談が多く寄せられました。サイバーインシデントは予期せず発生します。インシデント発生に備えてコンピュータ上の操作ログやイベントログ、アクセスログ、ファイアウォールのトラフィックログの取得と保存を実施してください。

被害の多いランサムウェアを利用したインシデントの原因と対策について

2015年頃からランサムウェアの被害が多く発生しています。当初はメールやウェブを介してクライアントコンピュータに感染するランサムウェアがほとんどでしたが、2018年頃からWindowsのRDP(Remote Desktop Protocol)サービスを介して感染するランサムウェア(Dharma、GandCrab、Ryuk等)によりサーバでの被害を確認しております。この傾向は2019年も引き続き確認されております。

被害が広がるボットによるインシデントの原因と対策について

2019年9月後半以降、ボット(Emotet)による感染被害のお問い合わせが当社でも多数確認されています。窃取したメールの本文や送信元の情報を攻撃用のメールに含め、実在の組織や人物になりすまし、日本語のメッセージを用いて添付ファイルが送付される事から受信者が信用しやすいような内容になっているため被害が拡大していると考えられます。

APT攻撃(標的型攻撃)手法と対策について

複数の組織からAPT攻撃に関する相談を受けています。ITガバナンスの及びにくい海外のオフィスや関連子会社が侵入口となり、そこを足掛かりに本命の組織に侵入し、内部システムを把握して情報を継続的に窃取していた可能性を示唆する痕跡を確認しています。攻撃痕跡の残らない脆弱性を利用したり、攻撃の発覚を遅らせるためログを削除したりするなどの巧妙な手口を確認しています。

対策としてはEDR(Endpoint Detection and Response)の導入やSOC(Security Operation Center)機能の強化など幅広くある一方で、身近なところでは管理者権限をもつアカウントの管理(共用アカウントの削減や棚卸など)や定期的なログチェックが挙げられます。定期的なログチェックには当社が提供している無料調査ツールFalconNestの利用もご検討ください。

クラウドへのセキュリティ診断

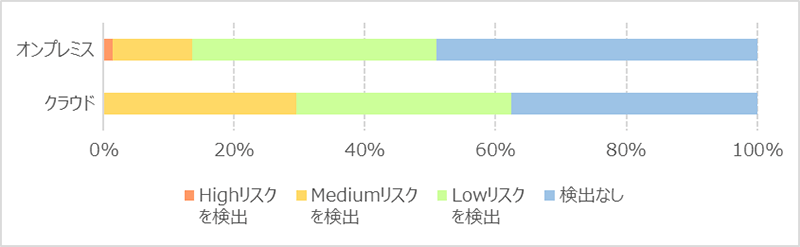

オンプレミスとクラウドへのプラットフォーム診断で検出されたリスク

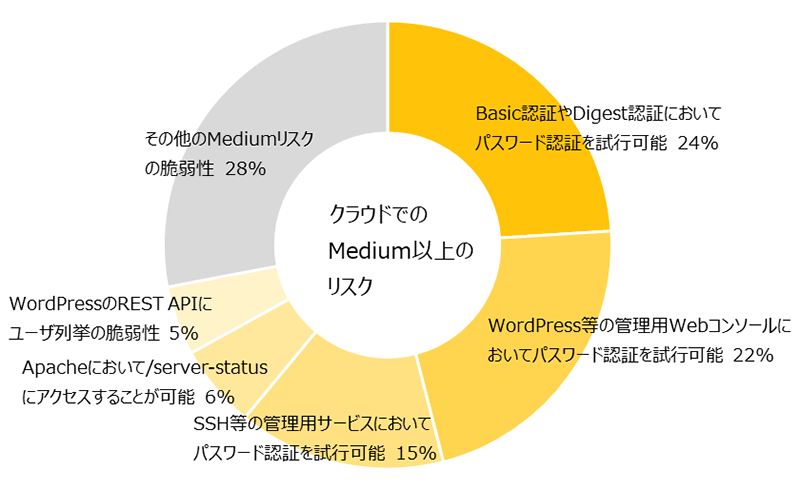

プラットフォーム診断においてオンプレミスとクラウドで検出されるリスクにどのような違いがでるのか気になるのではないでしょうか。2018年のプラットフォーム診断についてオンプレミスとクラウドにて検出されたリスクの割合を図2に示します。

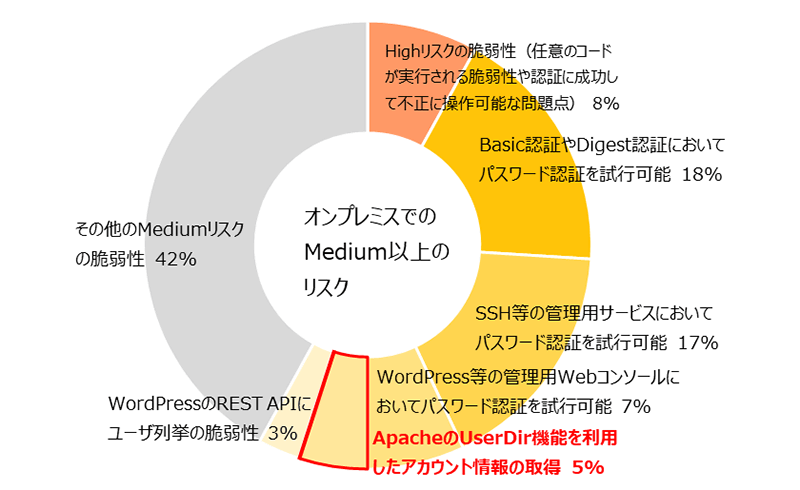

2018年のオンプレミスとクラウドでのMedium以上のリスクは図3の様な状況です。オンプレミスでは「SNMPサービスにおいて読み込み/書き込み可能なコミュニティ名が推測可能」なHighリスクの脆弱性が最も検出されました。クラウドではHighリスクの脆弱性は検出されていません。多くのクラウドサービスではデフォルトセキュアの考えで必要最小限のポートのみを許可していることが理由として考えられます。

サイバー救急センターレポート第8号 目次

- 3エグゼクティブサマリ

- 5サイバー救急センターの出動・相談の傾向

- 9特集 クラウドでのインシデント対応事例

- 9Part1. クラウドサービスの緊急対応に学ぶ

- 19Part2. セキュリティ監視センターJSOCにおいて検知したクラウドサービスに特化した攻撃

- 21Part3. スレットインテリジェンスから確認できる認証情報の漏えい

- 23Part4. クラウドサービスのフォレンジック調査

- 33Part5. クラウドへのセキュリティ診断

- 41Part6. AWSシステムのセキュリティ対策について

- 45編集後記

サイバー救急センターレポート 第8号 ダウンロード

緊急対応窓口:

サイバー救急センター®

セキュリティに係るお客様の緊急事態に際し

迅速にお客様をご支援する緊急対応サービスです。

緊急事態が発生したら今すぐ「サイバー救急センター」にご相談ください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR