-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

情報通信技術(ICT)を活用し、自宅やカフェ、コワーキングスペースなどオフィス以外の場所で働くテレワーク。家庭での育児や介護、通勤の問題、働く時間の自由度など多様な働き方が求められる昨今では、多くの企業がテレワークの実施に取り組んでいます。

最近では、新型コロナウイルスの感染拡大や大型イベント開催に伴う交通機関への影響を想定し、政府からもテレワークの実施が推奨されています。

テレワーク導入のためのハンドブック

「テレワーク導入便覧」ダウンロード

スマートフォンやタブレットなどのデジタルデバイスの普及や、高速インターネットの整備、クラウドサービスやリモートネットワーク、コミュニケーションツールなどのデジタルテクノロジーの進化によって、テレワークはより簡単に導入できるようになりました。

働くための時間や場所の自由度が高まることで、ワークライフバランスや生産性の向上が認められる一方、テレワークを実施する上で気をつけるべき問題があります。それは、セキュリティです。

ラックは、自社で推進するテレワークの実例や経験をもとに、セキュリティの有識者による注意点と防御策を改めて整理しました。

1. ウイルスの入り口対策

"インターネットに接続しただけでウイルス感染!"

仕事で使用するパソコンをインターネットに接続するには、

- ①無線LANを使用する方法

- ②有線LANを使用する方法

- ③内蔵された通信機能を使用する方法

など、いくつかの接続方法があります。

特に③の内蔵された通信機能を使用する方法では、使用するパソコンが直接インターネットに接続される場合があります。この接続形態では、悪意をもったサイバー攻撃者や感染を試みるマルウェア(コンピュータウイルス)がインターネットを経由して直接パソコンにアクセスが可能なため、注意が必要です。

マルウェア「WannaCry」

2017年に世界中で流行した身代金を要求するマルウェア「WannaCry」は、インターネットに接続されたパソコンが次々に感染し、多くの被害を発生させました。

インターネットに接続しただけで感染や攻撃の被害に遭うケースの多くが、サーバとの通信に使うポート(データの出入り口)の設定不備によるものです。無線LANや有線LANを通したインターネット接続では、ほとんどの場合気にする必要はありませんが、直接インターネットに接続する場合は、ファイヤーウォール機能を持つセキュリティソフトを導入して対策を行う必要があります。

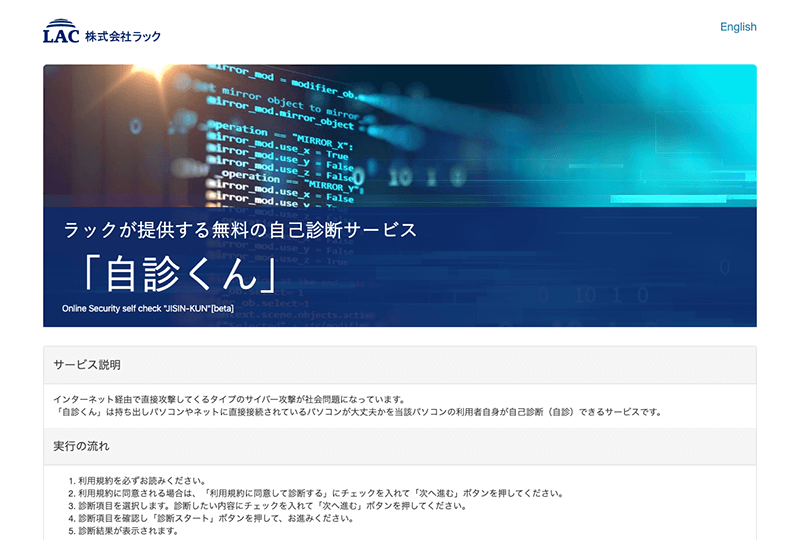

無料の診断サービス「自診くん」

ラックでは、インターネットに開放されている危険なポートを簡単に検出できる無料の診断サービス「自診くん」を提供しています。

「自診くん」を使うと、サイト上で診断したい内容をチェックするだけで、簡単にサイバー攻撃への防御状態を確認できます。

※ 「自診くん」は2025年4月30日をもってサービスを終了いたしました。

実社会における私たち人間のウイルス対策と同様、データの出入り口にも「マスク」をして感染を防ぎましょう。

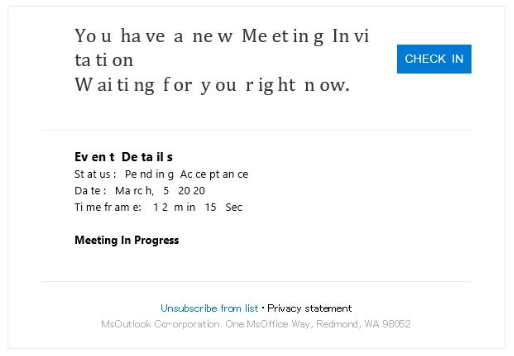

2. ニセの会議招集メール "その会議は本物ですか?"

新型肺炎コロナウイルスの感染拡大に伴い、マスクの提供やWHOを騙ったフィッシングメール、標的型攻撃メールの発生が日本サイバー犯罪対策センター*1や情報推進機構(IPA)*2から報告されています。

*1 新型コロナウイルスに乗じた犯罪|一般財団法人日本サイバー犯罪対策センター

*2 「Emotet」と呼ばれるウイルスへの感染を狙うメールについて:IPA 独立行政法人 情報処理推進機構

急速に普及が進むWeb会議もまた、その標的となりつつあります。

当社で観測した事例では、会議招集のような体裁のメールに不正なURLがリンクされたボタンが配置されていました。

「会議はすでに始まっています」「あなたの参加を待機しています」など、今すぐ参加するよう促すメッセージが表示されています。待たせてはいけないと思い、焦ってクリックしてしまうかもしれません。

テレワークやWeb会議が普及している欧米諸国では、以前から会議招集やカレンダー登録を行うスパムメールが問題となってきました。

テレワークの普及が急速に進んでいる日本でも、会議招集を装ったフィッシングメールや標的型攻撃メールが登場する可能性があります。

身に覚えのない会議やネットイベントへの招待は、まず一度、疑ってみた方がよいでしょう。

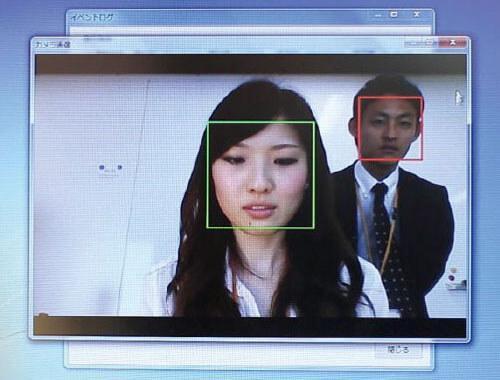

3. パソコンののぞき見による情報漏えい

"肩越しの視線に気を付けて"

カフェやコワーキングスペース、新幹線など公共の場所でパソコンを使用するときに気をつけたいのが、肩越しに画面をのぞき見られる「ショルダー・ハック」です。

特に、通路側の席に座っている際は、背後を通る人から肩越しに画面の内容を読まれてしまう恐れがあります。画面を見えにくくするプライバシーフィルターを貼っていても、肩越しにのぞき見されると操作している利用者と同じようにフィルター越しに画面を見ることができてしまいます。

一瞬ののぞき見でも、社名やプロジェクト名、金額や時期、デザインなどの機密情報が盗まれてしまう可能性があり、注意が必要です。

長時間のパソコン作業や、他人に見られてはいけない情報を扱うときは、個室や自宅などのプライバシーが確保できる場所で作業を行うことが原則ですが、公共の場所でパソコンを使用する必要がある場合は、

- 通路側の席に座らない

- 隣の席とのスペースが広い場所を選ぶ

- 大きな鏡がある壁の近くに座らない

などの配慮が必要です。

たまたま画面が見えてしまったケースでも、資料の内容だけでなく、パソコンに貼ってあるステッカーなどから会社が特定され、セキュリティモラルが見透かされてしまう恐れもあります。

ラックでは、顔認証技術を使って公共の場所で安全にパソコンを使用できるソフトウェア「顔認証のぞき見ブロッカー」を提供しています。

※ ラックでは「顔認証のぞき見ブロッカー」の提供を現在終了しています。

このソフトウェアは、パソコンの利用者を顔認証で識別することにより、利用者以外が画面をのぞいた際にのぞき見を検知。Windowsを自動的にロックします。

他にも、なりすまし防止や不在検知など、のぞき見だけでなく、パソコンの情報管理な機能も搭載しています。

公共の空間でのパソコン作業については、他人から見えないように注意するだけでなく、一時的な離席時のWindowsロック忘れやパソコン盗難にも気をつける必要があります。

4. 公共の場所でのWeb会議 "大声で機密を暴露"

テレワークの推進によってWeb会議の機会が増えています。

それぞれが離れて業務を行う分、これまで口頭で行っていた雑談もWeb会議になり、パソコンを通してカメラとマイクで通話をする機会がこれまで以上に増えてきています。

テレワークによる公共の場でのWeb会議で気をつけたいのが、声による情報漏えいです。

喫茶店などでパソコンの画面を開いて仕事仲間の顔を見ながら業務の話をしているうちに、ついついお客様の名前や、プロジェクトの具体的な情報を話してしまうことはないでしょうか。

たとえば外での電話では気をつけていても、イヤホンマイクを装着してしまうと周りの音が遮断され、自分の声も聞こえにくくなってしまうため、思った以上に声が大きくなりがちです。

のぞき見対策と同様、通話を行う際はプライバシーが確保できる空間で行うのが原則ですが、やむを得ず参加する場合は、スマートフォンから電話形態で参加することで声のトーンに気を配ることができます。

5. 公共無線LANやクラウドでの共有設定

"機密ファイルが大公開"

テレワークによって、様々な場所で会社の機密情報を扱うシーンが増えてきています。

ここで注意したいのが、設定ミスによる機密情報を含んだファイルの公開です。

特に気をつける必要があるのが、公共無線LANを使用する際のネットワークプロファイル設定と、クラウドストレージサービスを使用する場合の権限設定です。

① 公共無線LANを使用する場合のネットワークプロファイル設定

公共無線LANを使用する際にパブリックフォルダの設定を誤ると、同じ公共無線LANを使用しているパソコン利用者全員からパブリックフォルダを参照することができてしまいます。

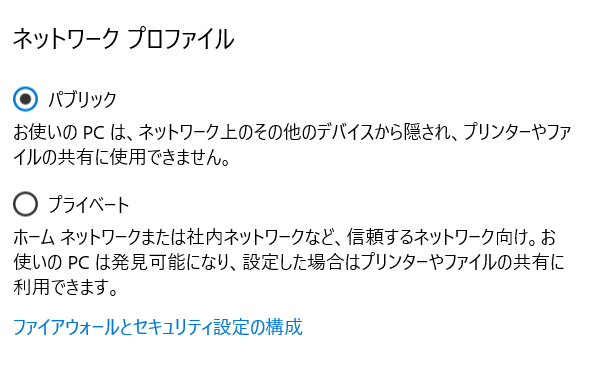

Windows10では、初めて無線LANに接続する際に「パブリック」「プライベート」のネットワークプロファイルを選択することができます。

「パブリック」は、公共の無線LANを利用する場合に選択します。このオプションを選択すると、同じ無線LANに接続された他の人のパソコンから見えない設定となります。

「プライベート」は自宅や会社の無線LANを利用する場合に選択します。このオプションを選択すると、プリンタやファイルの共有が可能になる他、同じネットワークのパソコンからパブリックフォルダにアクセスできるようになります。

公共無線LANを使用する際は、他の人が自分のパソコンにアクセスできる必要はありません。必ず「パブリック」を選択するよう心掛けてください。

接続時に誤って「プライベート」を選択した場合でも、ウィンドウズボタン→設定アイコン→ネットワーク→Wi-Fi→接続しているネットワーク名をクリックすることで、ネットワークプロファイルの変更が可能です。

② クラウドストレージサービスの権限設定

会社で使う業務ファイルをノートパソコンで編集したいときに、会社が用意したクラウドサービスを通してファイルを共有する場合があります。

クラウドストレージサービスでデータをやりとりする際に気をつけたいのが、ファイルやフォルダの権限設定です。

多くのクラウドストレージサービスでは、ファイルごとやフォルダごとに公開範囲を設定できる機能を備えています。

私物のパソコンにコピーする目的で、ファイルやフォルダの公開設定を「パブリック」や「限定公開」などに設定した場合、ファイルにアクセスできるURLが漏えいした場合に、簡単にファイルにアクセスされてしまいます。

意図してファイルやフォルダを公開アクセス可能な設定した場合は、必ず使用後に権限を戻す、或いはファイルを削除するなどの操作が必要です。

テレワークを実施する際に会社で使っているパソコンのデータを使用したい場合は、データのコピーを行うことなく作業ができる画面転送ソフトを使用すると安全です。

会社のネットワークに接続されたパソコンを起動しておき、社外から手元のパソコンで会社のネットワークにVPN接続を行い、Windows標準機能の「リモートデスクトップ接続」を使用して業務を行うことができます。

ラックでは、リモート接続ツールの定番ソリューションであるTeamViewer(チームビューワー)を提供しています。

ドイツで開発されたTeamViewerは、プログラムをインストールするだけで使用でき、VPNなどから会社のネットワークへの接続が不要という長所があります。

テレワーク用に新しいパソコンを用意せず、社員の自宅にあるパソコンを使って安全なテレワークが実現できます。

6. ネットワーク機器やパソコンのアップデート

"家のネットが丸見え"

インターネットに接続されたネットワーク機器や、インターネットからダウンロードした様々なファイルを扱うパソコンは、常にサイバー攻撃の脅威にさらされています。

特に、ネットワーク機器のファームウェアと呼ばれるソフトウェアや、パソコンにインストールされたプログラムに発見された攻撃可能な脆弱性は、アップデートされたと同時に情報が公開されるため、その脆弱性を悪用した攻撃が急増する傾向があります。

脆弱性を悪用する不正プログラムに乗っ取られたネットワーク機器やパソコンは、サイバー攻撃者の侵入経路となる「踏み台」や「バックドア(裏口)」となってしまいます。

家の中でインターネットに接続されたパソコンの中身や、ネットワークカメラなどがサイバー攻撃者に筒抜けとなってしまいます。

多くの場合、サイバー攻撃は最新の状態にアップデートされたネットワーク機器やパソコンには通用しません。

テレワークの使用時はもちろん、普段からネットワーク機器やパソコンの状態を最新に保つよう心掛けることで、サイバー攻撃を受け付けない状態を保てます。

7. ニセの無料無線LAN "無料のつもりが情報漏えい"

公共の場所で提供されている無線LANは、外出先でインターネットに接続する手段として、とても便利です。

今では多くの場所で無料の無線LANが提供されています。

この無線LANの名前である「SSID」は、どのような機器でも名前を自由に決めることができます。

多くの場合、無線LANの「無線LAN名(SSID)」と「接続パスワード」はセットで人の目につく場所に掲示されています。利用者は、自分のパソコンの無線LAN設定に表示された無線LAN名(SSID)を探し出し、パスワードを入力して、インターネットに接続します。

しかし、この無線LANは「同じ名称」「同じパスワード」で、悪意を持った攻撃者がアクセスポイントを用意している場合があります。しかも、その攻撃者が、正規のユーザーと同じようにインターネットを提供しているため、接続してしまった利用者(被害者)はまったく気づくことができません。

知らないうちに改ざんされたサイトや本物を装った偽のサイトに誘導されて、入力したIDやパスワードを悪用した成りすましや情報漏えいの被害をうけてしまいます。

このような攻撃の被害にあう可能性は高くはないものの、無料の無線LANはセキュリティ設定が適切に行われていない場合も多く、ある程度のセキュリティを自分で担保する必要があります。

会社のネットワークでVPNを提供されている場合は、無線LANに接続した後、必ずVPNに接続することで、安全にインターネットを利用できます。

安全なネットワーク社会を目指して

このように、テレワーク実施時に気になるセキュリティの落とし穴を紹介しました。パソコンなどの機器を社外に持ち出す以上、盗難や紛失、破損などの懸念もありますが、危機対応時でも事業を止めない仕組みとして、テレワークはより一層浸透するものと思います。

セキュリティ対策のラックでは、企業や組織の情報を守り、デジタルテクノロジーの利便性による恩恵を最大化するため、長年サイバーセキュリティに取り組んでいます。

昨今注目を集めるテレワークにおいても、安全に実施していただくことで初めて真の働き方の多様化が実現できると考えています。

これからテレワークを始める方や、最近テレワークを始められた方は、この「テレワーク時のセキュリティ7つの落とし穴」に注意して、テレワークを安全にご活用ください。

ラックは、在宅勤務・テレワークでもオフィスと同様に安全性の実現に貢献していきます。 導入についてのご質問などお気軽にお問い合わせください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR