-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

最近バズワードになっている「ゼロトラスト」について「会社の指示で情シス部門がゼロトラストを導入しなければならない」、「クラウドにSSOを導入するのと何が違うのか」といった相談がありました。ゼロトラストについてうまく説明できないとしたら、予算を作ることも導入に踏み切ることも難しいと思います。こうした疑問についてNISTやIPAのゼロトラスト・アーキテクチャからラックの考えるゼロトラストについてひもといて行きたいと思います。

リソースのアクセスとアクションの許可ポリシーは、機密性に基づいて動的に変化し、最小特権の原則によって制限する必要がありました。前回は、NISTによるゼロトラストの考え方から「リソースへのアクセスは、クライアントID、アプリケーション、要求する資産の状態、その他の行動属性や環境属性を含めた動的ポリシーによって決定する」について解説しました。

今回は「企業は、全ての資産の整合性とセキュリティ動作を監視し、測定する」について、ラックの考えるゼロトラストをお伝えいたします。

NISTの基本的な考え方

NISTによるゼロトラストの考え方

- 1.すべてのデータソースとコンピューティングサービスはリソースとみなす

- 2.ネットワークの場所に関係なく、全ての通信を保護する

- 3.企業リソースへのアクセスは、セッション単位で付与する

- 4.リソースへのアクセスは、クライアントID、アプリケーション、要求する資産の状態、その他の行動属性や環境属性を含めた動的ポリシーによって決定する

- 5.企業は、全ての資産の整合性とセキュリティ動作を監視し、測定する

- 6.全ての資産の認証と認可は動的に行われ、アクセスが許可される前に厳格に実施する

- 7.企業は、資産やネットワークインフラストラクチャ、通信の現状について可能な限り多くの情報を収集し、それをセキュリティ対策の改善に利用する

PwCコンサルティングが翻訳したNISTによるゼロトラストの考え方は、端的に言えば1は対象範囲、2は通信保護、3は権限付与、4はポリシー、5は監視、6は認証認可、7は改善活動です。つまり情報セキュリティとは、機密性、完全性、可用性の3つの概念によって構成されていましたが、さらに7つの概念を加えます。

前回は4のポリシーについて取り上げました。今回は5の「企業は、全ての資産の整合性とセキュリティ動作を監視し、測定する」について、クラウドの普及が進み始めた2016年をモデルケースに、最新の実態調査(2021年度)と比較しつつ解説してみましょう。

2021年度の実態調査との比較

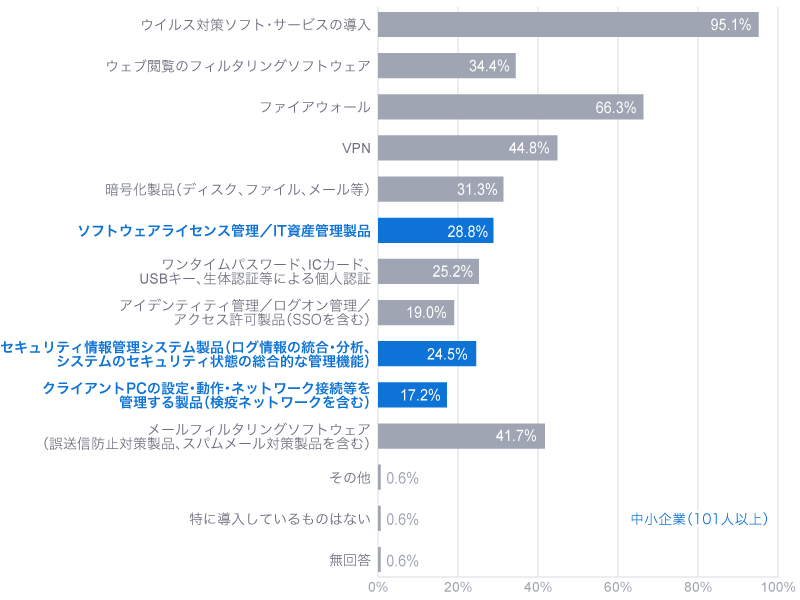

では、『IPA2016年度 中小企業における情報セキュリティ対策に関する実態調査』の上から順に、「ソフトウェアライセンス管理/IT資産管理製品」と「セキュリティ情報管理システム製品(ログ情報の統合・分析、システムのセキュリティ状態の総合的な管理機能)」と「クライアントPCの設定・動作・ネットワーク接続等を管理する製品(検疫ネットワークを含む)」を対象とします。

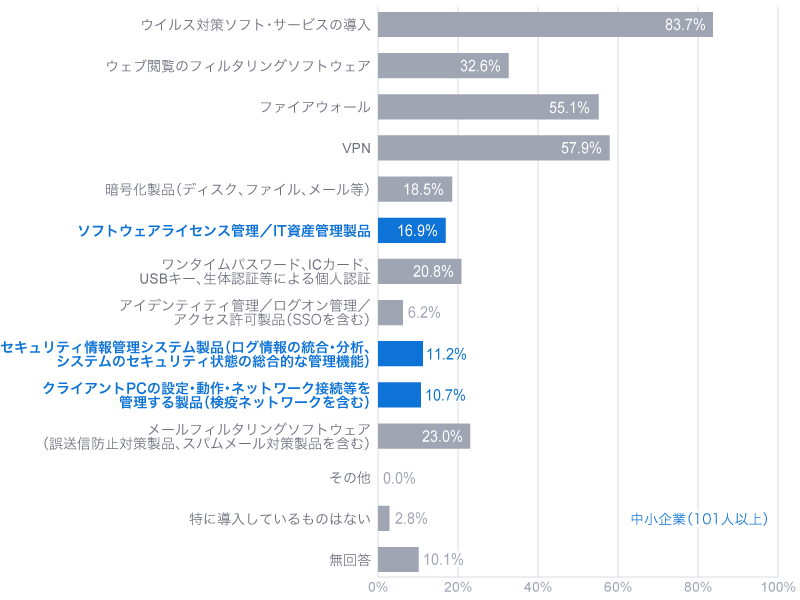

2021年度の実態調査では、「ソフトウェアライセンス管理/IT資産管理製品」が28.8%から16.9%に、「セキュリティ情報管理システム製品(ログ情報の統合・分析、システムのセキュリティ状態の総合的な管理機能)」が24.5%から11.2%に、「クライアントPCの設定・動作・ネットワーク接続等を管理する製品(検疫ネットワークを含む)」が17.2%から10.7%に低下していることから、こうした現状を踏まえて、ひも解いていきます。

例えば「ソフトウェアライセンス管理/IT資産管理製品」と「セキュリティ情報管理システム製品(ログ情報の統合・分析、システムのセキュリティ状態の総合的な管理機能)」と「クライアントPCの設定・動作・ネットワーク接続等を管理する製品(検疫ネットワークを含む)」が全て連動しているような仕組みを想像してみてください。

- NISTによると、企業が持つすべての資産の整合性とセキュリティ体制を監視および測定します

- 次にリソースのアクセス要求を評価するときに、資産のセキュリティ体制を評価します

- ゼロトラスト・アーキテクチャを実装する企業は、以下のことを行う必要があります

- -Continuous Diagnostic and Mitigation(CDM)いわゆる一時的ではなく継続的に診断し脅威を軽減する動的なアプローチまたは同様のシステムを確立する

- -デバイスとアプリケーションの状態を監視し、必要に応じてパッチ/修正を適用する

- 既知の脆弱性が判明した場合、該当する資産やデバイスを企業のネットワークから切り離す

- こうした場合に備えて状況を把握する為に監視およびレポートが必要となります

継続的診断および対策(CDM)システム

企業の資産の現在の状態に関する情報を収集し、構成およびソフトウェアコンポーネントに更新を適用する。CDMシステムは、適切なバッチ適用済みオペレーティングシステム(OS)を実行しているかどうか、企業が承認したソフトウェアコンポーネントの完全性や承認されていないコンポーネントの存在、資産に既知の脆弱性があるかどうか等、アクセスリクエストを行っている資産に関する情報をポリシーエンジンに提供する。CDMシステムはまた、企業のインフラストラクチャ上でアクティブな非企業のデバイスのポリシーのサブセットを特定し、潜在的に実施する役割も担っている。

このCDMシステムを実現するサービスがCMaaS(Continuous Monitoring as a Service)となります。

米国土安全保障省(DHS)最高情報セキュリティ室(CISO)では、CMaaSのもと、DHSの継続的診断・緩和(CDM)ツールの導入を推進しています。

継続的監視サービス(CMaaS)

CMaaSは、エンタープライズレベルのハードウェア資産管理(HWAM)、ソフトウェア資産管理(SWAM)、構成設定管理(CSM)、脆弱性管理(VUL)、特権アクセス管理(PRIVMGMT)、およびクレデンシャル管理(CREDMGMT)により、組織全体のセンサー、ツール、サービスを統合します。これにより安全でセキュアかつレジリエントなネットワークをサポートする監視サービスを実現できます。CMaaSソリューションは、サイバーリスクをネットワーク管理者に警告するレポートを作成し、設置されたセンサーから、エンドポイントを自動スキャンして、セキュリティリスクを提供するダッシュボードも含まれています。

出典 DHS/ALL/PIA-082 Continuous Monitoring as a Service (CMaaS)

NISTの考え方に対する現状とのギャップ

NISTの基本的な考え方<監視>

資産は本質的に信頼されない。企業は、リソースへのリクエストを評価する際に、資産に対し実施されているセキュリティ態勢を考慮する。ZTAを実装する企業は、デバイスやアプリケーションの状態を監視するために、継続的診断および対策(CDM)または同等のシステムを確立し、必要に応じてバッチを当て、修正する必要がある。侵害されていることが判明した既知の脆弱性を有する資産、および企業が管理していない資産は、最も安全な状態にあると考えられる企業が所有している、または企業に関連するデバイスとは異なる扱い(企業リソースへのすべての接続を拒否することを含む)を受ける可能性がある。これは、一部のリソースへのアクセスが許可されていても、他のリソースへのアクセスが許可されていない関連デバイス(例:個人所有のデバイス)にも適用される可能性がある。この場合も、企業リソースの現在の状態に関する実用的なデータを提供するために、堅牢な監視および報告システムが必要となる。

ZTAの重要な要件の1つは、デバイスを識別し管理する能力です。また、ZTAには、企業が所有するネットワークインフラ上にある、あるいは企業のリソースにアクセスする可能性のある個人所有のデバイスを識別・監視する能力も必要です。デバイスやアプリケーションの状態を監視するために、継続的診断および対策(CDM)または同様のシステムを確立し、必要に応じてパッチを当て、修正する必要があります。

企業の資産を管理する能力がZTAの導入を成功させるための鍵となります。これには、ハードウェアコンポーネント(ノートパソコン、電話、IoTデバイスなど)、デジタルアーティファクト(望ましくない変更を加えられた状態)ユーザーアカウント、アプリケーション、デジタル証明書などが含まれます。

企業が所有するすべての資産に対して完全な調査を実施することは不可能であるため、企業は新たに発見された資産を迅速に特定、分類、評価する仕組みを構築する必要があります。これは単に企業リソースのカタログを作成し、データベースを維持することにとどまりません。構成管理と監視も含まれます。資産の現在の状態を監視する機能は、アクセス要求の評価プロセスの一部です。

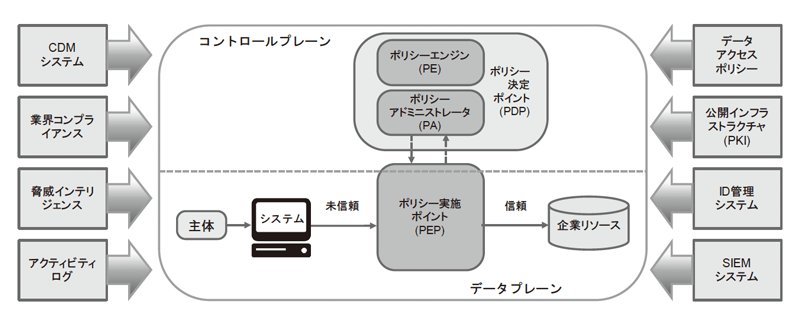

つまり仮想コンテナなどの企業リソースを構成、調査、更新できる必要があります。また、物理的な位置の推定とネットワーク上の位置の両方が含まれます。以下の図を用いると、この情報は、リソースアクセスの決定を行う際にPE(ポリシーエンジン)に通知される必要があります。

個人所有のデバイスや企業が所有する「シャドーIT」についても、可能な限りカタログ化する必要があります。これには、企業から見えるもの(MACアドレス、ネットワーク上の位置など)、および管理者のデータ入力によって補完されたものを含むことができます。この情報は、共同作業者やBYODリソースに対してPEP(ポリシー実施ポイント)でアクセスを決定するだけでなく、企業による監視やフォレンジック・ロギングにも使用されます。

こうした企業情報システムにおけるログを集約するのがアクティビティログとなります。ネットワーク・トラフィック、リソース・アクセス・アクション、その他のイベントは、企業情報システムのセキュリティ状況についてほぼリアルタイムに報告します。

出典 PWC NIST SP800-207「ゼロトラスト・アーキテクチャ」の解説と日本語訳

継続的診断および対策について

業務プロセス、データフロー、および組織のミッションを特定し関係を明確にする

業務プロセス、データの流れ、および組織のミッションにおけるそれらの関係を特定し、ランク付けします。業務プロセスはリソースへのアクセス要求の許可と拒否の状況が分かるものでなければなりません。

まずはZTAへの最初の移行に際して、混乱が組織全体に悪影響を与えないリスクの低い業務プロセスから始めます。十分な経験を積んでから、より重要な業務プロセスに着手します。

例えば、クラウド上のリソースを利用する業務プロセスや、テレワークの業務プロセスは、ZTAの良い候補です。可用性とセキュリティを同時に改善することが可能です。また企業の境界をクラウドに拡張することで、VPN経由で社内ネットワークへアクセスしていたところを、直接クラウドサービスへアクセスできるようになります。

企業のPEP(ポリシー決定ポイント)は、リソースへのアクセスが許可される前に、企業のポリシーが順守されていることを確認します。セキュリティプランナーまたはコンサルタントは、業務プロセスにZTAを導入する際にパフォーマンス、ユーザー体験、ワークフローの脆弱性の増加といったトレードオフの可能性も考慮する必要があります。

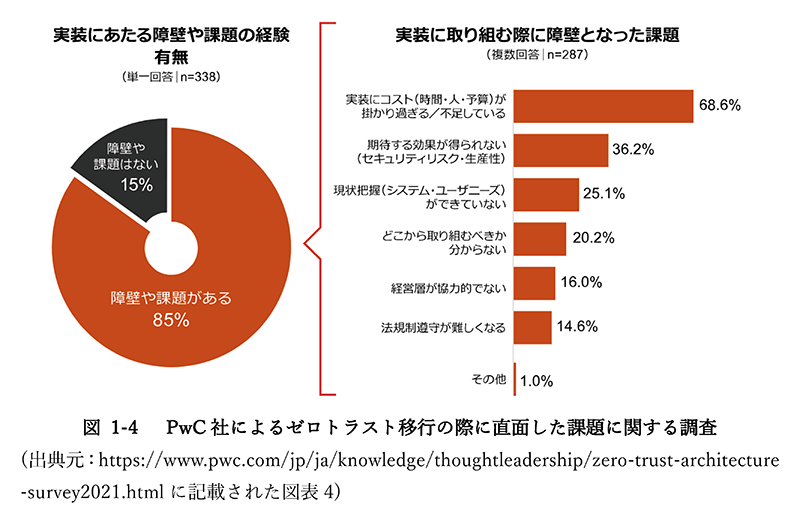

なぜなら、PwCコンサルティング社によるゼロトラスト移行の際に直面した課題に関する調査で、25.1%は現状把握(システム・ユーザーニーズ)ができていないと挙げられています。特に継続的診断および対策の導入に向けて、現状把握が最も重要なプロセスとなります。

しかし、2021年度の実態調査では「ソフトウェアライセンス管理/IT資産管理製品」が28.8%から16.9%、「セキュリティ情報管理システム製品(ログ情報の統合・分析、システムのセキュリティ状態の総合的な管理機能)」が24.5%から11.2%、「クライアントPCの設定・動作・ネットワーク接続等を管理する製品(検疫ネットワークを含む)」が17.2%から10.7%に低下しているのが現状です。

企業リソースの特定を始める

ハードウェア資産管理(HWAM)やソフトウェア資産管理(SWAM)などのCDMプログラム能力を確立することで、ZTAを実施する際に利用できる豊富なデータセットが得られます。さらに、重要な高価値資産(HVA)に関わるZTAプロセスの候補リストも含まれます。これらはビジネスプロセスをZTAで(再)設計する前に、組織全体で必要になります。

これらのプログラムは、ZTAへの移行時だけでなく、企業の一部となる新しい資産、サービス、ビジネスプロセスを考慮した上で、企業の変化に対応し拡張できるように設計されている必要があります。

シャドーITは、他のリソースのように管理されていないことから、ZTAアプローチ(主にネットワークベース)ではコンポーネントが認識されず、ネットワークアクセスポリシーに含まれないため、使用できなくなる可能性もあります。つまりデバイスを識別して管理する能力が必要であり、企業内のデバイスはもちろん、企業所有ではないデバイスについても識別し監視する能力も必要です。

サイバーセキュリティ対策の向上を目指す

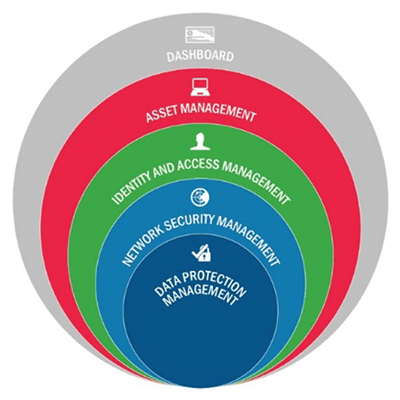

CDMプログラムは、資産管理、アイデンティティおよびアクセス管理、ネットワークセキュリティ管理、データ保護管理の4つの機能領域(Capability Areas)を通じてアタックサーフェスを減らし、サイバーセキュリティ対策の向上を目指します。

- 資産を特定するための自動化

- 精度の向上、レポート、リスクマネジメントの意思決定、インシデントレスポンスの改善

- ほぼリアルタイムのモニタリングとリスク対応の強化

- 監視と識別の向上

- ネットワーク、システムのサイバー監視、脅威の対処に必要なリソースを削減

| 機能領域 | CDM機能概要・構成要素(ソリューション) |

|---|---|

| DASHBOARD ダッシュボード |

CDMツールから情報を受信、集計、表示する。 |

| ASSET MANAGEMENT 資産管理 |

ネットワーク上に何があるか? ・ハードウェア資産(HWAM)、ソフトウェア資産(SWAM)、セキュリティ管理構成設定(CSM)、ソフトウェア脆弱性(VUL) |

| IDENTITY AND ACCESS MANAGEMENT アイデンティティとアクセス管理 |

ネットワーク上に誰がいるか? ・アカウント/アクセス/管理された特権(PRIV)、アクセス許可者の信頼判断(TRUST)、クレデンシャルと認証(CRED)、セキュリティ関連トレーニング(BEHAVE) |

| NETWORK SECURITY MANAGEMENT ネットワークセキュリティ管理 |

ネットワーク上で何が起きているのか? ・イベント管理(MNGEVT)、運用・監視・改善(OMI)、設計・組み込みセキュリティ(DBS)、境界保護(BOUND)、サプライチェーン・リスク管理(SCRM) |

| DATA PROTECTION MANAGEMENT データ保護管理 |

データはどのように保護されているのか? ・データ発見/分類(DISC)、データ保護(PROT)、データ損失防止(DLP)、データ漏洩/流出緩和(MIT)、情報権利管理(IRM) |

出典 CISA CDM Program Overview Fact Sheet

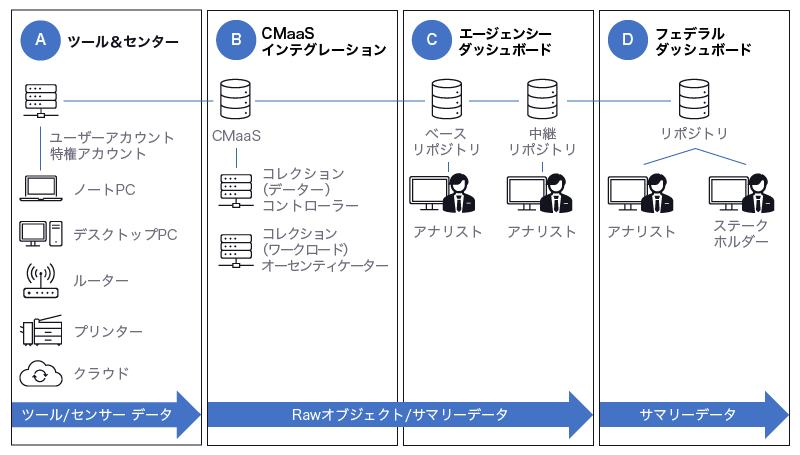

CDM ABCDアーキテクチャ

CDMアーキテクチャは、ABCDの4層設計を採用しています。CDMは、セキュリティリスクを計算するために、レイヤAにおいてハードウェアおよびソフトウェアの状態を監視しデータを収集します。

レイヤBは、監視データから望ましい状態とのギャップを評価します。レイヤCおよびレイヤDは情報セキュリティ態勢を確立するために、これらのレイヤBの監視データと評価を元に、ポリシーを定義し必要なパラメーターを設定します。

出典 CISA Continuous Diagnostics and Mitigation (CDM) Technical Capabilities Volume One Defining Actual and Desired States

最悪の問題から取り組む - AWARE

サイバーリスクの状況認識を強化し、脅威と脆弱性のタイムリーな是正を可能にするとともに、最悪の問題から対処するため、CDMのリスクスコアリング手法AWARE(Agency-Wide Adaptive Risk Enumeration)を用います。

以下は、CISA CDM PROGRAM AWARE SCORING※を参考にまとめました。

※ CISA CDM Program AWARE Scoring Fact Sheet

| リスク分類 | ツール | リスク分類ごとのAWAREスコア計算式 |

|---|---|---|

| ソフトウェア脆弱性 | VULスキャンツール | ベース × 期間 × 重み付け × 許容範囲 |

| 構成設定管理 | CSMツール | |

| 未承認ハードウェア | ハードウェア資産管理ツール |

スコアリングの詳細について、3つのリスクに分類されます。

ソフトウェア脆弱性(VUL)

資産管理中にVULスキャンツールによってネットワークエンドポイント上で特定された個々のCVE(Common Vulnerability and Exposures)から構成されています。

構成設定管理(CSM)

CSMツールによって実施されたCSMチェックに失敗した欠陥は、重大性に基づいて共通脆弱性採点システム(CVSS)スケール内のスケール値を割り当てることによって採点されます。

未承認ハードウェア(UAH)

UAHは、ダッシュボード・コンテナ内の所有権が割り当てられていないハードウェア・デバイスを表します。未割り当ての資産は、資産管理の検出中にハードウェア資産管理ツールを使用して検出されます。

さらに各リスク分類に対して、4つの指標に基づくスコアを割り当てます。

ベース

CVSSの基本値などに対数スケーリングを適用することで、最も悪い問題を最初に優先させます。

期間

CVEの公開日からスタートして、90日間を要するとベースのスコアが2倍になります。脆弱性のタイムリーな是正を促します。

重み付け

2つの独立した要素が含まれます。

- 脆弱性対策:脅威情報によって知らされたCVEに対する脅威レベルの高まりにより、CVEに影響を与える重み要素

- 高価値要因:FISMAシステムのエンドポイントで発生し、連邦情報処理基準(Federal Information Processing Standard Publication)の影響度が"高"である重み係数

許容範囲

影響を受ける前にパッチをテスト、展開、または脆弱性を緩和する時間を与えることを意図しています。

最後に

ZTAの重要な要件の1つは、デバイスを識別し管理する能力です。また、ZTAには、企業が所有するネットワークインフラ上にある、あるいは企業のリソースにアクセスする可能性のある個人所有のデバイスを識別・監視する能力も必要です。デバイスやアプリケーションの状態を監視するために、継続的診断および対策(CDM)または同様のシステムを確立し、必要に応じてパッチを当て、修正する必要があります。

そこで業務プロセス、データの流れ、および組織のミッションにおけるそれらの関係を特定し、資産管理、アイデンティティおよびアクセス管理、ネットワークセキュリティ管理、データ保護管理の4つの機能領域を通じてアタックサーフェスを減らし、サイバーセキュリティ対策を向上させるCDMプログラムを導入する必要がありました。これらが「企業は、全ての資産の整合性とセキュリティ動作を監視し、測定する」についての考え方となります。

経験豊富な専門家に相談を

継続的診断および対策の導入に向けて、現状把握が最も重要なプロセスとなります。

しかし、PwCコンサルティング社によるゼロトラスト移行の際に直面した課題に関する調査によれば、25.1%は現状把握(システム・ユーザーニーズ)ができていない状況です。さらに業務プロセスにZTAを導入する際にパフォーマンス、ユーザー体験、ワークフローの脆弱性の増加といったトレードオフの可能性も考慮する必要があります。

つまり、ゼロトラスト移行にあたっては道に迷わないように、情報セキュリティプランニング(セキュリティリスクの可視化、対策立案、ロードマップ作成)が必要です。また、保護に必要なソリューション(セキュリティ製品やサービス)を導入することになるため、手戻りを防ぐためにも実装経験が豊富なSIベンダーからアドバイスをもらうことをお勧めいたします。

今回は、NISTによるゼロトラストの考え方の5番目に当たる「企業は、全ての資産の整合性とセキュリティ動作を監視し、測定する」について解説しました。次回は6番目の「全ての資産の認証と認可は動的に行われ、アクセスが許可される前に厳格に実施する」について、ラックの考えるゼロトラストをお伝えいたします。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR