-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

最近バズワードになっている「ゼロトラスト」について、「会社の指示で情シス部門がゼロトラストを導入しなければならない」「クラウドにSSOを導入するのと何が違うのか」といった相談がありました。ゼロトラストについてうまく説明できないとしたら、予算を作ることも導入に踏み切ることも難しいと思います。こうした疑問についてNISTやIPAのゼロトラスト・アーキテクチャから、ラックの考えるゼロトラストについて紐解いて行きたいと思います。

前回は、過去16年間の攻撃手法の変化であり、情シス部門やセキュリティ担当者が対策を行い歩んできた道のりを振り返り、クラウドの普及が進み始めた2016年をモデルケースとして、NISTによるゼロトラストの考え方から「すべてのデータソースとコンピューティングサービスはリソースと見なす」ことについて解説しました。

今回は「ネットワークの場所に関係なく、全ての通信を保護する」ことについて、ラックの考えるゼロトラストをお伝えいたします。

NISTの基本的な考え方

NISTによるゼロトラストの考え方

- 1.すべてのデータソースとコンピューティングサービスはリソースとみなす

- 2.ネットワークの場所に関係なく、全ての通信を保護する

- 3.企業リソースへのアクセスは、セッション単位で付与する

- 4.リソースへのアクセスは、クライアントID、アプリケーション、要求する資産の状態、その他の行動属性や環境属性を含めた動的ポリシーによって決定する

- 5.企業は、全ての資産の整合性とセキュリティ動作を監視し、測定する

- 6.全ての資産の認証と認可は動的に行われ、アクセスが許可される前に厳格に実施する

- 7.企業は、資産やネットワークインフラストラクチャ、通信の現状について可能な限り多くの情報を収集し、それをセキュリティ対策の改善に利用する

PwCコンサルティングが翻訳したNISTによるゼロトラストの考え方は、端的に言えば1は対象範囲、2は通信保護、3は権限付与、4はポリシー、5は監視、6は認証認可、7は改善活動です。つまり情報セキュリティとは、機密性、完全性、可用性の3つの概念によって構成されていましたが、さらに7つの概念を加えます。

前回は1の対象範囲について取り上げました。今回は2の「ネットワークの場所に関係なく、全ての通信を保護する」について、クラウドの普及が進み始めた2016年をモデルケースに掘り下げて解説してみましょう。

NISTの基本的な考え方<通信の保護>

以下の基本的な考え方を「情報セキュリティに関する意識・状況」に適用していきます。

ネットワークの場所だけでは信頼を意味するものではない。企業所有のネットワークインフラストラクチャ上にある資産(例:レガシーネットワーク境界内)からのアクセスリクエストは、企業所有でない他のネットワークからのアクセスリクエストや通信と同じセキュリティ要件を満たす必要がある。言い換えれば、デバイスが企業所有のネットワークインフラストラクチャ上にあるからといって、自動的に信頼が付与されるべきではない。すべての通信は、機密性と完全性を保護し、アクセス元に対する認証を提供し利用可能な最も安全な方法で行われる必要がある。

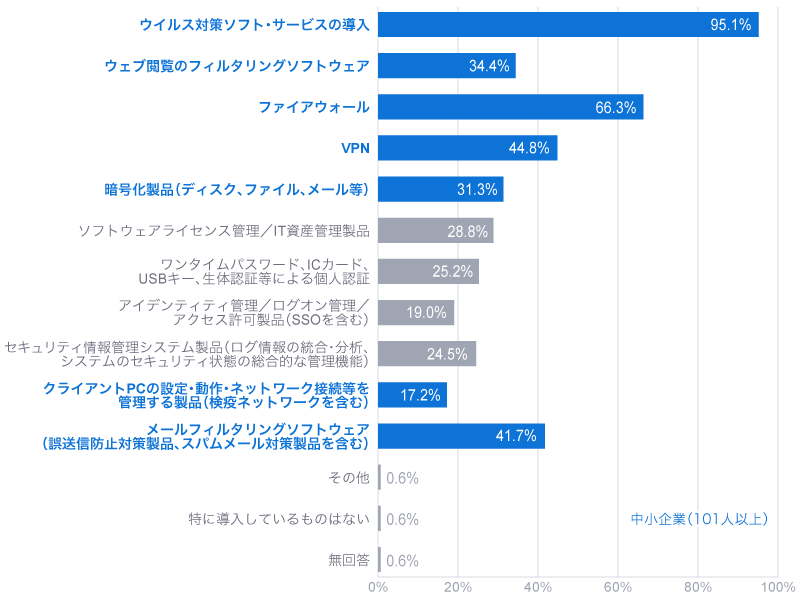

では、「IPA2016年度 中小企業における情報セキュリティ対策に関する実態調査」の上から順に社外からのインターネット通信に対して「ウイルス対策ソフト・サービスの導入」、「ウェブ閲覧のフィルタリングソフトウェア」、「ファイアウォール」、通信を保護する「VPN」、通信と呼べないかもしれませんがクラウド上のディスク、ファイルやメールの通信を保護する「暗号化製品(ディスク、ファイル、メール等)」、デバイスとネットワーク接続の通信を保護する「クライアントPCの設定・動作・ネットワーク接続を管理する製品(検疫ネットワークを含む)」、メールの通信を保護する「メールフィルタリングソフトウェア(誤送信防⽌対策製品、スパムメール対策製品を含む)」を対象とします。

情報セキュリティに関する意識・状況 - 製品・サービスの導入

そこで、ゼロトラスト導入指南書で示されているNISTの考え方を元にしたゼロトラストの構成要素(分類)を用いて、現状とのギャップを確認します。

ゼロトラストの構成要素(分類)

- ①CASB(Cloud Access Security Broker)

- ②CSPM(Cloud Security Posture Management)

- ③EDR(Endpoint Detection and Response)

- ④EMM(Enterprise Mobility Management)

- ⑤IDaaS(Identity as a Service)

- ⑥IRM(Information Rights Management)

- ⑦SASE(Secure Access Service Edge)

- ⑧SDP(Software Defined Perimeter)

- ⑨SWG(Secure Web Gateway)

- ⑩SOAR(Security Orchestration, Automation and Response)

- ⑪UEBA(User and Entity Behavior Analytics)

NISTの考え方に対する現状とのギャップ

「ウイルス対策ソフト・サービスの導入」導入率95.1%

ほとんどの企業でウイルス対策ソフト・サービスの導入がされていると思われますが、サイバー攻撃を受けた場合に、対象のエンドポイント(パソコン・サーバ・スマートデバイス等)が把握できることで、迅速に対処することが可能です。ウイルス対策ソフト・サービスと連携しつつEDRの導入を検討します。

EDR(Endpoint Detection and Response:イーディーアール)

エンドポイント(パソコン・サーバ・スマートデバイス等)の操作や動作の監視を行い,サイバー攻撃を受けたことを発見し次第対処するソリューションである。

- サイバー攻撃,高度標的型攻撃(APT攻撃)の兆候を検知する

- エンドポイントのログデータを解析し,相互の関連付けを行う

- リアルタイム監視(エンドポイントに影響を与えない,または最小限にする)

- アンチウイルスと連携する

- インシデントレスポンス(IR)とフォレンジック調査に利用できるよう可視化

参考例:Microsoft Defender for Endpoint、CrowdStrike Falcon Insight、Trend Micro Apex One、Cybereason EDR、PaloAlto Networks Cortex XDR、Trellix EDRなど

「ウェブ閲覧のフィルタリングソフトウェア」導入率34.4%

ウェブ閲覧のフィルタリングが悪意あるWebページとして判断できない場合もあります。そのような場合であってもデータ漏洩防止やマルウェア検出、不正侵入防止、高度な脅威保護、SSL復号など様々な検知と防御が行える、SWGの導入を検討します。

SWG(Secure Web Gateway:エスダブルジー)

外部へのWEBアクセス等を安全に行うためのクラウド型プロキシのこと。アクセス先のURLやIPアドレスから安全性を確認・評価し,安全でないと評価された場合はアクセスを遮断する。

(URLフィルタ,アプリケーションフィルタ,アンチウイルス,サンドボックス等をクラウド型で提供)

- Webフィルタリング

悪意のあるWebページをブロック- DNSフィルタリング

悪意のあるドメインをブロック- データ漏洩防止(DLP)

内側から外側に流れるデータを検査し機密データのパターンにマッチするとブロックしたり記録を残したりする機能- マルウェア検出

定義ファイルを使ってマルウェアを検出する- 不正侵入防止

自社開発のエンジン・シグネチャを使用- 高度な脅威保護

実行ファイルやドキュメントファイルをサンドボックスで不審な振る舞いがないか検査する- SSL復号

SSLの暗号通信を復号して,通信パケットを詳細に分析する

参考例:Akamai Secure Internet Access Enterprise、Cisco Umbrella、Zscaler Internet Access、Netskope Next Generation Secure Web Gateway、Skyhigh SWG、PaloAlto Prisma Accessなど

「ファイアウォール」導入率66.3%

出張先でパソコンからアクセスすることや、個人所有のデバイスからアクセスすることも想定します。従来のファイアウォールの概念をソフトウェア上に持ち,利用者がどこにいても動的にアクセスを制御できるSDPの導入を検討します。

SDP(Software Defined Perimeter:エスディーピー)

アクセスの境界線(Perimeter)をソフトウェア上で構築,集中的に制御し,アクセス制御に関わる設定を柔軟に動的に変更することにより安全にデータを転送する技術のこと。従来のファイアウォールの概念をソフトウェア上に持ち,利用者がどこにいても動的にアクセスを制御する。

通信の一例として,通信の接続元の端末にSDPのエージェント(兼ゲートウェイ)を導入し,SDPのコントローラがセキュアなVPN接続を確立・通信許可等をソフトウェアが管理する。通信を開始したら,コントローラがアクセス可否を判断し,問題なければ接続先のネットワーク情報をエージェントへ伝える。コントローラとゲートウェイは別々で管理されているため,片方が侵害されても接続先への不正アクセスが許可されることはないのが特徴。

参考例:Netskope Private Access、Zscaler Private Accessなど

「VPN」導入率44.8%

多数の従業員が同時にテレワークを実施することを想定した場合、大量の通信が集中することでVPN回線の帯域がひっ迫することも想定されます。インターネットに直接接続させるローカルブレイクアウトといった方法を用いる場合、外部へのWebアクセス等を安全に行うためのSWG、アクセス制御に関わる設定を柔軟に動的に変更することにより安全にデータを転送するSDPの導入も併せて検討します。

「クライアントPCの設定・動作・ネットワーク接続等を管理する製品(検疫ネットワークを含む)」導入率17.2%

当時と比べクラウドサービスが普及してきたこともあり、クライアントPCと同様にクラウドに対しても設定・動作・ネットワーク接続等を管理できるCSPMの導入を検討します。

CSPM(Cloud Security Posture Management:シーエスピーエム)

パブリッククラウド(IaaS,PaaS)に対して,セキュアな設定がなされていることを継続的に評価し,適切な設定への修正を支援するソリューションである。

クラウド側の設定を自動的に確認し,設定ミスや各種ガイドライン等への違反が無いかを継続してチェックすることができるものもある(アラート通知等有)。また,パブリッククラウドを利用する際のベストプラクティスをチェックルールとしてあらかじめ用意しているソリューションもあり,利用者へより安全な利用方法を提示してくれる。

参考例:AWS CSPM、Palo Alto Networks Prisma Cloud、McAfee MVISION Cloud、Trend Micro Cloud One Conformity、Netskope for IaaS、CrowdStrike Falcon Horizon CSPM、Cisco Secure Cloud Insights、Zscaler Posture Controlなど

「暗号化製品(ディスク、ファイル、メール等)」導入率31.3%

機密情報を守るには、暗号化だけでなく配布先での表示、編集の権限を管理するといったことも可能になりました。機密情報を不正アクセスから保護するIRMの導入を検討します。

IRM(Information Rights Management:アイアールエム)

ファイルを暗号化した上で,利用者毎にアクセス権限を付与し管理する技術のこと。電子メールや文書,画像データ等のコンテンツを管理することで情報漏えいを防止することができる。

【IRMの主な要素】

- アクセス権限の制限

ファイルが社内外のどこにあっても,権限を持つ利用者のみがファイルを開けるようにする。- 操作権限の制限

ファイルを開いた人の権限に応じて印刷,編集,コピー,保存等の操作を制限する。- 参照期間の制限

指定した時間が経過した後,または運用者が権限を削除した場合には即座にファイルを開けないようにする。

参考例:Microsoft Azure Rights Management、Google Workspace、Skyhigh for Boxなど

「メールフィルタリングソフトウェア(誤送信防⽌対策製品、スパムメール対策製品を含む)」導入率41.7%

メールを誤送信した場合に、送信先での個人情報や機密情報を守るため添付ファイルの表示、編集の権限を管理することも可能です。送信先でもアクセス権限を管理できるIRMの導入を検討します。

これらは、単体で導入するよりも、ネットワーク全体を考慮して導入方針を決める必要があります。よって、米国標準技術局(NIST)の特別刊行物(SP)800-207では、ゼロトラストおよびゼロトラストアーキテクチャー(ZTA)の定義を以下のように説明しています。

ゼロトラストは、ネットワークが危険にさらされていると見なされる状況下で、情報システムやサービスにおいて正確かつ最小限の権限でリクエストごとのアクセス決定を行う際の不確実性を最小限に抑えるために考案された概念とアイデアの集合体である。

ZTAは、ゼロトラストの概念を用いた企業のサイバーセキュリティ計画であり、構成要素の関係、ワークフロー計画、アクセスポリシーを包含しています。

したがって、ゼロトラスト・エンタープライズとは、ZTAの成果として企業に導入されたネットワークインフラ(物理および仮想)および運用ポリシーのことを指します。

さらに「目標は、データやサービスへの不正アクセスを防止することであり、アクセスコントロールの実施を可能な限り詳細に行うことである」と強調しています。ゼロトラストは、場所を中心としたモデルから、時間とともに変化するユーザ、システム、データ、資産間のきめ細かなセキュリティ管理を行うデータを中心としたアプローチへの移行を示していますが、簡単なことではありません。

セキュリティポリシーの開発、実装、実施、および最適化をサポートするために必要な可視性はZTAによって得られます。さらに根本的なゼロトラストの実現には、サイバーセキュリティに関する組織の哲学と文化の変革が必要となる場合があります。これらのことからゼロトラストへの道は、辿り着くまでに数年を要する旅となります。

ゼロトラスト成熟度モデル

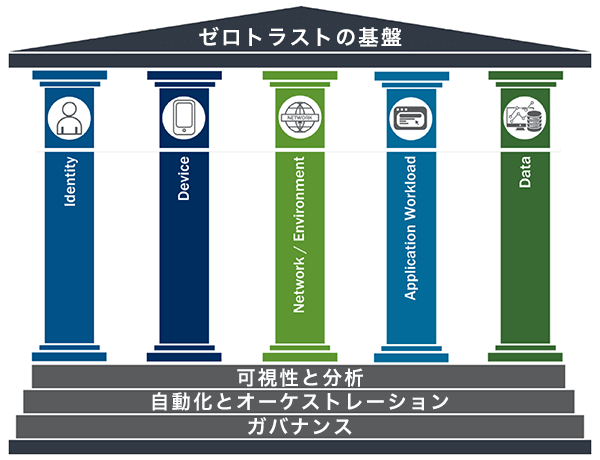

CISAが2021年6月にゼロトラスト成熟度モデルのドラフト版を公開しました。ゼロトラスト成熟度モデルは、5つの異なる柱に沿って実装度合いを表しており、最適化に向けて時間をかけて少しずつ進歩させることができます。

5つの柱とは、図で示すように、アイデンティティ、デバイス、ネットワーク、アプリケーション・ワークロード、データです。それぞれの柱には、「可視性と分析」、「自動化とオーケストレーション」、「ガバナンス」に関する一般的な内容も含まれています。この成熟度モデルは、ゼロトラストへの移行をサポートするための道標となるものです。

ゼロトラストへ移行を目指すには、従来の暗黙の信頼ではなく、アプリケーション・ワークロードの要求を満たし、ネットワーク・セグメンテーションの保護を見直す必要があります。これにより、従来のネットワーク接続方法が改善されると、リモートユーザーや他拠点からアプリケーションやサービスを直接アクセスすることもできます。この移行プロセスを通じて、具体的にどのような保護を、どこへ導入できるか検討する必要があります。既存の保護機能は、再構築されたネットワーク環境において増強する必要があるかもしれません。つまり、NISTの考え方に対する現状とのギャップを埋めていくことにつながります。

このようなことから、段階的にゼロトラストを成熟させていくことがゼロトラストの成熟度モデルの考え方となります。そこで3番目の柱となるネットワークを見てみましょう。

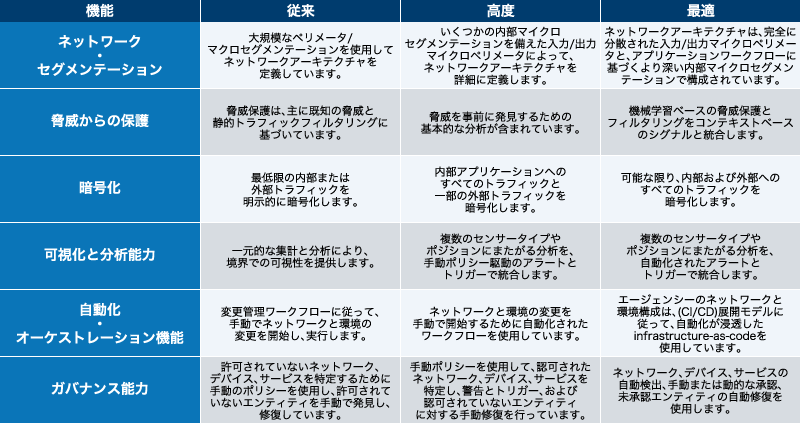

柱3:ネットワーク/環境

3番目の柱となるネットワークとは、メッセージを伝送するために使用される、ネットワーク、無線ネットワーク、インターネットを含むオープンな通信媒体を指します。またネットワークをセグメント化して制御し、内部および外部のデータの流れを管理する必要があります。

例えば、2016年をモデルケースにしたNISTの考え方に対する現状とのギャップから、表にあるネットワーク・セグメンテーション、脅威からの保護、暗号化、可視化と分析能力、自動化とオーケストレーション、ガバナンスの考慮事項を元に、ゼロトラストの成熟度を判断します。

最後に

すべての通信は、機密性と完全性を保護し、アクセス元に対する認証を提供し利用可能な最も安全な方法で行われる必要がありました。例えばクラウドの普及が進み始めた2016年をモデルケースにNISTの考え方に対する現状とのギャップから、ゼロトラスト成熟度モデルを用いて具体的にどのような保護を、どこへ導入できるか幅広く検討します。これらが「ネットワークの場所に関係なく、全ての通信を保護する」ことについての考え方です。

さらに詳しく知るにはこちら

情報セキュリティプランニングなお、ゼロトラスト移行にあたっては情報セキュリティプランニング(セキュリティリスクの可視化、対策立案、ロードマップ作成)が必要です。また、保護に必要なソリューション(セキュリティ製品やサービス)を導入することになるため、手戻りを防ぐためにも実装経験が豊富なSIベンダーからアドバイスをもらうことをお勧めします。

さらに詳しく知るにはこちら

情報セキュリティプランニングただし、ゼロトラストの実現には、サイバーセキュリティに関する組織の哲学と文化の変革が必要となる場合があります。よって段階的にゼロトラストを成熟させて下さい。どんな組織であってもゼロトラストへの道は、たどり着くまでに数年を要する旅となります。

今回は2番目の「ネットワークの場所に関係なく、全ての通信を保護する」について解説しました。次回は3番目の「企業リソースへのアクセスは、セッション単位で付与する」について、ラックの考えるゼロトラストをお伝えします。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR