-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

2024年10月以降、JSOCの複数のお客様にてClickFixと呼ばれる手法によるインシデントが発生しています。

標的型攻撃で悪用されている情報があり、サイバー救急センターでも関連するマルウェアを複数確認しています。さらに、ClickFixによる被害が増えていることを示唆する記事も散見されており、セキュリティ担当者にとって看過できない状況です。

この記事では、注意喚起をするとともにClickFixの手口および対策をご紹介します。

ClickFixとは

ClickFixは、ソーシャルエンジニアリングの一種で、比較的新しい手法です。ボットやスパムを防ぐために用いられるCAPTCHAや、ブラウザなどの製品のアップデートを装い、ユーザに悪意のあるコンテンツを実行させます。前述の標的型攻撃による悪用以外にも、フィッシングメールや検索サイトなどの一般サイトで表示される不正広告でもClickFixが悪用されています。

ClickFixの特徴

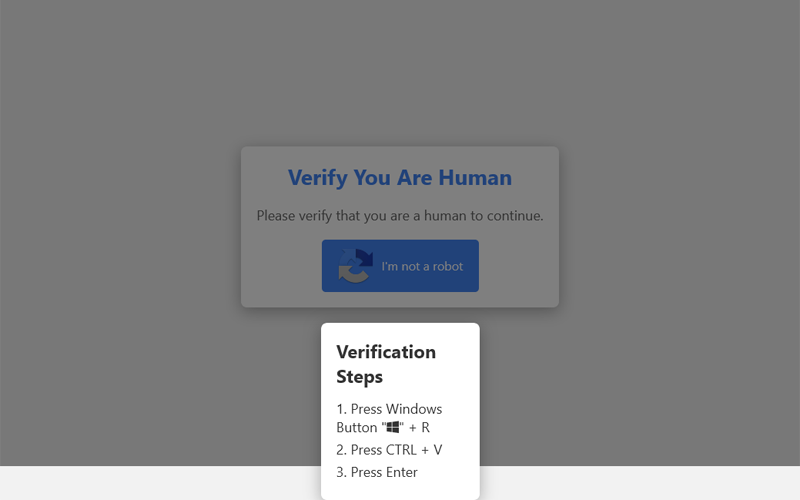

ClickFixでは、以下のようなCAPTCHA画面を装った偽の画面にユーザがアクセスすると端末のクリップボードに悪意のあるコンテンツがコピーされます。その後、当該画面の手順通りにユーザが操作するとクリップボードにコピーさせられた内容が実行され、マルウェア感染などの被害に遭います。

当該画面では、CAPTCHA認証の方法として以下1~3の手順を、Webサイトを閲覧するために必要であるかのようにユーザを誘導します。しかし、この手順は「ファイル名を指定して実行」するために必要な手順であり、一般的なCAPTCHA認証に必要な手順ではありません。

- 1.Windowsキー+Rキーを押す

- 2.Ctrlキー+Vキーを押す

- 3.Enterキーを押す

ClickFixの手口

JSOCで確認できたコマンド実行の例や、読み込まれる不審なスクリプトの例を提示します。

ClickFixのコマンドおよびスクリプトの実行例

JSOCでは、以下のような不審なPowerShellコマンドの実行を確認しています。

このコマンドの実行に起因して、プログラミング言語「AutoIt」の実行ファイルと見られる不審ファイルを取得させられていました。「AutoIt」はセキュリティ製品による検知を回避するために悪用される事例※1が報告されており、今回紹介する事例においてもAutoItを悪用した検知回避の手法が利用されていると考えます。

※1 難読化された AutoIt マルウェアについて - UTM/NGFWでマルウェア・標的型攻撃対策|ウォッチガード・テクノロジー

また、本手法では、以下のような難読化されたスクリプトの実行を確認していますが、当該スクリプトは画像の拡張子(.pngや.gifなど)を使ったファイルに記載されており、通信として不審感が少なくなるような偽装がみられます。

上記の難読化されたスクリプトは非常に多くの変数定義を行い、その変数を操作することによりWindowsのセキュリティ機能を突破して実行されていました。

なお、サイバー救急センターにてClickFix関連の複数検体を解析した結果、ダウンローダを経てLumma Stealerなどのマルウェアに感染することを確認しています。

ClickFixの対策と対応

ユーザ個人、組織それぞれのClickFixへの対策方法は以下の通りです。

ユーザ個人の対策

サービス利用者として、一般的な不正広告やフィッシングメールへの対策を含む、以下のような対策が必要です。

- 不審なメールやSMS、広告を開かない※2

- Webサイト閲覧時にコマンド実行へ誘導された場合には、速やかにブラウザを閉じ、セキュリティ担当者に連絡するなど所属組織のセキュリティポリシ・対応手順に従った対応を行う

※2 フィッシング対策協議会 Council of Anti-Phishing Japan | 消費者の皆様へ | フィッシングとは

組織の対策

本手法への組織的な対策として、以下の実施をご検討ください。

- ClickFixのような、ユーザに悪意のあるコマンドを実行させる手法の注意喚起を実施する

- 業務影響を考慮したうえで、当該手法により悪用される可能性が高いPowerShellの実行や「ファイル名を指定して実行」を禁止するグループポリシーを設定する※3

※3 PowerShellの悪用 - 情報システム開発契約のセキュリティ仕様作成のためのガイドライン(https://www.softwareisac.jp/ipa/index.php?%E3%83%BBPowerShell%E3%81%AE%E6%82%AA%E7%94%A8)

本手法を検知、防御時の迅速な対応を可能にするEDR製品の導入や、感染時の通信を検知するIPS製品も有効な対策です。

ClickFixの痕跡

ClickFixによって実行させられたコマンドは、EDR製品などのログでは「ユーザによる意図した実行」として見えることが特徴です。上記を踏まえ、被害の痕跡は以下の観点で調査を行うことを推奨します。

- 身に覚えのないコマンド実行や難読化されているようなコマンド実行のログがないか

- 不審なあて先ドメインへの通信を試みたログがないか

- EDR製品のログに、スクリプトが実行され大量の変数操作が行われた痕跡として残っていないか

調査の結果、不審なコマンド実行や通信が見つかった場合には、該当端末の隔離やフォレンジック調査を推奨します。また、痕跡調査には、高度な知見やセキュリティ対策製品を必要とするため、自社で対応できない場合にはマネージドサービスの導入やフォレンジックサービスのご利用をご検討ください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR