-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

攻撃の傾向について追記しました。

「影響を受けるシステム」を更新しました。

「侵害の確認方法」を更新しました。

「最新バージョンの適用」を更新しました。

「脆弱性の影響」を更新しました。

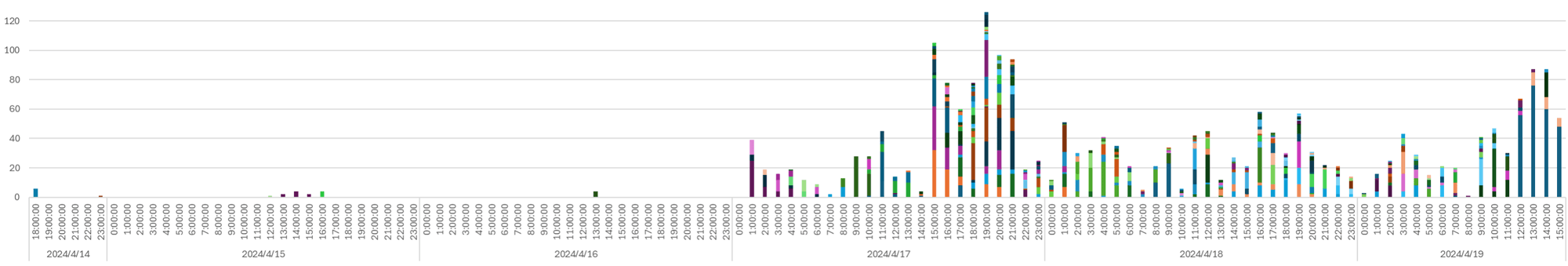

パロアルトネットワークス社のPAN-OSに重大な脆弱性が報告されています。JSOCでも、脆弱性公開後の4月14日(日)から本脆弱性を悪用する有効な攻撃が行われていることを検知しています。影響を受けるシステムを利用している場合には、早急に緩和策を実施することが推奨されます。また、有効なPoC(実証コード)が公開されたことを受けて、4月17日(水)からは脆弱性を悪用した攻撃が無差別に行われています(図1参照)。このような状況下において攻撃元IPアドレスを元にした調査では、侵害の有無を見逃してしまう可能性があるため、後述する方法で侵害の有無を確認してください。

このようなSSL-VPNシステムを侵害して、組織のネットワークに直接侵入する事例が増加しています。今回報告された脆弱性だけでなく、今後も有効な対策について紹介します。

脆弱性CVE-2024-3400について

影響を受けるシステム

パロアルトネットワークス社の報告によると、脆弱性の影響を受けるのは以下のシステムです。

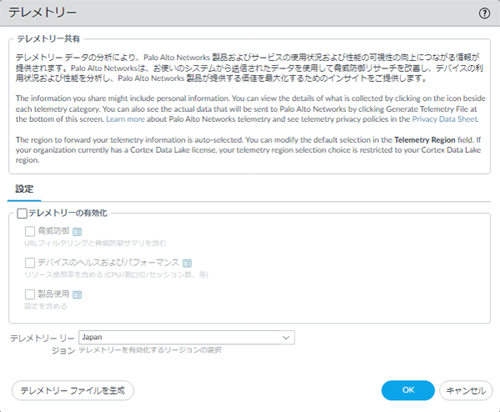

今回の脆弱性は、PAN-OSで以下の機能を利用している場合に影響を受けます。影響を受けるシステムを使用している場合には、この機能を使っていないか確認してください。なお、4月17日にパロアルトネットワークス社のアドバイザリが更新されており、デバイステレメトリー機能の利用は脆弱性の条件ではないとされています。

- GlobalProtectと呼ばれるリモートVPN機能

デバイステレメトリーと呼ばれるPAN-OSの様々なデータをクラウドに収集する機能

| システム | 影響を受ける | 影響を受けない |

|---|---|---|

| Cloud NGFW | なし | 全て |

| PAN-OS 11.1 | < 11.1.0-h3 < 11.1.1-h1 < 11.1.2-h3 |

>= 11.1.0-h3 >= 11.1.1-h1 >= 11.1.2-h3 |

| PAN-OS 11.0 | < 11.0.0-h3 < 11.0.1-h4 < 11.0.2-h4 < 11.0.3-h10 < 11.0.4-h1 |

>= 11.0.0-h3 >= 11.0.1-h4 >= 11.0.2-h4 >= 11.0.3-h10 >= 11.0.4-h1 |

| PAN-OS 10.2 | < 10.2.0-h3 < 10.2.1-h2 < 10.2.2-h5 < 10.2.3-h13 < 10.2.4-h16 < 10.2.5-h6 < 10.2.6-h3 < 10.2.7-h8 < 10.2.8-h3 < 10.2.9-h1 |

>= 10.2.0-h3 >= 10.2.1-h2 >= 10.2.2-h5 >= 10.2.3-h13 >= 10.2.4-h16 >= 10.2.5-h6 >= 10.2.6-h3 >= 10.2.7-h8 >= 10.2.8-h3 >= 10.2.9-h1 |

| PAN-OS 10.1 | なし | 全て |

| PAN-OS 10.0 | なし | 全て |

| PAN-OS 9.1 | なし | 全て |

| PAN-OS 9.0 | なし | 全て |

| Prisma Access | なし | 全て |

Cloud NGFWはAWSとAzureで提供されているクラウドサービスです(仮想環境で実行しているPAN-OSのことではないので注意してください)。

Prisma Accessも同社が提供するクラウドサービスです。これらのクラウドサービスでもPAN-OSが使用されていますが、脆弱性の影響は受けません。また、Panoramaと呼ばれる統合管理システムでもPAN-OSを使っていますが、こちらも脆弱性の影響は受けません。

発見の経緯

脆弱性の悪用を最初に確認したVolexityの報告によると、以下のとおり比較的早い段階で脆弱性の悪用に気がつき、パロアルトネットワークス社からの脆弱性の公開も迅速に行われています。

| 2024年3月26日~27日 | 複数の組織で最初の侵害に加え、さらなる侵害を確認 |

|---|---|

| 2024年4月7日 | バックドアの導入の失敗を確認 |

| 2024年4月10日 | 顧客のNGFWの侵害に気がつきパロアルトネットワークス社に報告 |

| 2024年4月11日 | パロアルトネットワークス社が脆弱性(CVE-2024-3400)を公開、Volaxityが別の顧客での侵害を確認 |

| 2024年4月12日 | Volexityが記事を公開 |

脆弱性の影響

CVE-2024-3400はCVSSベーススコアの最大値である10.0と評価されています。認証不要のうえ、アクセス制限も行われずどこからでもアクセス可能になっていると考えられ、外部から容易に脆弱なシステムを探索できます。

侵害されると、高い権限で任意のコマンド実行が可能であり、システムを踏み台にして組織内部への侵害が行われた事例が確認されています。

JSOCでも、脆弱性公開後の4月14日(日)より、以下の送信元IPから本脆弱性を悪用する有効な攻撃が行われていることを確認しています。4月17日(水)からは攻撃が無差別に行われていますので、IPアドレスを元にした調査やアクセス制御はおすすめしません。緩和策もしくは修正が行われていない脆弱なシステムはいずれ侵害されてしまうと考えられます。

| IPアドレス | 概要 |

|---|---|

| 38.207.148.123 | CVE-2024-3400を悪用した攻撃を確認 |

| 203.160.86.91 | CVE-2024-3400を悪用した攻撃を確認 |

| 110.47.250.103 | CVE-2024-3400を悪用した攻撃を確認 |

| 23.227.196.88 | CVE-2024-3400を悪用した攻撃を確認 |

| 45.61.136.104 | CVE-2024-3400を悪用した攻撃を確認 |

| 104.28.233.73 | CVE-2024-3400を悪用した攻撃を確認 |

緩和策

パロアルトネットワークス社の報告では2つの緩和策が紹介されています。影響を受けるシステムを使用している場合には、いずれの緩和策も早急に適用してください。なお、4月17日にパロアルトネットワークス社のアドバイザリが更新されており、デバイステレメトリー機能の利用は脆弱性の条件ではないとされていますが、任意のコマンド実行を可能にする攻撃経路の一つであるのは間違いないので、デバイステレメトリー機能の無効化も必ず実施してください。

デバイステレメトリーの無効化

デバイステレメトリーはPAN-OSの様々なデータをクラウドに送信する機能です。デバイステレメトリーが有効な場合は、脆弱性の悪用によって任意のコマンドを実行されてしまうため、デバイステレメトリーを無効にします。手順はパロアルトネットワークス社が提供しているドキュメントを参考にしてください。

本手順はPAN-OS 11.0の場合ですが、影響を受ける全てのバージョンでほぼ共通の手順です。

なお、デバイステレメトリーは、不具合が修正されたバージョンを適用した後は、有効に戻しても問題ありません。

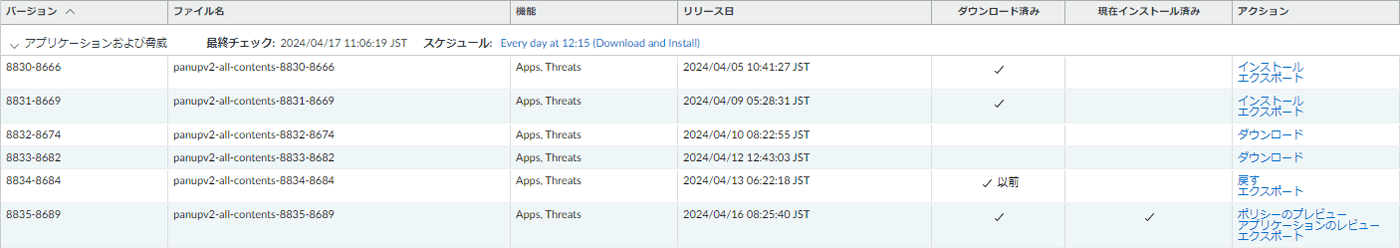

最新シグネチャの適用とGlobalProtectインタフェースの保護

この緩和策は、パロアルトネットワークス社の脅威保護機能を使って脆弱性を悪用した攻撃を防御するものですが、Threat Prevention(もしくはAdvanced Threat Prevention)サブスクリプションが有効である必要があります。

本脆弱性はGlobalProtectが有効な場合に影響を受けますが、GlobalProtectはPortalとGatewayという2つの機能で提供されます。PortalとGatewayは1台のシステムで提供される場合もありますが、複数台に分散している場合もありますので、PortalとGatewayを提供する全てのシステムで以降の設定を行う必要があります。

以降の手順はパロアルトネットワークス社のドキュメントを参照しながら実施します。

Step 1

本脆弱性を悪用する攻撃を検知・防御できるシグネチャ(ID:95187、95189)が提供されており、最新のコンテンツバージョン8835-8689に含まれているため、これ以降のバージョンが適用されていることを確認します。

Step 2

PortalとGateway機能が有効になっているシステムのインタフェースを特定します。さらに、インタフェースは特定のゾーンに属しているので、ゾーンを特定します。

Step 3

既存の脆弱性保護プロファイルを使用しない場合には、脆弱性保護プロファイルを変更するか作成します。

Step 4,5

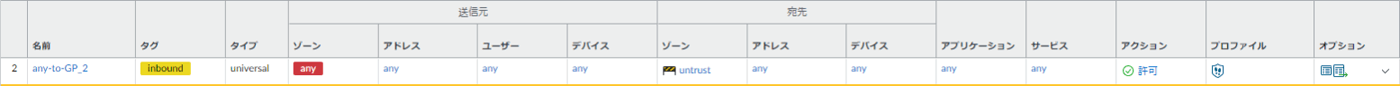

攻撃が行われる可能性のある送信元ゾーンAny、GlobalProtectが有効になっている宛先ゾーン(例:以下の図ではUntrust)を指定して、脆弱性プロファイルを適用してコミットします。

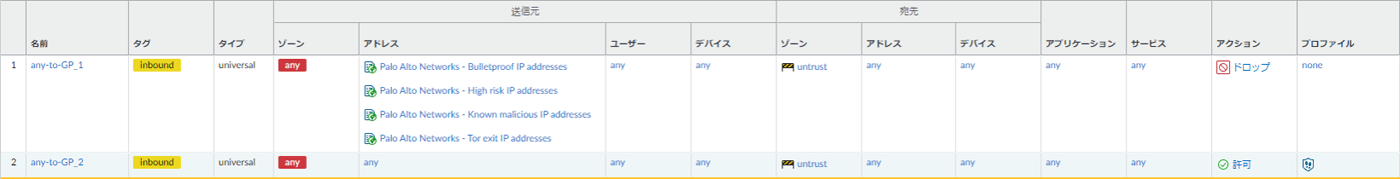

なお、GlobalProtectのインタフェースは、通常は特にアクセス制限は行われていません。本脆弱性に対する緩和策ではありませんが、別のリスク低減策として、パロアルトネットワークス社が提供する脅威情報を使って、悪意のあるIPアドレスからの通信を拒否することを推奨します。

送信元アドレスとしてパロアルトネットワークス社が提供する脅威情報のIPアドレス、宛先ゾーンは図4で追加したルールと同じものを指定して、アクションを拒否(Drop)としたルールを、図4で追加したルールより上の行に作成します。なお、IPアドレスは以下の4種類があるので、必要なものだけを適用してください。

- Palo Alto Networks - Bulletproof IP Address(防弾ホスティングサービスで使用されるIPアドレス)

- Palo Alto Networks - High risk IP Address(リスクの高いIPアドレス)

- Palo Alto Networks - Known malicious IP Address(悪意のあるIPアドレス)

- Palo Alto Networks - Tor exit IP Address(Tor出口ノードIPアドレス)

今後の対応

今後の対応として、以下の対応を検討して実施してください。

侵害有無の確認

影響を受けるシステムに対して管理者権限でCLIにログインして、以下のコマンドを実行します。このコマンドで結果が出力された場合には、脆弱性を悪用した攻撃が行われた可能性があります。

grep pattern "failed to unmarshal session(.\+.\/" mp-log gpsvc.log*

攻撃が行われていることを確認した場合、侵害の有無を確認するためにシステムのTech Support Fileと呼ばれるファイルを取得して、パロアルトネットワークス社製品のテクニカルサポート窓口に連絡してTech Support Fileの解析を依頼してください。

侵害が確認された場合には、Volexity※1およびパロアルトネットワークス社のUnit 42※2のドキュメントを参考にして、影響を受けたシステムに接続しているネットワークやサーバのログを調査します。侵害したシステムを踏み台にして、組織のネットワークやサーバへの横展開が行われる可能性があるため、調査については確実に行ってください。

※2 Threat Brief: Operation MidnightEclipse, Post-Exploitation Activity Related to CVE-2024-3400

最新バージョンの適用

パロアルトネットワークス社からは2024年4月15日~4月19日(日本時間)にかけて脆弱性が修正された最新バージョンがリリースされています。緩和策を適用したうえで、最新バージョンを速やかに適用してください。ただし、すでに侵害が確認されている場合には、再構築が必要になる場合があるため、パロアルトネットワーク社製品のテクニカルサポート窓口からの回答を参考にしてください。

今後もこのような脆弱性が公開された場合、緩和策が提供されるとは限らないので、迅速に情報を入手して最新バージョンを速やかに適用できるようにしてください。

保護機能の有効化

先日公開したLAC Security Insightでは、SSL-VPNシステムが侵害される事例が高い割合で発生しており、アクターはSSL-VPNの脆弱性を積極的に探していることを報告しました。また、SSL-VPNに対する攻撃は暗号化されており、IDS/IPSといったソリューションで保護することは困難です。

今回はシステム自身が持っている脅威保護機能を有効にすることで、システム内部で通信を復号したうえで脆弱性からの保護が可能でした。このように、ネットワーク境界に設置してリモートVPNを提供する場合には、システム自身を保護する機能を持つソリューションの選択を推奨します。

アタックサーフェスの削減

アタックサーフェス(攻撃対象領域)とは、サイバー攻撃を受ける可能性のあるシステムやネットワークのことを指します。SSL-VPNは、インターネットからアクセス制限なしで接続を受け付けるため、アタックサーフェスは広くなりがちです。

インターネットからインバウンドで接続を受け付けるのではなく、アウトバウンドでクラウドに接続し、クラウド経由で接続を許可するようなサービスを利用することで、組織からアタックサーフェスを削減できます。

クラウドサービスを利用することで、クラウドサービス提供ベンダーによるセキュリティ運用の効果で、脆弱性の悪用による被害を最小限に抑えることも期待できます。今回の脆弱性においても、パロアルトネットワークス社のクラウドサービスでは、脆弱性の影響を受けないことが報告されています。

ラックでは、パロアルトネットワークス社のPrisma Accessを取り扱っていますので、興味のあるお客様はお問い合わせください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR