-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

サイバー救急センターの松本です。

2020年9月に入り、マルウェア「

Emotetの検知数の急増について

2020年7月中旬ごろから再開したEmotetの活動が、2020年9月に入ってさらに活発になり、攻撃メールの配信量が急増しています。

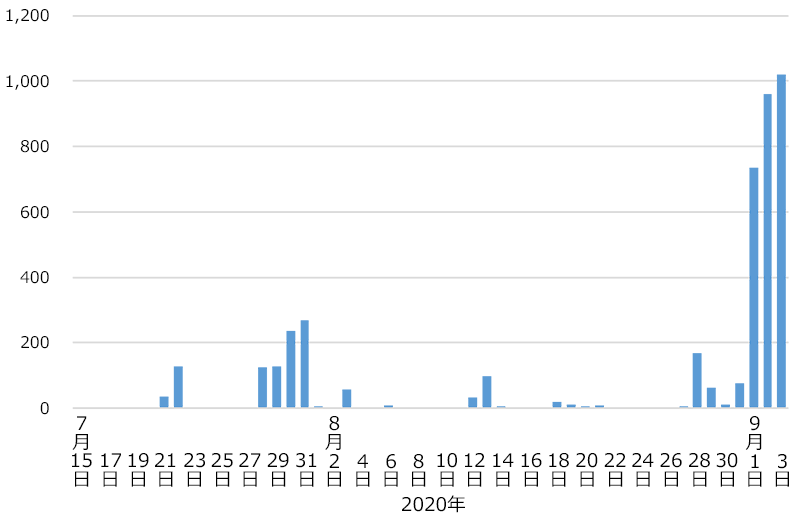

図1は、JSOCにおけるEmotetの検知状況です。7月中旬以降、JSOCで監視しているセキュリティ機器での検知はありましたが、クラウド型のメール対策製品等で遮断していたため、セキュリティ機器での検知は比較的少ない状況でした。しかし、9月に入り、Emotetによる日本への攻撃メールの配信量が増え、検知数が急増しました。

また、Emotetに関するメールの検知数の急増に伴って、9月に入ってからは、サイバー救急センターにおいてもEmotet感染に関するご相談を多数いただいている状況です。Emotetは、自組織内で感染していなくとも、他の組織でEmotetに感染した場合に組織間でやり取りしたメールが窃取され、そのメールの返信を装って自組織にメールが送信される場合があります。

このようなメールは不審な点を見分けづらいことから、Emotetの感染を高める一因となっていると考えられます。

Emotetの手口

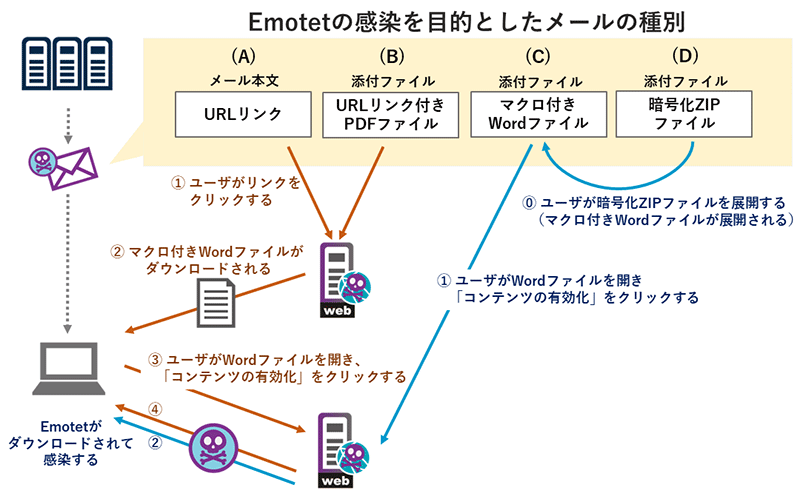

Emotetの感染を目的としたメールは、図2に示すとおり、メール本文にURLリンクが記載されているもの(A)や、メールにファイルが添付されているもの(B,C,D)があります。JSOCの検知状況を分析した結果、現在のメール傾向は、(C)の不正なマクロ付きWordファイルがメールに添付されているケースが多いものと考えられます。メールは、4種類に大別できますが、いずれのケースでも最終的に不正なマクロ付きWordファイルをユーザが開き、「コンテンツの有効化」をクリックすることでマクロが実行されて、Emotetをダウンロードした後に感染に至ります。

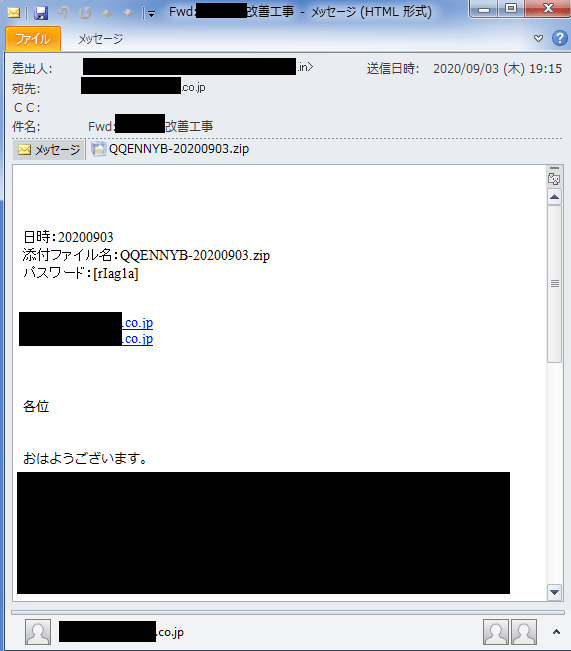

これらのうち、(D)の暗号化されたZIPファイルがメールに添付されているケースは新たな手口であり、当社では2020年9月2日に初めて観測しました。このケースでは、メール本文に不規則なパスワードが記載されており、添付された暗号化ZIPファイルをユーザが展開することができるようになっています(図3)。

このように添付ファイルが暗号化されている場合は、ウイルス対策製品によっては悪性のファイルとして検知しない可能性があります。

(2020年9月)

Emotetに感染してしまった場合は、ユーザの気づかないうちに、メールや添付ファイル、メールアドレス、Webブラウザやメーラーに保存されたパスワードなどの情報が窃取されたり、Emotetへの感染を引き起こすメールを他の組織や個人に送信してしまったりします。

また、自組織内のネットワークの他のPCへ感染を広げる機能も存在するため、自組織の多数のPCがEmotetに感染する可能性もあります。これらの動作は、Emotetが追加機能(モジュール)をダウンロードした場合に起こるものであるため、被害は環境や状況に応じて異なります。なお、当社では、これらのモジュールが日本においてもダウンロードされることを確認しており、現在も同様の被害が発生し得る状況にあると考えています。

その他、Emotetの感染後に別のマルウェアである「Qakbot」や「Trickbot」、「Zloader」、ランサムウェアである「Ryuk」などに追加で感染する過去事例も当社では確認しています。

Emotetの対策

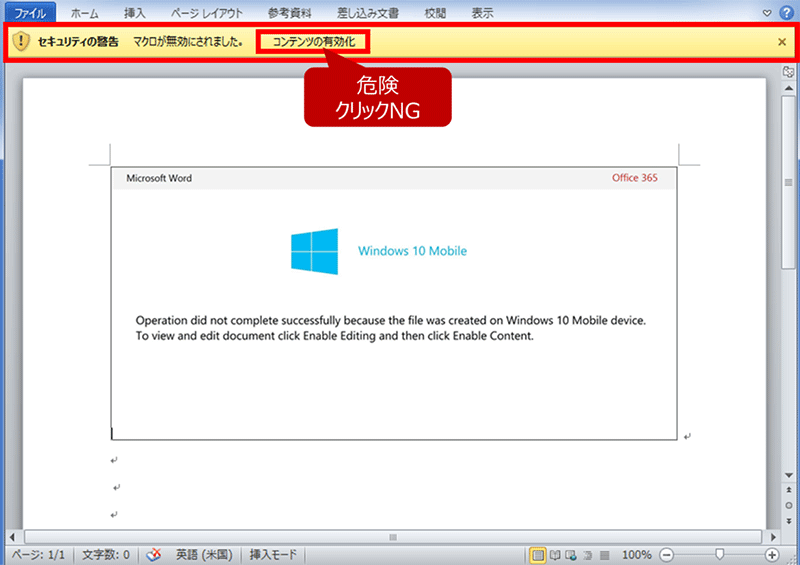

一般的に不審なメールを受信した際には、添付されているファイルを安易に開かない、本文内にあるメールのリンクにはアクセスしないことが重要です。また、Wordファイルを開いてしまった場合でも、「コンテンツの有効化」をクリックしないことが重要です(図4)。このようなWordファイルを開封してしまった際は、「コンテンツの有効化」をクリックせずに、ファイルを閉じてください。

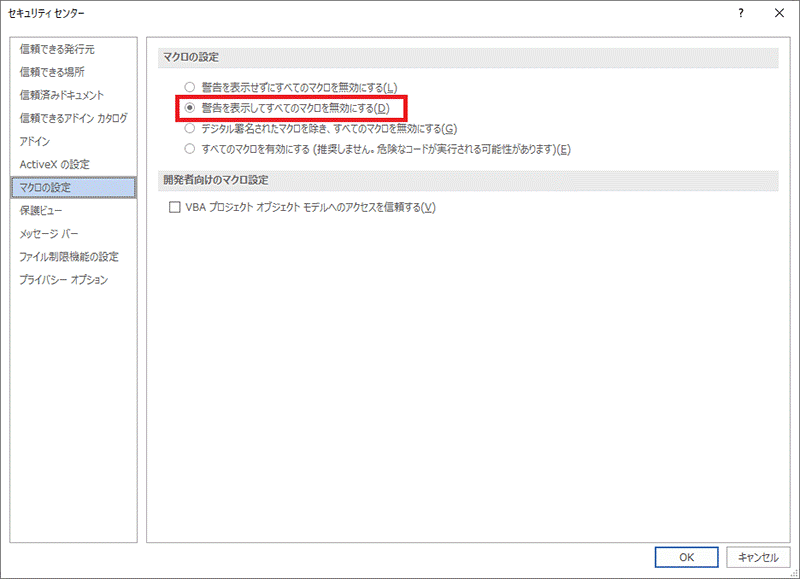

また、Office製品のマクロの自動実行はデフォルト設定で無効となっており、「コンテンツの有効化」をクリックしない限り実行されませんが、ご利用環境のOffice製品で自動実行が無効となっているかを事前に確認することを推奨します(図5)。

JPCERT/CCやIPAにおいても、Emotetによる不審なメールを見分けるポイントやWordファイルの例、対策が公開されていますので合わせてご参照ください。

マルウエアEmotetへの対応FAQ - JPCERT/CC Eyes | JPCERTコーディネーションセンター公式ブログ

「Emotet」と呼ばれるウイルスへの感染を狙うメールについて:IPA 独立行政法人 情報処理推進機構 - 新型コロナウイルスを題材とした攻撃メールの例(2020年1月30日 追記)(https://www.ipa.go.jp/security/security-alert/2022/1202.html)

当社で提供しているサービスでは、IPSやサンドボックス製品でEmotetの関連通信や添付ファイルそのものの検知が可能です。ウイルス対策製品を導入している環境にも関わらず、JSOCでの通信検知、サイバー救急センターへの被害相談が後を絶たない状況を鑑みても、マルウェアの高度化によって従来のウイルス対策製品での防御には限界があることが見て取れます。

無料調査ツール「FalconNest」

さらに詳しく知るにはこちら

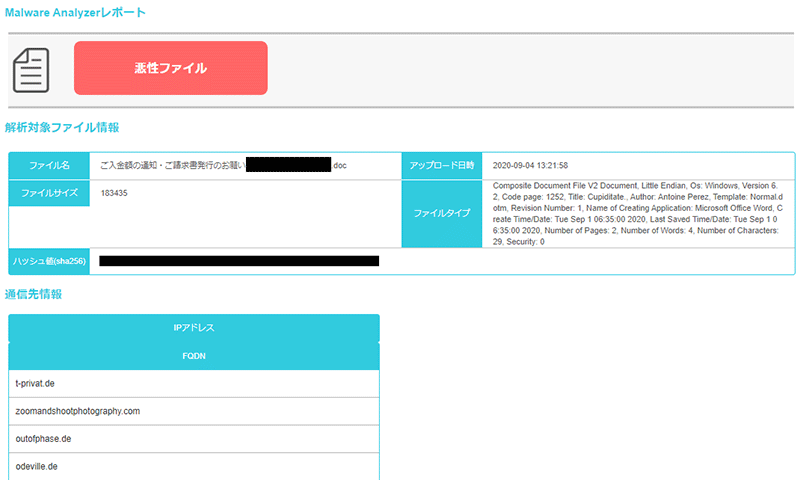

FalconNestラックが無料で提供している調査サービス「FalconNest」の活用も有効な対策となります。メールに添付されているファイルがマルウェアか否かを確認したい場合、「マルウェア自動分析機能(Malware Analyzer)」にて調査をすることができます(図6)。

さらに詳しく知るにはこちら

FalconNest

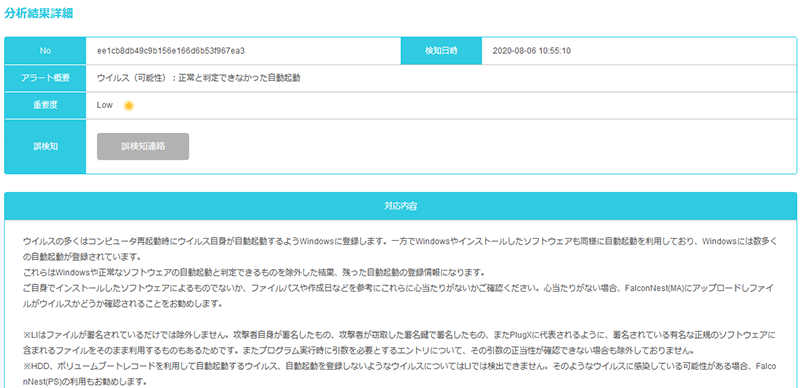

うっかりファイルを開いてしまった場合には、不審な自動起動登録等の検知ができる「侵害判定機能(Live Investigator)」にて調査することも可能です(図7)。

マネージドEDRサービス for CrowdStrike/Microsoft Defender ATP

近年では、未知の不正プログラムへの対策としてEDR(Endpoint Detection and Response)に注目が集まっています。EDRは端末内の様々な動作痕跡を元に未知の脅威を「検知」「初期対応」「調査」「復旧」することに特化した、新しいセキュリティソリューションです。

ラックがマネージドサービスを提供しているEDR製品(CrowdStrike Falcon/Microsoft Defender ATP)でも、Emotetの検知、防御が可能であることを確認しており、EDRの導入は有効な対策の1つとなります。さらにEDRは、感染の検知・防御だけでなく、万が一の際の迅速な一次対処や原因調査を可能にするため、Emotetのような一般的なマルウェアへの対策だけではなく、高度な標的型攻撃への対策としても有効です。

現在、Emotetの感染を目的とした攻撃メールの配信量が急増していることに加えて、暗号化ZIPファイルの利用など新たな手口が観測されたことから、日本を標的とした活動が活発であるといえます。そのため、攻撃メールの内容や添付ファイル、Emotetの機能などが今後も変わっていく可能性がありますので、各組織のセキュリティご担当者様におかれましては、弊社を含めたセキュリティ企業および組織の情報発信にて、定期的にEmotetの動向とその対策をご確認ください。

感染時の対応や対策方法について、不安な点がありましたらサイバー救急センターまでご相談ください。

緊急対応窓口:

サイバー救急センター

セキュリティに係るお客様の緊急事態に際し

迅速にお客様をご支援する緊急対応サービスです。

緊急事態が発生したら今すぐ「サイバー救急センター」にご相談ください。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR