-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

JSOC 賀川です。

2019年10月頃から国内においてマルウェア「

Emotetについて

Emotetは2014年頃から確認されていますが、近年では単なるオンラインバンキングの情報を窃取するだけのマルウェアではなく、他のマルウェアに感染させるための入り口になるなど様々な被害をもたらす可能性のあるマルウェアへと進化しています。

Emotetの主な感染経路としては、メール経由での感染が確認されています。手法そのものは目新しいものではありませんが、実在の組織や人物になりすまして日本語のメッセージとともに送付されるケースが見受けられることから、不審なメールであると判断がしにくいケースがあり、注意が必要です。

特徴としては、Emotetに感染した端末から窃取した情報を元にして独自にメール本文を作成しているものに加え、実際に組織間でやりとりされたメールの内容を用いるなど実際のメールによるやりとりを装うものが確認されています。

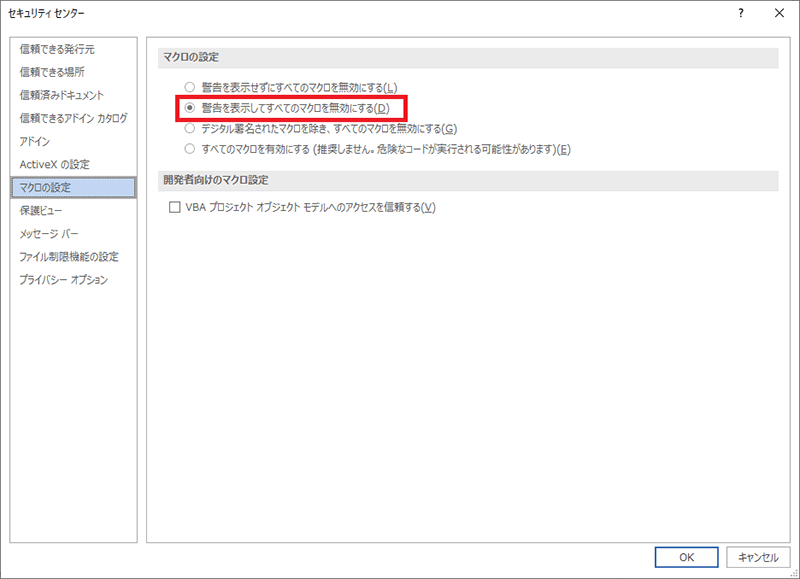

Emotetは、メールに添付された悪性Wordファイルのマクロを実行することで感染します。そのため、実在の組織や人物からのメールに添付されているファイルにおいても安易にマクロを有効化することのないようにしなければなりません。Wordの設定を確認し、マクロが自動実行されないようにするとともに、セキュリティの警告として出るコンテンツの有効化を安易に許可しないようにする必要があります。Emotetが用いる感染手法は、Wordファイルのマクロによるものが主流と思われますが、他のOffice製品におけるマクロの設定も併せてご確認ください。

Microsoft Office のセキュリティセンターのマクロの設定

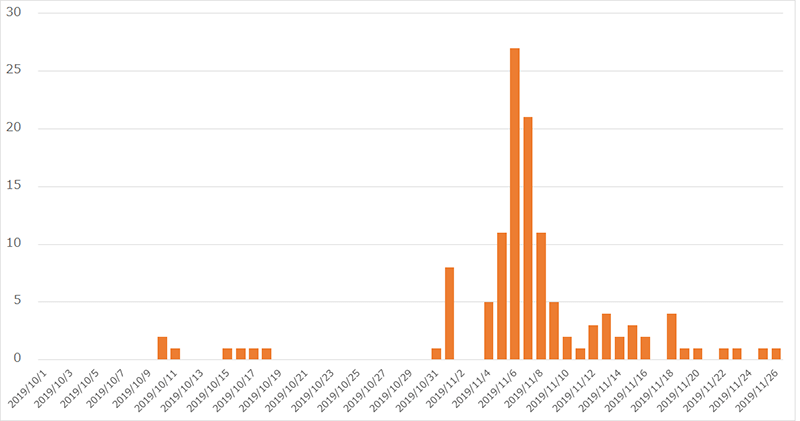

JSOCにおけるEmotet関連通信の検知件数は、以下の通りです。

JSOCで確認したインシデント通知件数の推移

Emotet感染の事後対応

Emotetに感染することによる影響や対策については、JPCERT/CCから公開されている注意喚起 * に記載されている通りです。ラックで確認している範囲においても、Emotetはそれ自体で感染端末内からメール情報やアカウント情報などを窃取する動きの他に、Trickbotなど別のマルウェアをダウンロードし、結果として別の被害(内部での横展開、ボット化、スパム配信等)に発展するケースがあります。そのため、Emotet以外のマルウェアが検出された場合にも、その入り口としてEmotetが動作し、メール情報等が漏えいした可能性を考慮する必要があります。

Emotetへの感染が確認された後は、自組織内での対応に加えて対外的な対応も必要となります。自組織内の端末からメール情報が漏えいした場合、攻撃者はその情報を新たな攻撃対象の情報源として使用する可能性があります。自組織内でEmotet感染が確認された場合には、社内への注意喚起だけではなく、Emotetに感染するまでメールのやりとりをしていた取引先や関係者に対しても、同様のメールが届く可能性を踏まえて対外的な対応を行ってください。

Emotetに有効な対策

EmotetはIPSやサンドボックス製品で関連通信や添付ファイルそのものの検知が可能で、JSOCでは前述の通りの検知状況です。ウイルス対策製品を導入している環境にも関わらず、JSOCでの通信検知、サイバー救急センターへの被害相談が後を絶たない状況を鑑みても、マルウェアの高度化によって既存のウイルス対策製品での防御には限界があることが見て取れます。

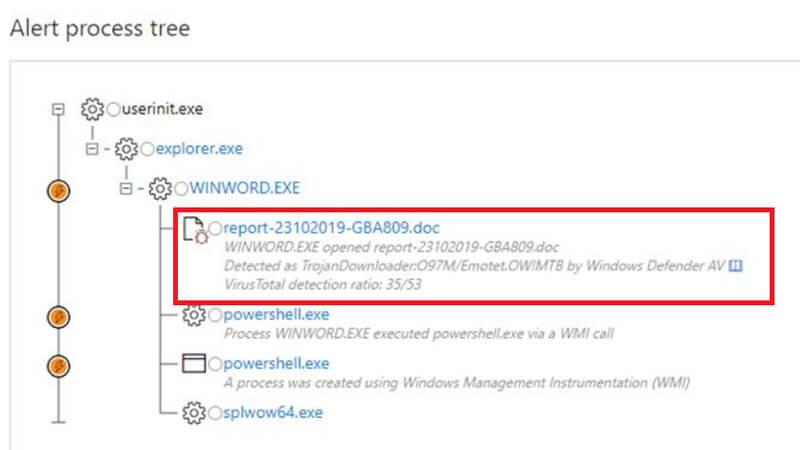

近年では、未知の不正プログラムへの対策としてEDR(Endpoint Detection and Response)に注目が集まっています。EDRは端末内の様々な動作痕跡を元に未知の脅威を「検知」「初期対応」「調査」「復旧」することに特化した、新しいセキュリティソリューションです。

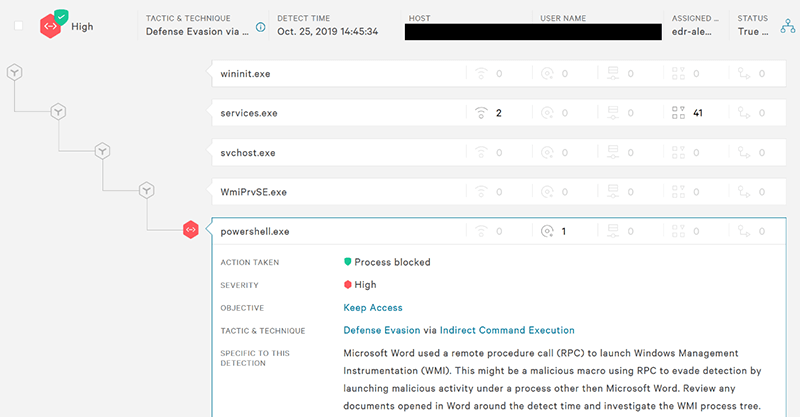

ラックがマネージドサービスを提供しているEDR製品(CrowdStrike Falcon/Microsoft Defender ATP)でも、Emotetの検知、防御が可能であることを確認しており、EDRの導入は有効な対策の1つとなります。さらにEDRは、感染の検知・防御だけでなく、万が一の際の迅速な一次対処や原因調査を可能にするため、Emotetのような一般的なマルウェアへの対策だけではなく、高度な標的型攻撃への対策としても有効です。

ラックがマネージドサービスを提供しているEDR製品(CrowdStrike Falcon/Microsoft Defender ATP)でも、Emotetの検知、防御が可能であることを確認しており、EDRの導入は有効な対策の1つとなります。

さらにEDRは、感染の検知・防御だけでなく、万が一の際の迅速な一次対処や原因調査を可能にするため、Emotetのような一般的なマルウェアへの対策だけではなく、高度な標的型攻撃への対策としても有効です。

EDR製品による検出例(Microsoft Defender ATP)

EDR製品による検出例(CrowdStrike Falcon)

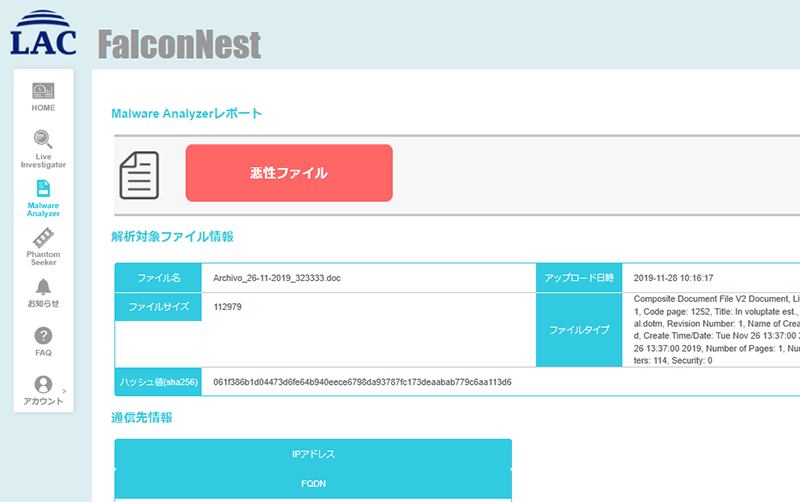

また、ラックが無償で提供している調査サービス「FalconNest」の活用も有効な対策となります。

FalconNest(Malware Analyzer)での検出例

さらに詳しく知るにはこちら

FalconNestFalconNestではMalware Analyzerというファイル分析サービスを提供しており、調査対象のファイルをアップロードすることでマルウェアかどうかの判定が可能です。メールの添付ファイルが安全かどうか、判断に困る場合は是非ご活用いただければと思います。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR