-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

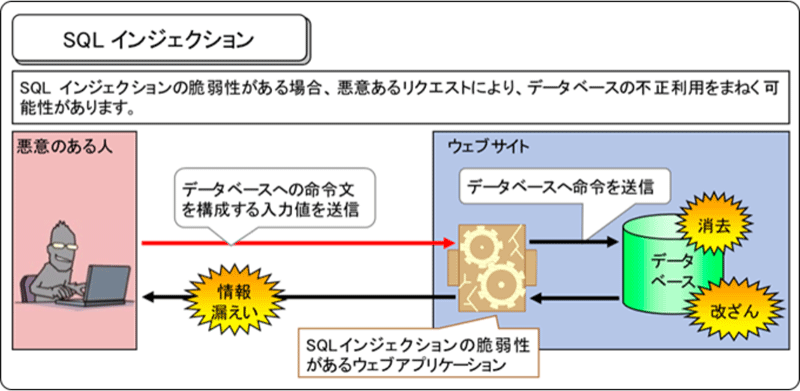

Webアプリケーションに存在する脆弱性の1つであるSQLインジェクションは、この脆弱性を悪用したサイバー攻撃によって、データベースの不正操作や、情報漏えいなど深刻な被害を招く恐れがあります。安全なアプリケーション運用のためには、その仕組みと対策を正しく理解することが重要です。

SQLインジェクションによる被害を防ぐための具体的な対策を解説し、攻撃の仕組みからアプリケーション改修が難しい場合にとれる防御策まで、実践的なポイントを紹介します。

SQLインジェクションとは何か?

SQLインジェクションとは、Webアプリケーションがユーザからの入力値をもとにSQL文を組み立てる際、組み立て方に問題があると外部から任意のSQL文を挿入されてしまう脆弱性を指します。この脆弱性を悪用されると、攻撃者にデータベースの不正操作を許し、本来アクセスできない個人情報の取得や、重要なデータの改ざんといった被害につながります。

SQLインジェクションがWebアプリケーションに潜む代表的な脆弱性である理由と、その攻撃手法を解説します。

Webアプリケーションに潜む代表的な脆弱性

Webアプリケーションでは、ユーザからの入力値をもとにSQL文を組み立てることがありますが、その組み立て方に問題がある場合、攻撃者が巧妙に細工した命令文が実行されてしまいます。

SQLインジェクションを含むインジェクション系の脆弱性の深刻さは統計から明らかであり、セキュリティ業界で最も広く参照されるガイドラインの1つであるOWASP Top 10:2025※1においても、インジェクションは依然として重要なリスク項目としてリストされています。2025年版では、インジェクションはA05:2025 Injectionとしてランクインしており、以前の2021年版の3位から5位へと順位を下げたものの、依然として主要なセキュリティリスクとして認識されています。

SQLインジェクションのほか、クロスサイトスクリプティングなど複数のインジェクション系脆弱性を包含した形で評価されていることから、Webアプリケーションにおける重大な脆弱性であることが分かります。

このようにインジェクション系の脆弱性は現代のWebサービスにとって避けて通れない課題であり、特にSQLインジェクションの影響度は高いといえます。

SQLインジェクション攻撃の典型的な手口と影響

SQLインジェクション攻撃では、ユーザ入力をもとにSQL文を組み立てる処理に問題がある場合、検索フォームやデータ登録機能など、日常的に利用される多くの機能が攻撃対象となり得ます。

攻撃者は、ログイン画面のユーザIDや検索キーワードなどの入力欄に、悪意のあるSQL文を含んだ文字列を送信します。システム側でのSQLの組み立て方に問題があると、これらの文字列がそのままSQLとして解釈・実行されてしまい、悪意のあるSQL文が実行されます。

このような攻撃が成功すると、認証回避やデータの閲覧・漏えい、情報の改ざんや削除などさまざまな影響が発生し、組織に重大な被害をもたらす可能性があります。

SQLインジェクションによる被害の実例と影響

SQLインジェクションが悪用された場合、企業活動に甚大な影響を与えるインシデントへ発展することがあります。ここでは、実際に報告された脆弱性の悪用事例をもとに、代表的な被害とその影響を紹介します。

個人情報やクレジットカード情報の漏えい

ECサイトを運営する企業が、SQLインジェクションの脆弱性を突かれ、顧客の決済情報が大量に漏えいした事例があります。

不正利用の兆候を検知したクレジットカード会社からの通知があって初めて攻撃被害が発覚しました。専門機関による詳細な調査により、WebアプリケーションにSQLインジェクションの脆弱性が存在し、攻撃者が不正にデータベースへアクセスしていたことが判明しました。※2

この事例では1,000件以上の膨大な個人情報が漏えいし、企業の信用失墜、法的責任の発生、補償費用の負担など、長期にわたる深刻な影響を与えました。

Webサイトのコンテンツ改ざん

SQLインジェクションを悪用され、Webサイト内部のデータが書き換えられる被害も発生しています。日常的な点検の中でデータの異常を察知し、調査の結果、データベースが不正操作されていたことが明らかになりました。

表面的には正常に見えるWebサイトであっても、内部のデータベースでは密かに不正な操作が行われており、重要な情報が書き換えられたり盗み取られたりしていた事例です。攻撃者はシステムの脆弱性を突いてデータベースに不正アクセスし、管理者権限を奪取しました。

その結果、企業の公式情報が改ざんされたり、顧客情報が外部に送信されたりするなどの深刻な被害が発生しました。

サーバの乗っ取りやサービスの停止

SQLインジェクションにより、事業の根幹を支えるサーバが制御不能となり、サービスが継続不能になったケースも報告されています。

被害企業は警察機関からの連絡により自社のデータがインターネット上に晒され、外部へ流出していることを認識しました。

被害対応では、新規顧客の受け入れの停止や、データの隔離など大規模な緊急措置が必要となり、事業停止に伴う、収益機会の喪失、顧客離れ、ブランドイメージの毀損など、企業存続に関わる深刻な影響が生じました。

復旧までの間、企業は技術的な修復作業と並行して、顧客や取引先への説明責任も果たさなければならない困難な状況に直面します。

SQLインジェクション攻撃はどのように行われるのか?

SQLインジェクションによる被害を防ぐためには、どのような仕組みで不正なSQL文が実行されてしまうのか理解しておくことが重要です。

ここでは、攻撃の起点となるユーザ入力と、システム内部でSQL文が組み立てられる過程に着目し、SQLインジェクションが発生する仕組みを解説します。

攻撃の起点となるユーザ入力

SQLインジェクションは、検索機能やデータ登録機能など、ユーザが入力した値をもとにSQL文を生成する処理を起点として発生します。攻撃者は、これらの入力欄に対して通常の値ではなく、悪意のある文字列を送信し、不正なSQL文の実行を図ります。

本来、Webアプリケーションは、ユーザから受け取った検索キーワードやIDなどの入力値を基に、あらかじめ定められたSQL文を実行し、既定の動作としてデータの取得や登録を行います。検索機能であれば条件に一致するデータを抽出し、登録機能であれば指定された内容をデータベースに保存するといった処理が行われます。

しかし、システム側でSQL文の組み立て方に問題がある場合、入力値の一部として送信された文字列がSQL文の構造そのものに影響を与え、既定とは異なるSQL文が実行されてしまいます。この結果、攻撃者の意図した不正なデータベース操作が行われることになります。

不正なSQL文が注入される仕組み

Webアプリケーションでは、ユーザから受け取った入力値をもとに、あらかじめ定義された処理の流れに沿ってSQL文を生成し、データベースへ問い合わせを行います。この仕組みによって意図された範囲のデータ操作のみが実行されるよう設計されています。

しかし、SQL文の組み立て方に問題がある場合、入力値が単なる「値」として扱われず、SQL文の構造そのものに影響を与えてしまうことがあります。その結果、アプリケーションが想定していないSQL文が生成・実行され、不正なデータベース操作につながります。

このように、SQLインジェクションは「攻撃者が侵入する」のではなく、「システム自身が意図しない処理を実行してしまう」点に特徴があります。

入力値がSQL文に影響を与えてしまう理由

SQLインジェクションが発生する根本的な理由は、ユーザ入力とSQL文の構造が明確に分離されていない設計にあります。

Webアプリケーションでは、検索条件や登録内容などを柔軟に扱うため、入力値をSQL文に組み込む処理が多く存在します。この際、入力値が単なるデータとして扱われる設計であれば問題はありません。しかし、SQL文の構造と入力値の境界が曖昧な場合、外部から与えられた値がSQL文の一部として解釈され、本来とは異なる処理が実行されてしまう可能性があります。

この設計上の問題こそが、SQLインジェクションという脆弱性を生む要因です。

今すぐ実践できるSQLインジェクションの基本的な対策

SQLインジェクションによる被害を防ぐためには、不正な入力を検知する以前に、そもそも脆弱性を生まない実装を行うことが最も重要です。そのため、文字列連結してSQLクエリを作成する実装は避けるべきです。

中でも、SQL文の構造と入力値を明確に分離できるRDBMS(Relational DataBase Management System)が提供する静的プレースホルダ(バインド機構)の利用は、入力値を常にデータとして扱えるため、SQLインジェクション対策として最優先で検討すべき方法といえます。

まず推奨される実装方針としてプレースホルダの活用を解説したうえで、やむを得ずプレースホルダを利用できない場合の補完的な対策として、エスケープ処理やバリデーション、さらに暫定的な防御策について紹介します。

対策の基本:プレースホルダ(バインド機構)の活用

SQLインジェクションを防ぐ、最も効果的かつ根本的な対策がプレースホルダの利用です。プレースホルダは、SQL文の構造をあらかじめ定義し、実際の値が入る箇所を後から安全に割り当てる仕組みであり、入力値が命令として解釈されることを防ぎます。

プレースホルダは、従来の文字列組み立て方式とは異なり、SQL文の構造と入力値を明確に分離して扱います。そのため、入力値は常に「データ」として処理され、SQLとして解釈されることがなく、悪意のあるコードがSQL文に混入すること自体を構造上防ぐことができます。

実際の値を配置する処理はバインドと呼ばれ、バインド方式には次の2種類があります。

| バインドの方式 | 特徴 |

|---|---|

| 静的プレースホルダ | プレースホルダのままSQL文をコンパイルしておき、データベースエンジン側で値を割り当てる方式 |

| 動的プレースホルダ | アプリケーション側のデータベース接続ライブラリ内で値をエスケープ処理してプレースホルダにはめ込む方式 |

セキュリティの観点でSQLインジェクションの脆弱性が排除できることから静的プレースホルダ方式がより優れており、攻撃者による不正な命令注入の可能性を封じられます。動的プレースホルダは実装方法や条件によっては脆弱性を残す可能性があるため、原則として避けるべきです。

SQLインジェクション対策では、まず静的プレースホルダの実装を検討することが最優先事項となります。

補完的な対策:エスケープ処理の実装

何らかの制約により静的プレースホルダを利用できない場合には、補完的な対策としてエスケープ処理を検討します。エスケープ処理は、特定の文字がSQL文の構造として解釈されないよう、安全な形式に変換する手法です。

文字列連結によってSQL文を生成する場合、入力された値は定数として適切に埋め込むことが必要です。文字列データを扱う場合、値をシングルクォートで囲む処理が必要ですが、このときに攻撃に悪用される可能性のある記号文字を安全な形式に変換しなければなりません。

エスケープ処理は実装ミスが起こりやすく、完全な対策とは言えません。そのため、静的プレースホルダを利用できない場合に限った、次善策として位置付ける必要があります。

補完的な対策:想定外の入力を防ぐバリデーション

バリデーションは、入力値が想定された形式・範囲に収まっているかを検証する仕組みであり、SQLインジェクション対策において補助的な役割を果たします。

例えば、年齢や電話番号など数値のみが適切な項目において、文字や記号が混入していないかを厳密にチェックします。検証により、攻撃者が悪意のあるコードを数値欄に紛れ込ませる手法を効果的に阻止できます。

また、正規表現と呼ばれる文字パターンのルール記述言語を活用し、入力内容が事前に定義された規則に従っているかを自動的に判定することも有効です。規則に合致しない入力が検出された場合、システムは即座にその内容を拒否し処理を中断します。

ただし、バリデーションはSQLインジェクションの脆弱性そのものを解消するものではありません。あくまで補完的な対策として位置付け、静的プレースホルダによる安全なSQL文生成と組み合わせて利用することが重要です。

不正な通信を検知・遮断するWAFの導入

既存システムの制約などにより、アプリケーションの改修に時間を要する場合には、暫定的な防御策としてWAFを導入する選択肢もあります。

WAFは、Webアプリケーションの保護機能として設計され、外部からの悪意のある攻撃を効果的に阻止します。外部から送信される不審なリクエストを検知・遮断することで、SQLインジェクション攻撃のリスクを低減します。

WAFの導入と並行して、静的プレースホルダの実装を含む恒久対策を進めることを推奨します。

よりセキュアな環境を実現するための専門サービス

よりセキュアな環境を実現するための専門サービスとして、定期的な脆弱性診断と専門家によるコンサルティングの活用があります。

定期的な実施が不可欠な脆弱性診断

Webサービスをセキュアに提供し続けるには、専門的な脆弱性診断サービスの定期的な活用が欠かせません。システムの弱点を放置することは、攻撃者に侵入の機会を与え、深刻な被害をもたらす危険性があります。

脆弱性に対する最も効果的なアプローチは、専門的なセキュリティ診断による詳細な調査です。診断では、特定のサーバやアプリケーションにおいて攻撃の標的となりうる弱点が存在するかを、体系的に整理された診断基準に基づいて検証します。

定期的な脆弱性診断の重要性は、IPAが策定したECサイト運営に関するセキュリティガイドライン※3でも明確に推奨されています。一度の診断で終わりではなく、継続的な実施が必要です。

外部の専門家によるセキュリティコンサルティングサービス

SQLインジェクションをはじめとするWebアプリケーションの脆弱性対策をより確実なものにするためには、開発・運用の現場を踏まえた総合的な視点での対策が重要です。その手段の1つとして、外部の専門家によるセキュリティコンサルティングサービスの活用が挙げられます。

セキュリティコンサルティングでは、自動化された診断ツールによる網羅的な検証に加え、機械的な手法では検出できない特殊な脆弱性も詳細な調査が実施されます。専門家がWebアプリケーションの独自仕様や運用特性を深く理解した上で、システム固有のリスクを徹底的に分析します。ツールだけでは判断が難しい実装上のリスクや、運用上の前提に起因する潜在的な脆弱性を洗い出すことが可能です。

特に、SQLインジェクション対策においては、入力値の取り扱いやSQL生成ロジック、エラーハンドリングの設計などを総合的に確認し、システム固有のリスクに応じた具体的な改善策や運用上の注意点を提示します。これにより、単なる脆弱性の指摘にとどまらずよりセキュアな開発・運用体制の確立を支援します。

多層的な対策でWebサイトの安全性を高める

本記事では、SQLインジェクションという脆弱性の仕組みと、その脆弱性が悪用された場合に発生する被害、そして有効な対策について解説をしました。

SQLインジェクションは、WebアプリケーションにおけるSQL文の組み立て方に問題がある場合に発生する脆弱性であり、この脆弱性を悪用されることで、不正なデータベース操作や情報漏えいなどの被害につながります。

対策として最も重要なのは、脆弱性を生まない実装を行うことです。特に、RDBMSが提供する静的プレースホルダ(バインド機構)の利用は、入力値を常にデータとして扱えるため、SQLインジェクション対策として最優先で検討すべき方法といえます。

やむを得ず静的プレースホルダを利用できない場合には、エスケープ処理やバリデーションによる補完が有効です。また、アプリケーション改修が難しい場合には、暫定的な防御策としてWAFを活用することも選択肢となります。

SQLインジェクション対策は単一の手法に依存せず、基本となる実装を軸に状況に応じた対策を組み合わせることが重要です。外部の専門家によるサービスの活用も、有効な手段の1つです。

参考情報

※1 A05 Injection - OWASP Top 10:2025

※2 コンピュータウイルス・不正アクセスに関する届出について | 情報セキュリティ | IPA 独立行政法人 情報処理推進機構

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR