-

タグ

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR

デジタルペンテスト部でWebアプリケーション診断を担当している三宅です。

サイバー攻撃の被害が深刻化する中、企業のセキュリティ意識が高まっています。セキュリティ診断(脆弱性診断・検査)は、セキュリティ対策として各種ガイドラインで実施が求められており、経済産業省の「サイバーセキュリティ経営ガイドライン Ver3.0」では、サイバーセキュリティに効果的に対応する仕組みとして、セキュリティ診断(原文では"脆弱性診断")の実施が求められています※1。

また、同じく経済産業省の「クレジットカード・セキュリティガイドライン 6.0版」では、ECサイトの脆弱性対策としてセキュリティ診断(原文では"脆弱性診断")またはペネトレーションテストの定期的な実施が求められています※2。

※1 経済産業省|サイバーセキュリティ経営ガイドライン Ver 3.0

※2 経済産業省|クレジットカード・セキュリティガイドライン 6.0版

本記事では、なぜセキュリティ診断の実施が求められているのか、そして、セキュリティ対策においてセキュリティ診断の結果はどのように活用できるのか紹介します。

セキュリティ診断(脆弱性診断・検査)とは

セキュリティ診断では、サーバやアプリケーションなどのITシステムに対して脆弱性の有無を調査します。脆弱性とは、「ソフトウェア等におけるセキュリティ上の弱点のこと」と、IPAで定義されています※3。ITシステムに脆弱性が存在していると、サイバー攻撃に悪用されるリスクがあります。例えば、不正アクセスによる機密情報の漏えいやデータの改ざん、Webサイトが改ざんされマルウェアを配布される恐れがあります。セキュリティ診断を実施することで、このようなサイバー攻撃のリスクにつながる脆弱性を発見することが可能です。

※3 独立行政法人情報処理推進機構|IPA 脆弱性対策 コンテンツ リファレンス

ペネトレーションテストとの違い

ITシステムに対して安全性を調査する方法として「ペネトレーションテスト」もあります。セキュリティ診断とペネトレーションテストは、どちらも攻撃者に侵入されないかを確認できますが目的が異なるため、目的によって使い分ける必要があります。

ラックではセキュリティ診断(脆弱性診断・検査)を「対象システムの脆弱性を網羅的に確認する診断」、ペネトレーションテストを「現実的な攻撃シナリオを用いて、『攻撃者の目的』が対象システムにおいて達成できてしまうか実証するテスト」と位置付けています。

外部委託と内製診断

セキュリティ診断の実施には、外部ベンダに委託する方法と自組織で診断を行う内製診断があります。それぞれのメリットとデメリットを紹介します。

外部ベンダで診断を実施するメリットは、自組織の人員確保や知識・技術の習得にかかるコストを軽減できる点や、専門家による深い知見とノウハウにより詳細な診断を実施できる点です。また、セキュリティ対策の客観的な証明や社内外への説明責任を果たすための根拠としても活用できます。デメリットは、内製診断に比べると費用が高額となる、診断を依頼してから診断結果を受け取るまで期間がかかるなどがあります。

内製診断のメリットは、一度体制が整えば外部委託に比べて費用を削減できる点や、自組織のシステムや業務に即した診断のノウハウを蓄積できる点です。デメリットは、診断ツールの導入やトレーニングなどの初期コストがかかる、外部ベンダほどの詳細な診断が困難である、診断結果に客観性がないなどが挙げられます。

両者を組み合わせることで、コスト・速度・品質をバランスよく確保し、組織のセキュリティレベルを向上できます。

セキュリティ診断はなぜ必要なのか

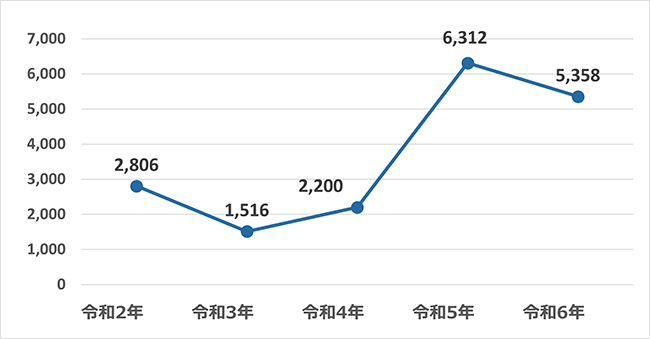

ITシステムに脆弱性が存在していると、サイバー攻撃に悪用され不正アクセスによる情報漏えいなどの被害に遭う可能性があります。不正アクセス行為は増加傾向にあり、総務省からの報告によれば令和6年における不正アクセス行為の認知件数は5,358件でした。もし、不正アクセスによる個人情報の漏えいやシステムの停止などが起きた場合、金銭的な被害だけでなく企業の信頼性にも影響を及ぼすことがあります。

出典 総務省|不正アクセス行為の発生状況及びアクセス制御機能に関する技術の研究開発の状況

セキュリティ診断は、そのようなサイバー攻撃のリスクを低減するために、ITシステムに潜在する脆弱性を把握し、セキュリティ対策の方針や優先順位を判断するための重要な手段です。以下では、セキュリティ診断を実施することで得られる主な効果を3つの観点から紹介します。

脆弱性を悪用したサイバー攻撃やセキュリティ事故の未然防止

セキュリティ診断を実施することで、重大な脆弱性がITシステムに存在していないか、サーバの設定ミスがないかなどを確認できます。診断結果をもとに対策を実施することで、脆弱性を悪用したサイバー攻撃のリスクを回避、または、低減することが可能となります。さらに、診断結果から自組織のセキュリティ水準を客観的に把握し、最新の攻撃手法に対応できる点も大きな価値といえます。

セキュリティ対策への効果的なリソースの投入

セキュリティ診断によってサイバー攻撃につながる脆弱性を見つけ出し、リスクを可視化できます。可視化したリスクをもとに、攻撃時の影響度や悪用される可能性を評価することで対策の優先順位を明確化でき、限られたリソースを効果的に投入できます。さらに、攻撃経路や狙われやすい箇所を明確にし、実際の攻撃シナリオを想定した実践的な防御を可能にします。

追加でかかるセキュリティ対策コストの低減

サイバー攻撃を受けてしまうと、情報漏えいへの対応やシステムの復旧に多大なコストが発生します。しかし、事前に適切なセキュリティ対策を実施することで、被害発生時の追加コストを抑えられます。また、診断結果をもとに今後の開発・運用のプロセスを改善することで同様の脆弱性の発生を防ぎ、将来的なセキュリティ対策コストの低減にもつながります。

セキュリティ対策に診断結果をどのように活かすことができるか

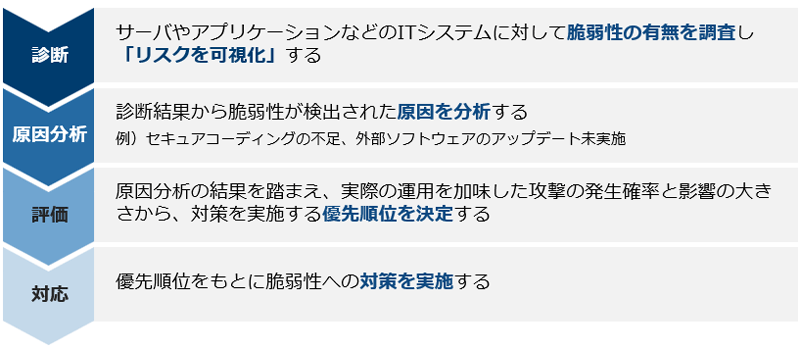

前節では、セキュリティ診断が脆弱性を悪用したサイバー攻撃を未然に防ぐために有効であることを紹介しました。ここでは、診断結果をどのようにセキュリティ対策へつなげていくかについて、脆弱性への対応のプロセスに沿って解説します。

①診断

セキュリティ診断を実施することで、不正アクセスなどの攻撃につながる脆弱性を見つけ出し、ITシステムが抱える潜在的なリスクを可視化できます。ここで可視化したリスクをもとに、リスクの評価や対応の検討といった後続プロセスを進めます。

②原因分析

診断結果から脆弱性が検出された原因を分析します。原因分析を行うことで、攻撃を未然に防ぐために必要な対策を検討できます。また、デジタル庁の「政府情報システムにおける脆弱性診断導入ガイドライン」では、セキュリティ診断(原文では"脆弱性診断")は既に作り込まれた脆弱性を検出するものであるが、脆弱性の発生を未然に防ぐことが重要であり、そのためには、セキュリティ診断の結果をパッチ管理やセキュアコーディングなどの情報セキュリティマネジメントの改善に役立てていくことが望ましいと記されています※4。

例えば、脆弱性が検出された原因が「セキュアコーディングの不足」であった場合、セキュリティ対策として「ソースコードの修正」に加えて「開発者向けのセキュアコーディング研修の実施」が考えられます。

※4 デジタル庁|政府情報システムにおける脆弱性診断導入ガイドライン

③評価

セキュリティ診断で検出されたすべての脆弱性に対して対策を実施することが理想ですが、検出されたすべての脆弱性に対して一括して対策を行うことはとてもコストがかかります。そのため、リスクを評価し優先順位をつけて、コストに合わせた計画的な対策を行うことが重要です。リスク評価を行う際は、実際のシステムの運用状況や事業への影響を考慮する必要があります。

ラックを含む外部ベンダが行うセキュリティ診断の多くでは、実際のシステムの運用環境まで考慮したリスク評価は行っておらず、報告書に記載されたリスクは技術的な評価に留まります。そのため、自組織での実際の運用環境や影響範囲を考慮した上でリスクを再評価し、優先順位を決定することが重要です。

事業への影響の観点では、検出された脆弱性を悪用した攻撃に遭った場合の情報漏えいへの対応、システムの復旧にかかる費用、システム停止期間における機会損失額、追加の対策にかかる工数と費用、対策実施期間の機会損失額などを考慮する必要があります。以上の観点を踏まえて、リスクを評価し、対策を実施する優先順位を決定します。

④対応

③で決定した優先順位をもとに脆弱性への対策を実施します。脆弱性への対策には「根本的対策」と「保険的対策」があります。「根本的対策」は、脆弱性の原因そのものをなくす対策です。具体的には、セキュアコーディングによる脆弱性を作り込まない実装や外部ソフトウェアの脆弱性がないバージョンへのアップデートやパッチの適応などがあります。

「保険的対策」は、脆弱性の原因そのものをなくすのではなく、攻撃の検知・遮断や影響の軽減を図る対策です。具体的には、IDS/IPSによる異常な通信の検知・遮断やWAFによるWebアプリケーションを狙った攻撃からの防御などがあります。リスクの優先順位や対策にかかるコストに合わせて対策を検討することが重要となります。

おわりに

セキュリティ診断の必要性と診断結果の活用方法について紹介しました。セキュリティ診断はサイバー攻撃を未然に防ぐ有効な一手となり、コスト削減効果もあります。ラックでは、Webアプリケーションやサーバ、ネットワーク機器、クラウド環境など幅広いITシステムを対象に診断サービスを提供しており、豊富な実績に基づく提案も可能です。自社のセキュリティレベルを一歩先へ高めたい方は、ぜひラックにご相談ください。

プロフィール

三宅 美歩

Webアプリケーションの脆弱性診断を担当しています。実務や社内外での活動で得た知見からセキュリティ対策に役立つ情報を発信していきます。

タグ

- アーキテクト

- アジャイル開発

- アプリ開発

- インシデントレスポンス

- イベントレポート

- カスタマーストーリー

- カルチャー

- 官民学・業界連携

- 企業市民活動

- クラウド

- クラウドインテグレーション

- クラブ活動

- コーポレート

- 広報・マーケティング

- 攻撃者グループ

- もっと見る +

- 子育て、生活

- サイバー救急センター

- サイバー救急センターレポート

- サイバー攻撃

- サイバー犯罪

- サイバー・グリッド・ジャパン

- サプライチェーンリスク

- システム開発

- 趣味

- 障がい者採用

- 初心者向け

- 白浜シンポジウム

- 情シス向け

- 情報モラル

- 情報漏えい対策

- 人材開発・教育

- 診断30周年

- スレットインテリジェンス

- すごうで

- セキュリティ

- セキュリティ診断

- セキュリティ診断レポート

- 脆弱性

- 脆弱性管理

- ゼロトラスト

- 対談

- ダイバーシティ

- テレワーク

- データベース

- デジタルアイデンティティ

- 働き方改革

- 標的型攻撃

- プラス・セキュリティ人材

- モバイルアプリ

- ライター紹介

- ラックセキュリティアカデミー

- ランサムウェア

- リモートデスクトップ

- 1on1

- AI

- ASM

- CIS Controls

- CODE BLUE

- CTF

- CYBER GRID JOURNAL

- CYBER GRID VIEW

- DevSecOps

- DX

- EC

- EDR

- FalconNest

- IoT

- IR

- JSOC

- JSOC INSIGHT

- LAC Security Insight

- NDR

- OWASP

- SASE

- Tech Crawling

- XDR